СДЕЛАЙТЕ СВОИ УРОКИ ЕЩЁ ЭФФЕКТИВНЕЕ, А ЖИЗНЬ СВОБОДНЕЕ

Благодаря готовым учебным материалам для работы в классе и дистанционно

Скидки до 50 % на комплекты

только до

Готовые ключевые этапы урока всегда будут у вас под рукой

Организационный момент

Проверка знаний

Объяснение материала

Закрепление изученного

Итоги урока

Программа технического кружка Cisco lab

Программа технического кружка Cisco lab для подготовки студентов к региональному чемпионату молодых профессионалов Worldskills по компетенции 39 Сетевое и системное администрирование

Просмотр содержимого документа

«Программа технического кружка Cisco lab»

ДЕПАРТАМЕНТ ОБРАЗОВАНИЯ И НАУКИ ТЮМЕНСКОЙ ОБЛАСТИ

Государственное автономное профессиональное образовательное учреждение

Тюменской области

«Ишимский многопрофильный техникум»

| РАССМОТРЕНА на заседании педагогического совета Протокол № ____ от «___» ________ 202__ г.

| УТВЕРЖДАЮ Директор ГАПОУ ТО «Ишимский многопрофильный техникум» ___________ С.Г. Конев «_____» _______________202__ г.

|

Дополнительная

общеобразовательная (общеразвивающая)

программа

CISCO LAB (технический кружок)

технической направленности

для обучающихся (15-22 лет)

Нормативный срок обучения: 1 год

Автор:

Долгих Елена Владимировна

преподаватель ГАПОУ ТО

«Ишимский многопрофильный

техникум»

г. Ишим, 2022

Пояснительная записка

Занятия проводятся по дополнительной образовательной (общеразвивающей) программе «CISCO LAB» (далее программа) технической направленности.

Цель проведения чемпионатов WSR – профессиональная ориентация граждан России в возрасте от 12 до 22 лет. Реализация кружковой работы направлена на выявление лучших представителей компетенции Сетевое и системное администрирование в возрасте от 18 до 22 лет для формирования команды участников регионального чемпионата WSR Тюменская область от образовательного учреждения.

С помощью проведения чемпионатов WSR решается задача популяризации рабочих специальностей, привлечения молодых инициативных людей в рабочие профессии и специальности, повышение их престижа в обществе, привлечение целевой аудитории (школьников, родительской общественности, представителей бизнес сообщества, представителей органов регионального образования) в качестве зрителей.

Рассматриваются моменты организации подготовительного этапа работы участников, требования к организации рабочего места, подготовка рабочего места. Изучается оборудование, правила и нормы техники безопасности.

Программа предусматривает проведение практических учебно-тренировочных занятий при подготовке к региональному чемпионату WorldSkills Тюменская область, обязательное изучение терминов и определений, регламента чемпионата, конкурсных заданий и критериев оценки, требований к организации рабочего места, используемого оборудования, правил и норм техники безопасности.

Содержание учебно-тренировочной работы в кружке отвечает требованиям данной программы с учетом организации рабочего места и выполнением требований техники безопасности.

В программе учебный материал дается в виде практических занятий, поэтому в соответствии с требованиями чемпионата, в программу могут вноситься необходимые изменения, но при этом основные ее принципы и установки должны быть сохранены. Обязательным заключительным этапом реализации программы является участие в региональном чемпионате WorldSkills Тюменская область.

В кружке занимаются обучающиеся по УГС 09.00.00 Информатика и вычислительная техника. Количественный состав не менее 15 обучающихся. Это позволяет уделить внимание каждому обучающемуся и дать им полный объем знаний и умений, предусмотренных программой.

Программа технического кружка предназначена для обучающихся 15-22 лет. Наличие специальной подготовки не требуется, принимаются все желающие, проявляющие интерес к конфигурированию сетевого оборудования Cisco.

Категория: обучающиеся 15-22 лет

Срок освоения программы: 1 год обучения /40 недель/10 месяцев.

Форма обучения: очная.

Трудоемкость: количество часов в год –120 ч.,

Режим занятий: 2 раза в неделю по 2 учебных часа, перерыв между занятиями -5 мин.

Содержанием программы предусмотрены выезды на тренировочные сборы, региональный чемпионат. При планировании работы в рамках курса учитывается специфика содержания занятий в связи с выездами на чемпионат, поэтому возможно внесение корректив в рабочем порядке в последовательности изучения тем, в количестве часов, отводимых на изучение отдельных тем.

Цель программы: формирование новых практических навыков по модулю «Пуско-наладка телекоммуникационного оборудования» в рамках компетенции Сетевое и системное администрирование.

Задачи программы:

- настройка коммутации

- настройка подключений к глобальным сетям

- настройка маршрутизации

- настройка служб

- настройка механизмов безопасности

- настройка параметров мониторинга и резервного копирования

- конфигурация виртуальных частных сетей

- конфигурация подсистемы телефонной связи

Ожидаемые результаты освоения программы

В результате освоения программы, обучающиеся должны знать:

- основные термины и понятия WSR;

- содержание конкурсных задания, критерии оценки, требования техники безопасности, регламент чемпионата;

- особенности настройки сетевого оборудования Cisco;

- команды базовой настройки оборудования;

- подключение оборудования в топологию;

- команды настройки протоколов коммутации и маршрутизации;

- команды настройки протоколов подключения к глобальным сетям, сетевых служб, механизмов безопасности, параметров мониторинга и резервного копирования, виртуальных частных сетей, подсистемы телефонной связи

В результате освоения программы, обучающиеся должны уметь:

- настраивать коммутацию, маршрутизацию, подключение к глобальным сетям, службы, механизмы безопасности, параметры мониторинга и резервного копирования;

- конфигурировать виртуальные частные сети;

- конфигурировать подсистемы телефонной связи.

Метапредметные результаты освоения программы:

- умение ставить учебные задачи в соответствии с предполагаемой деятельностью;

- планирование своих действий в соответствии с поставленной задачей и условиями её реализации;

- умение работать в группах;

- развитие технических способностей обучающихся.

Личностные результаты освоения программы:

- ориентация на понимание причин успеха в профессиональной деятельности;

- способность к самооценке на основе критерия успешности профессиональной деятельности;

- ориентация в нравственном содержании и смысле поступков как собственных, так и окружающих людей;

- устойчиво-позитивное отношение к профессиональной деятельности.

Освоение содержания дополнительной образовательной программы «Cisco lab» обеспечивает достижение обучающимися следующих результатов реализации программы воспитания:

ЛР 4 - проявляющий и демонстрирующий уважение к людям труда, осознающий ценность собственного труда. Стремящийся к формированию в сетевой среде личностно и профессионального конструктивного «цифрового следа»;

ЛР 7 - осознающий приоритетную ценность личности человека; уважающий собственную и чужую уникальность в различных ситуациях, во всех формах и видах деятельности;

ЛР 13 - демонстрирующий умение эффективно взаимодействовать в команде, вести диалог, в том числе с использованием средств коммуникации;

ЛР 14 - демонстрирующий навыки анализа и интерпретации информации из различных источников с учетом нормативно-правовых норм;

ЛР 15 - демонстрирующий готовность и способность к образованию, в том числе самообразованию, на протяжении всей жизни; сознательное отношение к непрерывному образованию как условию успешной профессиональной и общественной деятельности;

ЛР 16 - демонстрирующий готовность и способность обеспечения непрерывной и бесперебойной работы сетей и систем, поддержку пользователей, проектирование, поиск и устранение неисправностей, монтаж, настройку конфигураций и обновление операционных систем и сетевого оборудования;

Подведение итогов программы в форме – конкурс профессионального мастерства WorldSkills Тюменская область.

2. Учебный план программы

| № п/п | Название разделов, тем | Количество часов | Из них | Формы аттестации/контроля | ||

| теория | практика | |||||

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 1 | Раздел 1. Базовая настройка | 22 | 2 | 20 | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | |

| 2 | Раздел 2. Настройка коммутации

| 10 | 2 | 8 |

| |

| 3 | Раздел 3. Настройка подключений к глобальным сетям

| 10 | 2 | 8 |

| |

| 4 | Раздел 4. Настройка маршрутизации

| 12 | 2 | 10 | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | |

| 5 | Раздел 5. Настройка служб

| 10 | 2 | 8 | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | |

| 6 | Раздел 6. Настройка механизмов безопасности | 12 | 2 | 10 | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | |

| 7 | Раздел 7. Настройка параметров мониторинга и резервного копирования | 12 | 2 | 10 | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | |

| 8 | Раздел 8. Конфигурация виртуальных частных сетей

| 12 | 2 | 10 | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | |

| 9 | Раздел 8. Конфигурация подсистемы телефонной связи | 20 | 4 | 16 | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | |

| Итого | 120 | 20 | 100 |

| ||

3. Структура и содержание программы

3.1 Календарный учебный график

3.2 Учебно-тематический план

| № п/п | Период обучения | Кол-во часов | Тема занятия | Место проведения | |||

| 1 | 2 неделя | 2 | Знакомство с регламентирующими документами движения WSR. Изучение требований, правил, условий и основных понятий WSR | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

| 2 | 2 неделя | 4 | Знакомство с системой оценивания конкурсных заданий: субъективная оценка. Особенности работы с оборудованием Cisco | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

| 3 | 3 неделя | 4 | Изучение программного обеспечения для работы с оборудованием Cisco Знакомство с интерфейсом операционной системы оборудования Cisco | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

| 4 | 4 неделя | 4 | Подготовка рабочего места и выполнение каждого задания в рамках заданного времени. Существующие правила безопасности и санитарно-гигиенические нормы. Работа в соответствии с правилами безопасности. Возможные риски, связанные с использованием различных средств и электрооборудования. Соблюдение правовых, нравственных и этических норм, требований профессиональной этики. Назначение имен устройствам в соответствии с топологией. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 5 неделя | 4 | Создание на всех устройствах пользователя паролей. Реализация модели ААА. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 6 неделя | 4 | Настройка аутентификации с использованием RADIUS-сервера. Настройка протокола SSH. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 7 неделя | 4 | Централизованное конфигурирование VLAN в коммутируемой сети предприятия по протоколу VTP. Настройка режима работы магистральных соединений коммутаторов по протоколу IEEE 802.1q | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 8 неделя | 4 | Настройка агрегирования каналов связи между коммутаторами. Конфигурация протокола основного дерева | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 9 неделя | 4 | Настройте протокол IEEE 802.1AB. Настройка подключения PPPoE между ISP1 и маршрутизатором HQ1 | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 10 неделя | 4 | Настройка BR1 в качестве PPTP клиента. Настройка протокола Frame Relay | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 11 неделя | 4 | Настройка протокола PPP. Настройка GRE туннеля | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 12 неделя | 4 | Настройка протокола динамической маршрутизации OSPF | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 13 неделя | 4 | Настройка протокола динамической маршрутизации BGP. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 14 неделя | 4 | Настройка прокола динамической маршрутизации OSPFv3 поверх сети DMVPN. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 15 неделя | 4 | Настройка сервера времени. Настройка динамической трансляции портов (PAT) для сети OFFICE. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 16 неделя | 4 | Настройка служб отказоустойчивости внутреннего шлюза. Настройка протоколов динамической конфигурации хостов. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 17 неделя | 2 | Настройка удостоверяющего центра на маршрутизаторе. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 20 неделя | 3 | Настройка пользователей с ограниченными правами. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 21 неделя | 3 | Настройка пользователей с ограниченными правами. Настройка порта Port Security на коммутаторе. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 22 неделя | 3 | Настройка порта Port Security на коммутаторе. Настройка брандмауэра зональной политики (ZBF). | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 23 неделя | 3 | Настройка брандмауэра зональной политики (ZBF). | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 24 неделя | 3 | Настройка журналирования системных сообщений на сервер. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 25 неделя | 3 | Настройка журналирования системных сообщений на сервер. Настройка возможности удаленного мониторинга по протоколу SNMP v3. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 26 неделя | 3 | Настройка возможности удаленного мониторинга по протоколу SNMP v3. Настройка резервного копирования конфигурации. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 27 неделя | 3 | Настройка резервного копирования конфигурации. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 28 неделя | 3 | Настройка DMVPN на маршрутизаторах. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 29 неделя | 3 | Настройка DMVPN на маршрутизаторах.

| Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 30 неделя | 3 | Защита туннелей DMVPN с помощью IPsec. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 31 неделя | 3 | Настройка на межсетевом экране ASA подключения удаленных клиентов с помощью SSL-VPN. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 32 неделя | 3 | Настройка на межсетевом экране ASA подключения удаленных клиентов с помощью SSL-VPN. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 33 неделя | 3 | Настройка Call Manager Express по протоколу SIP на маршрутизаторах. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 34 неделя | 2 | Настройка Call Manager Express по протоколу SIP на маршрутизаторах. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 35 неделя | 2 | Настройка IP-телефона. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 36 неделя | 2 | Настройка IP-телефона. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 37 неделя | 2 | Настройка Music-on-Hold на сайте HQ. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 38 неделя | 2 | Настройка сервиса локальной директории. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 39 неделя | 2 | Настройка сервиса локальной директории. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

|

| 40 неделя | 2 | Настройка конференцсвязи, поддерживающей как минимум трех участников для группового звонка. | Кабинет-лаборатория №8 Сетей и систем передачи информации | |||

| Всего | 120 |

|

| ||||

4. Методическое обеспечение программы

4.1 Содержание программы

I. Теоретические занятия

1. Базовая настройка: регламентирующие документы движения WSR; требования, правила, условия проведения и основные понятия WSR; система оценивания конкурсных заданий; особенности работы с оборудованием Cisco; программное обеспечение для конфигурирования оборудования Cisco; операционная система Cisco IOS; правила безопасности и санитарно-гигиенические нормы проведения чемпионата; правовые, нравственные и этические нормы, требования профессиональной этики проведения чемпионата; команды настройки имен устройств в соответствии с топологией, команды настройки паролей, модели ААА, аутентификации с использованием RADIUS-сервера, протокола SSH.

2. Настройка коммутации: понятие коммутации, централизованное конфигурирование VLAN в коммутируемой сети предприятия по протоколу VTP; режимы работы магистральных соединений коммутаторов по протоколу IEEE 802.1q.; понятие агрегирования каналов связи между коммутаторами; команды конфигурирования протокола основного дерева, протокола IEEE 802.1AB.

3. Настройка подключений к глобальным сетям: команды подключения PPPoE между ISP1 и маршрутизатором HQ1; команды настройки BR1 в качестве PPTP клиента, протокола Frame Relay, протокола PPP; команды настройки GRE туннеля.

4. Настройка маршрутизации: понятие маршрутизации; команды настройки протоколов динамической маршрутизации OSPF, BGP, OSPFv3 поверх сети DMVPN.

5. Настройка служб: команды настройки сервера времени, динамической трансляции портов (PAT) для сети OFFICE; команды настройки служб отказоустойчивости внутреннего шлюза, протоколов динамической конфигурации хостов, удостоверяющего центра на маршрутизаторе.

6. Настройка механизмов безопасности: команды настройки пользователей с ограниченными правами, порта Port Security на коммутаторе, брандмауэра зональной политики (ZBF).

7. Настройка параметров мониторинга и резервного копирования: команды настройки журналирования системных сообщений на сервер; команды настройки возможности удаленного мониторинга по протоколу SNMP v3, резервного копирования конфигурации.

8. Конфигурация виртуальных частных сетей: команды настройки DMVPN на маршрутизаторах; защита туннелей DMVPN с помощью IPsec; команды настройки на межсетевом экране ASA подключения удаленных клиентов с помощью SSL-VPN.

9. Конфигурация подсистемы телефонной связи: команды настройки Call Manager Express по протоколу SIP на маршрутизаторах; команды настройки IP-телефона, Music-on-Hold на сайте HQ, сервиса локальной директории, конференцсвязи, поддерживающей как минимум трех участников для группового звонка.

II. Практические занятия

1. Базовая настройка

ПОДКЛЮЧЕНИЕ К УСТРОЙСТВАМ. Для первоначального подключения используйте протокол Telnet. Для подключения к FW1 используете учетную запись с логином: cisco и паролем: cisco, для входа в привилегированный режим используйте пароль cisco. Для подключения к остальным сетевым устройствам используйте пароль: cisco и пароль для привилегированного режима: cisco

Для подключения к устройствам в главном офисе HQ, подключите рабочую станцию к порту F0/10 коммутатора SW2 и настройте адрес в соответствии с диаграммой L3, устройства доступны по следующим адресам:

SW1 – 192.168.254.10

SW2 – 192.168.254.20

SW3 – 192.168.254.30

HQ1 – 192.168.254.1

FW1 – 192.168.254.2

BR1 – 192.168.254.3

Оценка осуществляется по SSH или Telnet с устройства PC1. Проверочная группа не осуществляет перекоммутацию на стенде, поэтому будьте предельно внимательны, перед завершением выполнения экзаменационного задания и верните коммутацию в исходное состояние. А также убедитесь, что устройства доступны по следующим адресам, по SSH или Telnet с учетными записями соответствующим экзаменационному заданию:

SW1 – 10.100.100.10 или 192.168.254.10

SW2 – 10.100.100.20 или 192.168.254.20

SW3 – 10.100.100.30 или 192.168.254.30

HQ1 – 30.78.21.1 или 192.168.254.1

FW1 – 30.78.87.2 или 192.168.254.2

BR1 – 172.16.3.3 или 172.16.1.2 или 3.3.3.3 или 192.168.254.3

Базовая настройка: конкурсное задание для тренировки

Задайте имя всех устройств в соответствии с топологией.

Назначьте для всех устройств доменное имя cisco.com

Создайте на всех устройствах пользователей cisco с паролем class

Пароль пользователя должен храниться в конфигурации в виде результата хэш-функции.

Пользователь должен обладать максимальным уровнем привилегий.

На всех устройствах установите пароль wsr на вход в привилегированный режим.

Пароль должен храниться в конфигурации в виде результата хэш-функции.

Настройте режим, при котором все пароли в конфигурации хранятся в зашифрованном виде. На FW1 используйте шифрование AES.

Для всех устройств реализуйте модель AAA.

Аутентификация на линиях виртуальных терминалов с 0 по 15 должна производиться с использованием локальной базы учётных записей. (кроме маршрутизатора HQ1)

После успешной аутентификации при удалённом подключении пользователи сразу должен получать права, соответствующие их уровню привилегий или роли (кроме межсетевого экрана FW1).

Настройте необходимость аутентификации на локальной консоли.

При успешной аутентификации на локальной консоли пользователи должны сразу должен получать права, соответствующие их уровню привилегий или роли.

На устройствах, к которым разрешен доступ, в соответствии с топологиями L2 и L3, создайте виртуальные интерфейсы, подинтерфейсы и интерфейсы типа петля, назначьте IP-адреса.

На маршрутизаторе HQ1 на виртуальных терминальных линиях с 0 по 15 настройте аутентификацию с использованием RADIUS-сервера.

Используйте на линиях vty с 0 по 15 отдельный список методов с названием auth_method

Порядок аутентификации:

По протоколу RADIUS

Локальная

Используйте общий ключ cisco

Используйте номера портов 1812 и 1813 для аутентификации и учета соответственно

Адрес RADIUS-сервера 172.16.20.20

Настройте авторизацию при успешной аутентификации

Проверьте аутентификацию по протоколу RADIUS при удаленном подключении к маршрутизатору HQ1, используя учетную запись radius с паролем cisco

Все устройства должны быть доступны для управления по протоколу SSH версии 2.

2. Настройка коммутации

Для централизованного конфигурирования VLAN в коммутируемой сети предприятия используйте протокол VTP.

В качестве сервера VTP настройте SW1.

Коммутаторы SW2 и SW3 настройте в качестве VTP клиента.

Таблица VLAN должна содержать следующие сети:

VLAN100 с именем For_CONTROL

VLAN200 с именем For_TRAFFIC

VLAN300 с именем For_WORKERS

VLAN500 с именем For_NATIVE

VLAN600 с именем For_DISABLE

Между всеми коммутаторами настройте транки с использованием протокола IEEE 802.1q.

Порты F0/10 коммутаторов SW2 и SW3, а также порт F0/1 коммутатора SW1 должны работать без использования согласования. Отключите протокол DTP явным образом.

Транк между коммутаторами SW2 и SW3 должен быть настроен без использования согласования. Отключите протокол DTP явным образом.

Транки между коммутаторами SW1 и SW2, а также между SW1 и SW3, должны быть согласованы по DTP, коммутатор SW1 должен инициировать создание транка, а коммутаторы SW2 и SW3 должны ожидать начала согласования параметров от соседа, но сами не инициировать согласование.

Для всех магистральных каналов назначьте native vlan 500.

Запретите пересылку по магистральным каналам все неиспользуемые VLAN, в том числе VLAN1

Настройте агрегирование каналов связи между коммутаторами.

Номера портовых групп:

1 – между коммутаторами SW1 (F0/5-6) и SW2 (F0/5-6);

2 – между коммутаторами SW1 (F0/3-4) и SW3 (F0/3-4);

Агрегированный канал между SW1 и SW2 должен быть организован с использованием протокола согласования LACP. SW1 должен быть настроен в активном режиме, SW2 в пассивном.

Агрегированный канал между SW1 и SW3 должен быть организован с использованием протокола согласования PAgP. SW1 должен быть настроен в предпочтительном, SW3 в автоматическом.

Настройте балансировку нагрузки на всех коммутаторах на основе MAC-адреса источника

Конфигурация протокола остовного дерева:

Используйте протокол PVST.

Коммутатор SW1 должен являться корнем связующего дерева в сетях VLAN 100, 200 и 300, в случае отказа SW1, корнем должен стать коммутатор SW2.

Настройте порт F0/1 коммутатора SW1, таким образом, что при включении он сразу переходил в состояние forwarding не дожидаясь пересчета остовного дерева.

Настройте порты F0/10 коммутаторов SW2 и SW3 в соответствии с L2 диаграммой. Порты должны быть настроены в режиме доступа.

Между HQ1 и FW1 настройте взаимодействие по протоколу IEEE 802.1Q.

Отключите интерфейс F0/24 коммутатора SW1 и E5 межсетевого экрана FW1, которые использовались для первоначального конфигурирования сетевой инфраструктуры офиса HQ.

На всех устройствах, отключите неиспользуемые порты.

На всех коммутаторах, неиспользуемые порты переведите во VLAN 600.

3. Настройка подключений к глобальным сетям

Подключение FW1 к ISP1 и ISP2 осуществляется с помощью IPoE, настройте интерфейсы в соответствии с диаграммами L2 и L3.

Передача данных между FW1 и ISP1 осуществляется не тегированным трафиком.

Передача данных между FW1 и ISP2 осуществляется тегированным трафиком с использованием VLAN 901.

ISP3 предоставляет L2 VPN между офисами HQ и BR1.

Настройте передачу между HQ1, FW1 и BR1 тегированного трафика.

Взаимодействие должно осуществляться по VLAN 10.

Настройте подключение BR1 к провайдеру ISP1 с помощью протокола PPP.

Настройте Multilink PPP с использованием двух Serial-интерфейсов.

Используйте 1 номер интерфейса.

Не используйте аутентификацию.

BR1 должен автоматически получать адрес от ISP1.

Настройте подключение BR1 к провайдеру ISP2 с помощью протокола HDLC.

4. Настройка маршрутизации

В офисе HQ, на устройствах HQ1 и FW1 настройте протокол динамической маршрутизации OSPF.

Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

HQ1 и FW1 между собой должны устанавливать соседство, только в сети 172.16.3.0/24.

Отключите отправку обновлений маршрутизации на всех интерфейсах, где не предусмотрено формирование соседства.

Настройте протокол динамической маршрутизации OSPF в офисе BR1 с главным офисом HQ.

Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

Используйте магистральную область для GRE туннелей.

Соседства между офисами HQ и BR1 должны устанавливаться, как через канал L2 VPN, так и через защищенный туннель.

Убедитесь в том, что при отказе выделенного L2 VPN, трафик между офисами будет передаваться через защищённый GRE туннель.

Отключите отправку обновлений маршрутизации на всех интерфейсах, где не предусмотрено формирование соседства.

Настройте протокол BGP в офисах HQ и BR1 для взаимодействия с провайдерами ISP1 и ISP2.

На устройствах настройте протокол динамической маршрутизации BGP в соответствии с таблицей 1

Таблица 1 – BGP AS

| Устройство | AS |

| HQ1 | 65000 |

| FW1 | 65000 |

| ISP1 | 65001 |

| ISP2 | 65002 |

| BR1 | 65010 |

Настройте автономные системы в соответствии с Routing-диаграммой.

Маршрутизаторы HQ1 и FW1 должны быть связаны с помощью iBGP. Используйте для этого соседства, интерфейсы, которые находятся в подсети 30.78.87.0/29.

Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

Настройте протокол динамической маршрутизации EIGRP поверх защищенного туннеля и выделенного канала L2 VPN между маршрутизаторами HQ1 и BR1.

Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

Используйте номер автономной системы 6000.

5. Настройка служб

В сетевой инфраструктуре сервером синхронизации времени является SRV1. Все остальные сетевые устройства должны использовать его в качестве сервера времени.

Передача данных между осуществляется без аутентификации.

Настройте временную зону с названием MSK, укажите разницу с UTC +3 часов.

Убедитесь, в том, что есть все необходимые маршруты, иначе проверить корректность настроенной трансляции портов, будет невозможно.

Настройте протокол динамической конфигурации хостов со следующими характеристиками:

На маршрутизаторе HQ1 для подсети OFFICE:

Адрес сети – 30.78.21.0/24.

Адрес шлюза по умолчанию интерфейс роутера HQ1.

Адрес TFTP-сервера 172.16.20.20.

Компьютер PC1 должен получать адрес 30.78.21.10.

В офисе BR1 используется аутентификация клиентов с помощью протокола PPPoE. Для этого настройте сервер PPPoE на BR1.

Аутентификация PC2 на сервере PPPoE должна осуществляться по логину username и паролю userpass.

PC2 должен получать ip адрес от PPPoE сервера автоматически.

6. Настройка механизмов безопасности

На маршрутизаторе BR1 настройте пользователей с ограниченными правами.

Создайте пользователей user1 и user2 с паролем cisco

Назначьте пользователю user1 уровень привилегий 5. Пользователь должен иметь возможность выполнять все команды пользовательского режима, а также выполнять перезагрузку, а также включать и отключать отладку с помощью команд debug.

Создайте и назначьте view-контекст sh_view на пользователя user2

Команду show system

Все команды show ip *

Команду ping

Команду traceroute

Убедитесь, что пользователи не могут выполнять другие команды в рамках присвоенных контекстов и уровней привилегий.

На порту F0/10 коммутатора SW2, включите и настройте Port Security со следующими параметрами:

не более 2 адресов на интерфейсе

адреса должны динамически определяться, и сохраняться в конфигурации.

при попытке подключения устройства с адресом, нарушающим политику, на консоль должно быть выведено уведомление, порт не должен быть отключен.

7. Настройка параметров мониторинга и резервного копирования

На маршрутизаторе HQ1 и межсетевом экране FW1 настройте журналирование системных сообщений на сервер SRV1, включая информационные сообщения.

На маршрутизаторе HQ1 и межсетевом экране FW1 настройте возможность удаленного мониторинга по протоколу SNMP v3.

Задайте местоположение устройств MSK, Russia

Задайте контакт [email protected]

Используйте имя группы WSR.

Создайте профиль только для чтения с именем RO.

Используйте для защиты SNMP шифрование AES128 и аутентификацию SHA1.

Используйте имя пользователя: snmpuser и пароль: snmppass

Для проверки вы можете использовать команду snmp_test на SRV1.

На маршрутизаторе HQ1 настройте резервное копирование конфигурации

Резервная копия конфигурации должна сохраняться на сервер SRV1 по протоколу TFTP при каждом сохранении конфигурации в памяти устройства

Для названия файла резервной копии используйте шаблон .cfg

Настройте динамическую трансляцию портов (PAT):

На маршрутизаторе HQ1 и BR1 настройте динамическую трансляцию портов (PAT) для сети 192.168.2.0/24 в соответствующие адреса петлевых интерфейсов.

Убедитесь в том, что для PC2 для выхода в интернет использует один из каналов до ISP1 или ISP2 от BR1, при недоступности обоих каналов, PC2 должен осуществлять выход в сеть интернет через каналы офиса HQ.

Убедитесь, в том, что есть все необходимые маршруты, иначе проверить корректность настроенной трансляции портов, будет невозможно.

8. Конфигурация виртуальных частных сетей

Между HQ1 и BR1 настройте GRE туннель со следующими параметрами:

Используйте в качестве VTI интерфейс Tunnel1

Используйте адресацию в соответствии с L3-диаграммой

Режим — GRE

Интерфейс-источник — Loopback-интерфейс на каждом маршрутизаторе.

Обеспечьте работу туннеля с обеих сторон через провайдера ISP1

Защита туннеля должна обеспечиваться с помощью IPsec между BR1 и FW1.

Обеспечьте шифрование только GRE трафика.

Используйте аутентификацию по общему ключу.

Параметры IPsec произвольные.

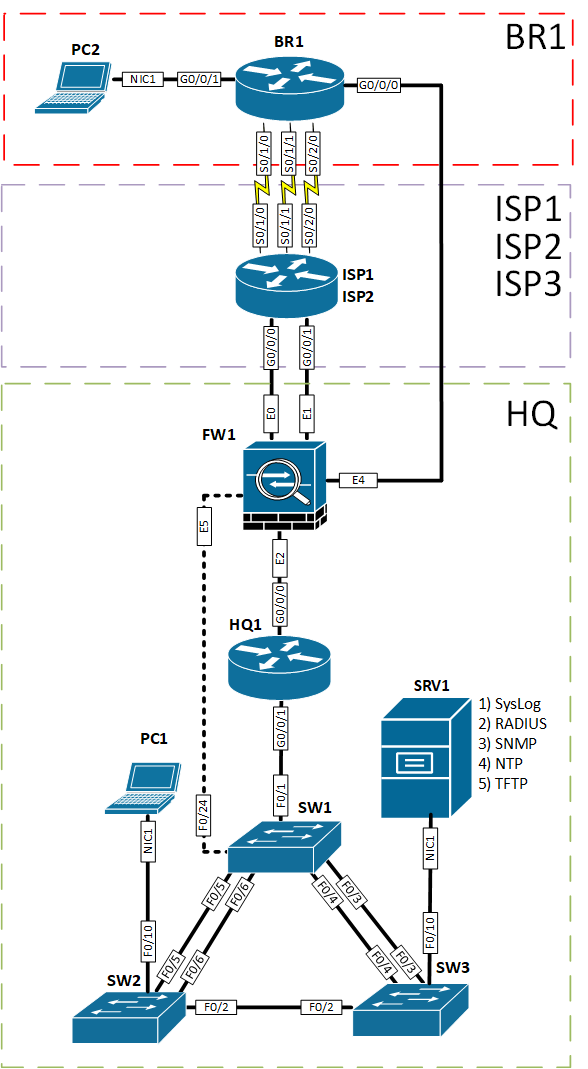

Т ОПОЛОГИЯ L1

ОПОЛОГИЯ L1

ТОПОЛОГИЯ L2

ТОПОЛОГИЯ L2

Т ОПОЛОГИЯ L3

ОПОЛОГИЯ L3

R OUTING-ДИАГРАММА

OUTING-ДИАГРАММА

9. Конфигурация подсистемы телефонной связи

На маршрутизаторах HQ1 настройте Call Manager Express по протоколу SIP со следующими параметрами:

| User | Line | Extension | Device |

| AlexanderG | 1 | 101 | Softphone |

| AlexanderSh | 1 | 102 | IP Phone |

| MichailF | 1 | 103 | IP Phone |

Назначьте имя сайта HQ-CME. Имя должно отображаться на IP-телефоне или софтфоне.

Настройте IP-телефоны таким образом, чтобы на экране (в правом верхнем углу) отображалось имя вместо номера. Убедитесь в том, что при звонке также отображается имя, а не номер телефона.

Настройте Music-on-Hold на сайте HQ. Используйте файл MOH.wav.

Настройте сервис локальной директории таким образом, чтобы пользователи моглиm отыскать необходимый номер в телефонной книге.

Настройте конференцсвязь, поддерживающую как минимум трех участников для группового звонка.

4.2. Требования техники безопасности в процессе реализации программы

В процессе реализации программы используется оборудование, которое должно удовлетворять требованиям инфраструктурного листа национального чемпионата WorldSkills Russia по компетенции Сетевое и системное администрирование. Организация рабочих мест обучающихся должна соответствовать плану застройки площадки по компетенции.

Инструктаж по технике безопасности обучающихся проводит преподаватель не реже двух раз в год – в начале периода обучения (вводный) и при проведении практических занятий (повторный). Для обучающихся, пропустивших инструктаж по уважительной причине, в день выхода на занятия.

Инструктаж включает в себя: информацию о режиме занятий, правилах поведения, обучающихся во время занятий, во время перерывов в помещениях, на территории учреждения, инструктаж по пожарной безопасности, по электробезопасности, правила поведения в случае возникновения чрезвычайной ситуации, по правилам дорожно-транспортной безопасности, безопасному маршруту в учреждение и т.д.

Инструкции проведения Инструктажа приведены в Приложении 1.

Контрольно-оценочные средства

| № п/п | Название разделов, тем | Форма аттестации | Примечание | |

| 1 | 2 | 6 |

| |

| 1 | Раздел 1. Базовая настройка | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | Приложение 2 | |

| 2 | Раздел 2. Настройка коммутации

|

| Приложение 3 | |

| 3 | Раздел 3. Настройка подключений к глобальным сетям

|

| Приложение 4 | |

| 4 | Раздел 4. Настройка маршрутизации

| тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | Приложение 5

| |

| 5 | Раздел 5. Настройка служб

| тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | Приложение 6 | |

| 6 | Раздел 6. Настройка механизмов безопасности | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | Приложение 7 | |

| 7 | Раздел 7. Настройка параметров мониторинга и резервного копирования | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | Приложение 8 | |

| 8 | Раздел 8. Конфигурация виртуальных частных сетей

| тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | Приложение 9 | |

| 9 | Раздел 8. Конфигурация подсистемы телефонной связи | тестирование интерпретация результатов наблюдений за деятельностью обучающегося в процессе выполнения практических заданий | Приложение 10 | |

| Итоговая аттестация | выполнение КЗ на чемпионате | Приложение 11 | ||

6. Перечень информационного и материально-технического обеспечения реализации программы

6.1. Перечень оборудования, используемого для реализации дисциплин программы:

- Автоматизированные рабочие места - 12 (2 сетевые платы, процессор Core i5, оперативная память 8 Гб; HD 1 Tb программное обеспечение: операционные системы Windows 7, UNIX, ОС Micrоsoft Windows Server, Linux и системами виртуализации, пакет офисных программ, пакет САПР; лицензионное программное обеспечение);

- Автоматизированные рабочие места - 6 (2 сетевые платы, процессор AMD Ryzen, оперативная память 4 Гб; HD 1 Tb программное обеспечение: операционные системы Windows 10, UNIX, пакет офисных программ, пакет САПР; лицензионное программное обеспечение);

- Автоматизированное рабочее место преподавателя (2 сетевые платы, процессор Core i5, оперативная память 8 Гб; HD 1 Tb программное обеспечение: операционные системы Windows 7, UNIX, пакет офисных программ, пакет САПР; лицензионное программное обеспечение);

- Типовой состав для монтажа и наладки компьютерной сети: кабели различного типа, обжимной инструмент, коннекторы RJ-45, тестеры для кабеля, кросс-ножи, кросс-панели;

- Пример проектной документации;

- Необходимое лицензионное программное обеспечение для администрирования сетей и обеспечения ее безопасности;

- Сервер в лаборатории (аппаратное обеспечение: 2 сетевые платы, 12- ядерный процессор с частотой 3,2 ГГц, оперативная память объемом 16 Гб, жесткие диски общим объемом 2 Тб, программное обеспечение: Windows Server 2016, лицензионная антивирусная программа Kaspersky Endpoint Security 10, лицензионная программа восстановления данных RStudio, лицензионная программa по виртуализации VirtualBox.);

- Технические средства обучения:

- Компьютеры с лицензионным программным обеспечением;

- Интерактивная доска, система голосования Votum;

- 23 маршрутизаторf, обладающих следующими характеристиками:

ОЗУ не менее 256 Мб с возможностью расширения

ПЗУ не менее 128 Мб с возможностью расширения

USB порт: не менее одного стандарта USB 1.1

Встроенные сетевые порты: не менее 2-х Ethernet скоростью не менее 100Мб/с.

Внутренние разъёмы для установки дополнительных модулей расширения: не менее двух для модулей AIM.

Консольный порт для управления маршрутизатором через порт стандарта RS232.

Встроенное программное обеспечение должно поддерживать статическую и динамическую маршрутизацию.

Маршрутизатор должен поддерживать управление через локальный последовательный порт и удалённо по протоколу telnet.

Иметь сертификаты безопасности и электромагнитной совместимости:

UL 60950, CAN/CSA C22.2 No. 60950, IEC 60950, EN 60950-1, AS/NZS 60950, EN300386, EN55024/CISPR24, EN50082-1, EN61000-6-2, FCC Part 15, ICES-003 Class A, EN55022 Class A, CISPR22 Class A, AS/NZS 3548 Class A, VCCI Class A, EN 300386, EN61000-3-3, EN61000-3-2, FIPS 140-2 Certification

15 коммутаторов, обладающих следующими характеристиками:

Коммутатор с 24 портами Ethernet со скоростью не менее 100 Мб/с и 2 портами Ethernet со скоростью не менее 1000Мб/с

В коммутаторе должен присутствовать разъём для связи с ПК по интерфейсу RS-232. При использовании нестандартного разъёма в комплекте должен быть соответствующий кабель или переходник для COM разъёма.

Скорость коммутации не менее 16Gbps

ПЗУ не менее 32 Мб

ОЗУ не менее 64Мб

Максимальное количество VLAN 255

Доступные номера VLAN 4000

Поддержка протоколов для совместного использования единого набора VLAN на группе коммутаторов.

Размер MTU 9000б

Скорость коммутации для 64 байтных пакетов 6.5*106 пакетов/с

Размер таблицы MAC-адресов: не менее 8000 записей

Количество групп для IGMP трафика для протокола IPv4 255

Количество MAC-адресов в записях для службы QoS: 128 в обычном режиме и 384 в режиме QoS.

Количество MAC-адресов в записях контроля доступа: 384 в обычном режиме и 128 в режиме QoS.

Коммутатор должен поддерживать управление через локальный последовательный порт, удалённое управление по протоколу Telnet, Ssh.

В области взаимодействия с другими сетевыми устройствами, диагностики и удалённого управления

RFC 768 — UDP, RFC 783 — TFTP, RFC 791 — IP, RFC 792 — ICMP, RFC 793 — TCP, RFC 826 — ARP, RFC 854 — Telnet, RFC 951 - Bootstrap Protocol (BOOTP), RFC 959 — FTP, RFC 1112 - IP Multicast and IGMP, RFC 1157 - SNMP v1, RFC 1166 - IP Addresses, RFC 1256 - Internet Control Message Protocol (ICMP) Router Discovery, RFC 1305 — NTP, RFC 1493 - Bridge MIB, RFC 1542 - BOOTP extensions, RFC 1643 - Ethernet Interface MIB, RFC 1757 — RMON, RFC 1901 - SNMP v2C, RFC 1902-1907 - SNMP v2, RFC 1981 - Maximum Transmission Unit (MTU) Path Discovery IPv6, FRC 2068 — HTTP, RFC 2131 — DHCP, RFC 2138 — RADIUS, RFC 2233 - IF MIB v3, RFC 2373 - IPv6 Aggrega-table Addrs, RFC 2460 — IPv6, RFC 2461 - IPv6 Neighbor Discovery, RFC 2462 - IPv6 Autoconfiguration, RFC 2463 - ICMP IPv6, RFC 2474 - Differentiated Services (DiffServ) Precedence, RFC 2597 - Assured Forwarding, RFC 2598 - Expedited Forwarding, RFC 2571 - SNMP Management, RFC 3046 - DHCP Relay Agent Information Option RFC 3376 - IGMP v3, RFC 3580 - 802.1X RADIUS.

Иметь сертификаты безопасности и электромагнитной совместимости:

UL 60950-1, Second Edition, CAN/CSA 22.2 No. 60950-1, Second Edition, TUV/GS to EN 60950-1, Second Edition, CB to IEC 60950-1 Second Edition with all country deviations, CE Marking, NOM (through partners and distributors), FCC Part 15 Class A, EN 55022 Class A (CISPR22), EN 55024 (CISPR24), AS/NZS CISPR22 Class A, CE, CNS13438 Class A, MIC, GOSТ, China EMC Certifications.

- телекоммуникационная стойка (шасси, сетевой фильтр, источники бесперебойного питания);

- 2 беспроводных маршрутизатора Linksys (предпочтительно серии ЕА 2700, 3500, 4500) или аналогичные устройства SOHO

- IP телефоны от 3 шт.

- Программно-аппаратные шлюзы безопасности от 2 шт.

6.2. Дидактический материал

Конкурсные задания с национального чемпионата WorldSkills Russia по компетенции Сетевое и системное администрирование, схемы с топологией и Routing-диаграммой, памятки, инструкции, видеофильмы, компьютерные программные средства и др.

6.3. Список литературы

Основные источники:

Назаров А.В., Мельников В.П., Куприянов А.И. Эксплуатация объектов сетевой инфраструктуры. - М.: ОИЦ «Академия». 2014.

Новожилов Е.О. Компьютерные сети. – М.: ОИЦ «Академия, 2013.

Баранчиков А.И. Организация сетевого администрирования. - М.: ИЦ «Академия»-, 2017

Интернет ресурсы:

Максимов Н.В. Компьютерные сети [Электронный ресурс]: учеб. Пособие - М.: ФОРУМ: ИНФРА-М.- 2017. ЭБС Академия

Академия Cisco/ Введение в сетевые технологии. https://da2001.ru/CCNA_5.02/1/index.html

Академия Cisco/Принципы маршрутизации и коммутации. https://da2001.ru/CCNA_5.02/2/index.html

Академия Cisco/Масштабирование сетей. https://da2001.ru/CCNA_5.02/3/index.html

Академия Cisco/Соединение сетей https://da2001.ru/CCNA_5.02/4/index.html

Приложение 1

Инструкция по охране труда при проведении практических занятий по кружку

1. Общие требования охраны труда

Для участников до 14 лет

1.1. К самостоятельной работе с ПК допускаются участники после прохождения ими инструктажа на рабочем месте, обучения безопасным методам работ и проверки знаний по охране труда, прошедшие медицинское освидетельствование на предмет установления противопоказаний к работе с компьютером.

1.2. При работе с ПК рекомендуется организация перерывов на 10 минут через каждые 50 минут работы. Время на перерывы уже учтено в общем времени задания, и дополнительное время участникам не предоставляется.

1.3. При работе на ПК могут воздействовать опасные и вредные производственные факторы:

физические:

повышенный уровень электромагнитного излучения;

повышенный уровень статического электричества;

повышенная яркость светового изображения; повышенный уровень пульсации светового потока;

повышенное значение напряжения в электрической цепи, замыкание которой может произойти через тело человека;

повышенный или пониженный уровень освещенности;

повышенный уровень прямой и отраженной блескости;

психофизиологические:

напряжение зрения и внимания;

интеллектуальные и эмоциональные нагрузки;

длительные статические нагрузки;

монотонность труда.

1.4. Запрещается находиться возле ПК в верхней одежде, принимать пищу и курить, употреблять во время работы алкогольные напитки, а также быть в состоянии алкогольного, наркотического или другого опьянения.

1.5. Участник демонстрационного экзамена должен знать месторасположение первичных средств пожаротушения и уметь ими пользоваться.

1.6. О каждом несчастном случае пострадавший или очевидец несчастного случая немедленно должен известить ближайшего эксперта.

1.7. Участник демонстрационного экзамена должен знать местонахождения медицинской аптечки, правильно пользоваться медикаментами; знать инструкцию по оказанию первой медицинской помощи пострадавшим и уметь оказать медицинскую помощь. При необходимости вызвать скорую медицинскую помощь или доставить в медицинское учреждение.

1.8. При работе с ПК участник демонстрационного экзамена должен соблюдать правила личной гигиены.

1.9. Работа на площадке разрешается исключительно в присутствии эксперта. Запрещается присутствие на площадке посторонних лиц.

1.10. По всем вопросам, связанным с работой компьютера, следует обращаться к руководителю.

1.11. За невыполнение данной инструкции виновные привлекаются к ответственности согласно правилам внутреннего распорядка или взысканиям, определенным Кодексом законов о труде Российской Федерации.

Для участников от 14 до 16 лет

1.1. К самостоятельной работе с ПК допускаются участники после прохождения ими инструктажа на рабочем месте, обучения безопасным методам работ и проверки знаний по охране труда, прошедшие медицинское освидетельствование на предмет установления противопоказаний к работе с компьютером.

1.2. При работе с ПК рекомендуется организация перерывов на 10 минут через каждые 50 минут работы. Время на перерывы уже учтено в общем времени задания, и дополнительное время участникам не предоставляется.

1.3. При работе на ПК могут воздействовать опасные и вредные производственные факторы:

физические:

повышенный уровень электромагнитного излучения;

повышенный уровень статического электричества;

повышенная яркость светового изображения; повышенный уровень пульсации светового потока;

повышенное значение напряжения в электрической цепи, замыкание которой может произойти через тело человека;

повышенный или пониженный уровень освещенности;

повышенный уровень прямой и отраженной блёскости;

психофизиологические:

напряжение зрения и внимания;

интеллектуальные и эмоциональные нагрузки;

длительные статические нагрузки;

монотонность труда.

1.4. Запрещается находиться возле ПК в верхней одежде, принимать пищу и курить, употреблять во время работы алкогольные напитки, а также быть в состоянии алкогольного, наркотического или другого опьянения.

1.5. Участник должен знать месторасположение первичных средств пожаротушения и уметь ими пользоваться.

1.6. О каждом несчастном случае пострадавший или очевидец несчастного случая немедленно должен известить ближайшего эксперта.

1.7. Участник должен знать местонахождения медицинской аптечки, правильно пользоваться медикаментами; знать инструкцию по оказанию первой медицинской помощи пострадавшим и уметь оказать медицинскую помощь. При необходимости вызвать скорую медицинскую помощь или доставить в медицинское учреждение.

1.8. При работе с ПК участник должны соблюдать правила личной гигиены.

1.9. Работа на площадке разрешается исключительно в присутствии эксперта. Запрещается присутствие на площадке посторонних лиц.

1.10 По всем вопросам, связанным с работой компьютера, следует обращаться к руководителю.

1.11 За невыполнение данной инструкции виновные привлекаются к ответственности согласно правилам внутреннего распорядка или взысканиям, определенным Кодексом законов о труде Российской Федерации.

Для участников старше 16 лет

1.1. К самостоятельной работе с ПК допускаются участники после прохождения ими инструктажа на рабочем месте, обучения безопасным методам работ и проверки знаний по охране труда, прошедшие медицинское освидетельствование на предмет установления противопоказаний к работе с компьютером.

1.2. При работе с ПК рекомендуется организация перерывов на 10 минут через каждые 50 минут работы. Время на перерывы уже учтено в общем времени задания, и дополнительное время участникам не предоставляется.

1.3. При работе на ПК могут воздействовать опасные и вредные производственные факторы:

физические:

повышенный уровень электромагнитного излучения;

повышенный уровень статического электричества;

повышенная яркость светового изображения;

повышенный уровень пульсации светового потока;

повышенное значение напряжения в электрической цепи, замыкание которой может произойти через тело человека;

повышенный или пониженный уровень освещенности;

повышенный уровень прямой и отраженной блескости;

психофизиологические:

напряжение зрения и внимания;

интеллектуальные и эмоциональные нагрузки;

длительные статические нагрузки;

монотонность труда.

1.4. Запрещается находиться возле ПК в верхней одежде, принимать пищу и курить, употреблять во время работы алкогольные напитки, а также быть в состоянии алкогольного, наркотического или другого опьянения.

1.5. Участник должен знать месторасположение первичных средств пожаротушения и уметь ими пользоваться.

1.6. О каждом несчастном случае пострадавший или очевидец несчастного случая немедленно должен известить ближайшего эксперта.

1.7. Участник должен знать местонахождения медицинской аптечки, правильно пользоваться медикаментами; знать инструкцию по оказанию первой медицинской помощи пострадавшим и уметь оказать медицинскую помощь. При необходимости вызвать скорую медицинскую помощь или доставить в медицинское учреждение.

1.8. При работе с ПК участники демонстрационного экзамена должны соблюдать правила личной гигиены.

1.9. Работа на площадке разрешается исключительно в присутствии эксперта. Запрещается присутствие на площадке посторонних лиц.

1.10. По всем вопросам, связанным с работой компьютера, следует обращаться к руководителю.

1.11. За невыполнение данной инструкции виновные привлекаются к ответственности согласно правилам внутреннего распорядка или взысканиям, определенным Кодексом законов о труде Российской Федерации.

2. Требования охраны труда перед началом выполнения работ

2.1. Перед включением используемого на рабочем месте оборудования участник обязан:

2.1.1. Осмотреть и привести в порядок рабочее место, убрать все посторонние предметы, которые могут отвлекать внимание и затруднять работу.

2.1.2. Проверить правильность установки стола, стула, подставки под ноги, угол наклона экрана монитора, положения клавиатуры в целях исключения неудобных поз и длительных напряжений тела. Особо обратить внимание на то, что дисплей должен находиться на расстоянии не менее 50 см от глаз (оптимально 60-70 см).

2.1.3. Проверить правильность расположения оборудования.

2.1.4. Кабели электропитания, удлинители, сетевые фильтры должны находиться с тыльной стороны рабочего места.

2.1.5. Убедиться в отсутствии засветок, отражений и бликов на экране монитора.

2.1.6. Убедиться в том, что на устройствах ПК (системный блок, монитор, клавиатура) не располагаются сосуды с жидкостями, сыпучими материалами (чай, кофе, сок, вода и пр.).

2.1.7. Включить электропитание в последовательности, установленной инструкцией по эксплуатации на оборудование; убедиться в правильном выполнении процедуры загрузки оборудования, правильных настройках.

2.2. При выявлении неполадок сообщить об этом эксперту и до их устранения к работе не приступать.

3. Требования охраны труда во время выполнения работ

3.1. В течение всего времени работы со средствами компьютерной и оргтехники участник обязан:

содержать в порядке и чистоте рабочее место;

следить за тем, чтобы вентиляционные отверстия устройств ничем не были закрыты;

выполнять требования инструкции по эксплуатации оборудования;

соблюдать, установленные расписанием, трудовым распорядком регламентированные перерывы в работе, выполнять рекомендованные физические упражнения.

3.2. Участнику запрещается во время работы:

отключать и подключать интерфейсные кабели периферийных устройств;

класть на устройства средств компьютерной и оргтехники бумаги, папки и прочие посторонние предметы;

прикасаться к задней панели системного блока (процессора) при включенном питании;

отключать электропитание во время выполнения программы, процесса;

допускать попадание влаги, грязи, сыпучих веществ на устройства средств компьютерной и оргтехники;

производить самостоятельно вскрытие и ремонт оборудования;

производить самостоятельно вскрытие и заправку картриджей принтеров или копиров;

работать со снятыми кожухами устройств компьютерной и оргтехники;

располагаться при работе на расстоянии менее 50 см от экрана монитора.

3.3. При работе с текстами на бумаге, листы надо располагать как можно ближе к экрану, чтобы избежать частых движений головой и глазами при переводе взгляда.

3.4. Рабочие столы следует размещать таким образом, чтобы видеодисплейные терминалы были ориентированы боковой стороной к световым проемам, чтобы естественный свет падал преимущественно слева.

3.5. Освещение не должно создавать бликов на поверхности экрана.

3.6. Продолжительность работы на ПК без регламентированных перерывов не должна превышать 1-го часа. Во время регламентированного перерыва с целью снижения нервно-эмоционального напряжения, утомления зрительного аппарата, необходимо выполнять комплексы физических упражнений.

4. Требования охраны труда в аварийных ситуациях

4.1. Обо всех неисправностях в работе оборудования и аварийных ситуациях сообщать непосредственно эксперту.

4.2. При обнаружении обрыва проводов питания или нарушения целостности их изоляции, неисправности заземления и других повреждений электрооборудования, появления запаха гари, посторонних звуков в работе оборудования и тестовых сигналов, немедленно прекратить работу и отключить питание.

4.3. При поражении пользователя электрическим током принять меры по его освобождению от действия тока путем отключения электропитания и до прибытия врача оказать потерпевшему первую медицинскую помощь.

4.4. В случае возгорания оборудования отключить питание, сообщить эксперту, позвонить в пожарную охрану, после чего приступить к тушению пожара имеющимися средствами.

5. Требование охраны труда по окончании работ

5.1. По окончании работы участник демонстрационного экзамена обязан соблюдать следующую последовательность отключения оборудования:

произвести завершение всех выполняемых на ПК задач;

отключить питание в последовательности, установленной инструкцией по эксплуатации данного оборудования.

В любом случае следовать указаниям экспертов

5.2. Убрать со стола рабочие материалы и привести в порядок рабочее место.

5.3. Обо всех замеченных неполадках сообщить эксперту.

Приложение 2

Базовая настройка

Задайте имя всех устройств в соответствии с топологией.

Назначьте для всех устройств доменное имя cisco.com

Создайте на всех устройствах пользователей cisco с паролем class

Пароль пользователя должен храниться в конфигурации в виде результата хэш-функции.

Пользователь должен обладать максимальным уровнем привилегий.

На всех устройствах установите пароль wsr на вход в привилегированный режим.

Пароль должен храниться в конфигурации в виде результата хэш-функции.

Настройте режим, при котором все пароли в конфигурации хранятся в зашифрованном виде. На FW1 используйте шифрование AES.

Для всех устройств реализуйте модель AAA.

Аутентификация на линиях виртуальных терминалов с 0 по 15 должна производиться с использованием локальной базы учётных записей. (кроме маршрутизатора HQ1)

После успешной аутентификации при удалённом подключении пользователи сразу должен получать права, соответствующие их уровню привилегий или роли (кроме межсетевого экрана FW1).

Настройте необходимость аутентификации на локальной консоли.

При успешной аутентификации на локальной консоли пользователи должны сразу должен получать права, соответствующие их уровню привилегий или роли.

На устройствах, к которым разрешен доступ, в соответствии с топологиями L2 и L3, создайте виртуальные интерфейсы, подинтерфейсы и интерфейсы типа петля, назначьте IP-адреса.

На маршрутизаторе HQ1 на виртуальных терминальных линиях с 0 по 15 настройте аутентификацию с использованием RADIUS-сервера.

Используйте на линиях vty с 0 по 15 отдельный список методов с названием auth_method

Порядок аутентификации:

По протоколу RADIUS

Локальная

Используйте общий ключ cisco

Используйте номера портов 1812 и 1813 для аутентификации и учета соответственно

Адрес RADIUS-сервера 172.16.20.20

Настройте авторизацию при успешной аутентификации

Проверьте аутентификацию по протоколу RADIUS при удаленном подключении к маршрутизатору HQ1, используя учетную запись radius с паролем cisco

Все устройства должны быть доступны для управления по протоколу SSH версии 2.

Приложение 3

Настройка коммутации

Для централизованного конфигурирования VLAN в коммутируемой сети предприятия используйте протокол VTP.

В качестве сервера VTP настройте SW1.

Коммутаторы SW2 и SW3 настройте в качестве VTP клиента.

Таблица VLAN должна содержать следующие сети:

VLAN100 с именем For_CONTROL

VLAN200 с именем For_TRAFFIC

VLAN300 с именем For_WORKERS

VLAN500 с именем For_NATIVE

VLAN600 с именем For_DISABLE

Между всеми коммутаторами настройте транки с использованием протокола IEEE 802.1q.

Порты F0/10 коммутаторов SW2 и SW3, а также порт F0/1 коммутатора SW1 должны работать без использования согласования. Отключите протокол DTP явным образом.

Транк между коммутаторами SW2 и SW3 должен быть настроен без использования согласования. Отключите протокол DTP явным образом.

Транки между коммутаторами SW1 и SW2, а также между SW1 и SW3, должны быть согласованы по DTP, коммутатор SW1 должен инициировать создание транка, а коммутаторы SW2 и SW3 должны ожидать начала согласования параметров от соседа, но сами не инициировать согласование.

Для всех магистральных каналов назначьте native vlan 500.

Запретите пересылку по магистральным каналам все неиспользуемые VLAN, в том числе VLAN1

Настройте агрегирование каналов связи между коммутаторами.

Номера портовых групп:

1 – между коммутаторами SW1 (F0/5-6) и SW2 (F0/5-6);

2 – между коммутаторами SW1 (F0/3-4) и SW3 (F0/3-4);

Агрегированный канал между SW1 и SW2 должен быть организован с использованием протокола согласования LACP. SW1 должен быть настроен в активном режиме, SW2 в пассивном.

Агрегированный канал между SW1 и SW3 должен быть организован с использованием протокола согласования PAgP. SW1 должен быть настроен в предпочтительном, SW3 в автоматическом.

Настройте балансировку нагрузки на всех коммутаторах на основе MAC-адреса источника

Конфигурация протокола остовного дерева:

Используйте протокол PVST.

Коммутатор SW1 должен являться корнем связующего дерева в сетях VLAN 100, 200 и 300, в случае отказа SW1, корнем должен стать коммутатор SW2.

Настройте порт F0/1 коммутатора SW1, таким образом, что при включении он сразу переходил в состояние forwarding не дожидаясь пересчета остовного дерева.

Настройте порты F0/10 коммутаторов SW2 и SW3 в соответствии с L2 диаграммой. Порты должны быть настроены в режиме доступа.

Между HQ1 и FW1 настройте взаимодействие по протоколу IEEE 802.1Q.

Отключите интерфейс F0/24 коммутатора SW1 и E5 межсетевого экрана FW1, которые использовались для первоначального конфигурирования сетевой инфраструктуры офиса HQ.

На всех устройствах, отключите неиспользуемые порты.

На всех коммутаторах, неиспользуемые порты переведите во VLAN 600.

Приложение 4

Настройка подключений к глобальным сетям

Подключение FW1 к ISP1 и ISP2 осуществляется с помощью IPoE, настройте интерфейсы в соответствии с диаграммами L2 и L3.

Передача данных между FW1 и ISP1 осуществляется не тегированным трафиком.

Передача данных между FW1 и ISP2 осуществляется тегированным трафиком с использованием VLAN 901.

ISP3 предоставляет L2 VPN между офисами HQ и BR1.

Настройте передачу между HQ1, FW1 и BR1 тегированного трафика.

Взаимодействие должно осуществляться по VLAN 10.

Настройте подключение BR1 к провайдеру ISP1 с помощью протокола PPP.

Настройте Multilink PPP с использованием двух Serial-интерфейсов.

Используйте 1 номер интерфейса.

Не используйте аутентификацию.

BR1 должен автоматически получать адрес от ISP1.

Настройте подключение BR1 к провайдеру ISP2 с помощью протокола HDLC.

Приложение 5

Настройка маршрутизации

| ВАЖНО! При настройке протоколов динамической маршрутизации, будьте предельно внимательны и анонсируйте подсети в соответствии с диаграммой маршрутизации, иначе не получите баллы за протокол, в котором отсутствует необходимая подсеть, и за тот протокол, в котором эта подсеть оказалась лишней. Также, стоит учесть, что провайдеры фильтруют маршруты полученные по BGP, если они не соответствуют диаграмме маршрутизации. |

В офисе HQ, на устройствах HQ1 и FW1 настройте протокол динамической маршрутизации OSPF.

Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

HQ1 и FW1 между собой должны устанавливать соседство, только в сети 172.16.3.0/24.

Отключите отправку обновлений маршрутизации на всех интерфейсах, где не предусмотрено формирование соседства.

Настройте протокол динамической маршрутизации OSPF в офисе BR1 с главным офисом HQ.

Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

Используйте магистральную область для GRE туннелей.

Соседства между офисами HQ и BR1 должны устанавливаться, как через канал L2 VPN, так и через защищенный туннель.

Убедитесь в том, что при отказе выделенного L2 VPN, трафик между офисами будет передаваться через защищённый GRE туннель.

Отключите отправку обновлений маршрутизации на всех интерфейсах, где не предусмотрено формирование соседства.

Настройте протокол BGP в офисах HQ и BR1 для взаимодействия с провайдерами ISP1 и ISP2.

На устройствах настройте протокол динамической маршрутизации BGP в соответствии с таблицей 1

Таблица 1 – BGP AS

| Устройство | AS |

| HQ1 | 65000 |

| FW1 | 65000 |

| ISP1 | 65001 |

| ISP2 | 65002 |

| BR1 | 65010 |

Настройте автономные системы в соответствии с Routing-диаграммой.

Маршрутизаторы HQ1 и FW1 должны быть связаны с помощью iBGP. Используйте для этого соседства, интерфейсы, которые находятся в подсети 30.78.87.0/29.

Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

Настройте протокол динамической маршрутизации EIGRP поверх защищенного туннеля и выделенного канала L2 VPN между маршрутизаторами HQ1 и BR1.

Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

Используйте номер автономной системы 6000.

Приложение 6

Настройка служб

В сетевой инфраструктуре сервером синхронизации времени является SRV1. Все остальные сетевые устройства должны использовать его в качестве сервера времени.

Передача данных между осуществляется без аутентификации.

Настройте временную зону с названием MSK, укажите разницу с UTC +3 часов.

Убедитесь, в том, что есть все необходимые маршруты, иначе проверить корректность настроенной трансляции портов, будет невозможно.

Настройте протокол динамической конфигурации хостов со следующими характеристиками:

На маршрутизаторе HQ1 для подсети OFFICE:

Адрес сети – 30.78.21.0/24.

Адрес шлюза по умолчанию интерфейс роутера HQ1.

Адрес TFTP-сервера 172.16.20.20.

Компьютер PC1 должен получать адрес 30.78.21.10.

В офисе BR1 используется аутентификация клиентов с помощью протокола PPPoE. Для этого настройте сервер PPPoE на BR1.

Аутентификация PC2 на сервере PPPoE должна осуществляться по логину username и паролю userpass.

PC2 должен получать ip адрес от PPPoE сервера автоматически.

Приложение 7

Настройка механизмов безопасности

На маршрутизаторе BR1 настройте пользователей с ограниченными правами.

Создайте пользователей user1 и user2 с паролем cisco

Назначьте пользователю user1 уровень привилегий 5. Пользователь должен иметь возможность выполнять все команды пользовательского режима, а также выполнять перезагрузку, а также включать и отключать отладку с помощью команд debug.

Создайте и назначьте view-контекст sh_view на пользователя user2

Команду show system

Все команды show ip *

Команду ping

Команду traceroute

Убедитесь, что пользователи не могут выполнять другие команды в рамках присвоенных контекстов и уровней привилегий.

На порту F0/10 коммутатора SW2, включите и настройте Port Security со следующими параметрами:

не более 2 адресов на интерфейсе

адреса должны динамически определяться, и сохраняться в конфигурации.

при попытке подключения устройства с адресом, нарушающим политику, на консоль должно быть выведено уведомление, порт не должен быть отключен.

Приложение 8

Настройка параметров мониторинга и резервного копирования

На маршрутизаторе HQ1 и межсетевом экране FW1 настройте журналирование системных сообщений на сервер SRV1, включая информационные сообщения.

2) На маршрутизаторе HQ1 и межсетевом экране FW1 настройте возможность удаленного мониторинга по протоколу SNMP v3.

Задайте местоположение устройств MSK, Russia

Задайте контакт [email protected]

Используйте имя группы WSR.

Создайте профиль только для чтения с именем RO.

Используйте для защиты SNMP шифрование AES128 и аутентификацию SHA1.

Используйте имя пользователя: snmpuser и пароль: snmppass

Для проверки вы можете использовать команду snmp_test на SRV1.

3) На маршрутизаторе HQ1 настройте резервное копирование конфигурации

Резервная копия конфигурации должна сохраняться на сервер SRV1 по протоколу TFTP при каждом сохранении конфигурации в памяти устройства

Для названия файла резервной копии используйте шаблон .cfg

4) Настройте динамическую трансляцию портов (PAT):

На маршрутизаторе HQ1 и BR1 настройте динамическую трансляцию портов (PAT) для сети 192.168.2.0/24 в соответствующие адреса петлевых интерфейсов.

Убедитесь в том, что для PC2 для выхода в интернет использует один из каналов до ISP1 или ISP2 от BR1, при недоступности обоих каналов, PC2 должен осуществлять выход в сеть интернет через каналы офиса HQ.

5) Убедитесь, в том, что есть все необходимые маршруты, иначе проверить корректность настроенной трансляции портов, будет невозможно.

Приложение 9

Конфигурация частных виртуальных сетей

1) Между HQ1 и BR1 настройте GRE туннель со следующими параметрами:

Используйте в качестве VTI интерфейс Tunnel1

Используйте адресацию в соответствии с L3-диаграммой

Режим — GRE

Интерфейс-источник — Loopback-интерфейс на каждом маршрутизаторе.

Обеспечьте работу туннеля с обеих сторон через провайдера ISP1

2) Защита туннеля должна обеспечиваться с помощью IPsec между BR1 и FW1.

Обеспечьте шифрование только GRE трафика.

Используйте аутентификацию по общему ключу.

Параметры IPsec произвольные.

Приложение 11

Описание конкурсного задания

Компания «Облачные решения для бизнеса» занимается проектированием, развертыванием и миграцией IT-систем. Вы являетесь инженером, который занимается установкой и настройкой информационных систем. В рамках выполнения конкурсного задания вы столкнетесь с различными задачами сотрудников компании начиная с первоначальной настройки компонентов сетевой инфраструктуры заканчивая автоматизированным развертыванием приложений.

Конкурсное задание состоит из 3-х модулей.

Модуль 1 - Пуско-наладка информационной инфраструктуры

Недавно, ООО «Моя оборона» обратилась к компании «Облачные решения для бизнеса», в которой вы работаете, с вопросом улучшения их IT-инфраструктуры и развертывания нового веб-приложения, с учетом требований по отказоустойчивости и масштабирования.

В данном модуле конкурсанту необходимо настроить и ввести в эксплуатацию ИТ-инфраструктуру компании с использованием следующих технологий:

Microsoft Active Directory;

Microsoft DFS;

Load Balancing;

GlusterFS;

NAT;

VPN;

Docker.

В данном модуле участники получают доступ к учетной записи в системе виртуализации, где в рамках изолированной группы ресурсов, созданы все необходимые базовые элементы — подсети, сетевые интерфейсы и виртуальные машины и т.д. Располагая данными ресурсами, участникам необходимо привести состояние инфраструктуры в полное соответствие с техническим заданием.

Участнику запрещено изменять конфигурацию виртуальных машин и сетевых соединений.

Параметры оценки модуля:

В рамках данного модуля оцениваются настройки компонентов сетевой инфраструктуры для реализации решения в соответствии с техническим заданием, обеспечивающих работу системы в следующих состояниях:

Штатное состояние инфраструктуры — базовые проверки на выполнение условий доступности, в том числе:

Сетевая связность;

Конфигурация сервисов и служб;

Доступность веб приложения.

Аварийное состояние инфраструктуры — проверки выполнения условий доступности в случаях нарушения работы избыточных компонентов, в том числе:

Отказоустойчивость межрегиональной сети;

Отказоустойчивость веб-приложения.

Модуль 2 - Аудит состояния инфраструктуры и устранение неисправностей

К компании «Облачные решения для бизнеса» обратилась небольшая организация ООО «Выхода нет» с просьбой устранить последствия технического сбоя оборудования и не корректной настройки параметров оборудования. Также компании необходимо восстановить пробелы в документации по оборудованию и операционным системам, используемым в филиале.

Необходимо проанализировать сеть, а в частности коммутацию, маршрутизацию, технологии VPN; устранить возникшие неполадки в сети и восстановить доступ к сетевым сервисам и приложениям.

В данном модуле участники получают доступ к физическому стенду, с сетевым оборудованием и виртуальными машинами, на котором уже имеется предварительная настройка. Также в рамках выполнения модуля необходимо будет произвести аудит компонентов и внести полученную информацию в специальную форму.

Параметры оценки модуля:

В рамках данного сценария оцениваются навыки работы со штатными средствами аудита коммуникационного оборудования и операционных систем, а также навыки работы с уже внедренными программными компонентами для реализации решения в соответствии с техническим заданием. Оценка включает в себя:

Аудит сетевой инфраструктуры;

Аудит работы сетевых сервисов и его основных зависимостей;

Устранение неисправностей в работе коммуникационного оборудования;

Устранение неисправностей в работе сетевых операционных систем.

Модуль 3 - Автоматизация развертывания приложения

Внутренний отдел разработки ПО разработали REST API сервис для учета статистики от компаний, которые пользуются услугами организации «Облачные решения для бизнеса». К вам обратились с задачей разработать процесс непрерывной интеграции и доставки данного ПО в облачный провайдер.

В данном модуле участнику предстоит автоматизировать процесс развертывания веб-приложения на предоставленные ему сервера, учитывая специфику приложения и требования по отказоустойчивости.

В данном модуле участники получают доступ к инфраструктуре для развертывания приложения в виде текстового файла, содержащего IP-адреса виртуальных машин, учетные данные и ключ для подключения по протоколу SSH, а также уникальный идентификатор конкурсанта.

Параметры оценки модуля:

Участнику необходимо разработать и протестировать работоспособный вариант данной задачи, который в последствии будет использоваться в продуктовой среде.

В рамках данного сценария оцениваются навыки работы с инструментами автоматизации и управления конфигурациями для реализации идемпотентного поведения конвейера автоматизации развертывания приложения в соответствии с техническим заданием. Оценка включает в себя:

Доступность веб приложения

Отказоустойчивость веб приложения

Полезное для учителя