Информационная безопасность

Информация – это

разнообразные сведения, сообщения, известия,

знания, умения

Объект исследования :

информационные системы и их безопасность.

Цель работы:

Рассмотреть проблемы информационной безопасности, и возможные способы применения современных методов и средств защиты информационных ресурсов.

Задачи работы :

1. Изучить литературу по компьютерной безопасности.

2. Выявить проблемы информационной безопасности.

3. Проанализировать пути решения этих проблем

Гипотеза

В качестве гипотезы выдвигаем положение о том, что наличие некоторых знаний в области информационной безопасности может прекратить инциденты и ошибки, обеспечить эффективное применение мер защиты, предотвратить преступление или своевременно обнаружить подозреваемого.

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬ ОСНОВНЫЕ ПОНЯТИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Информационная среда — это совокупность условий, средств и методов на базе компьютерных систем, предназначенных для создания и использования информационных ресурсов.

Информационная безопасность — совокупность мер по защите информационной среды общества и человека.

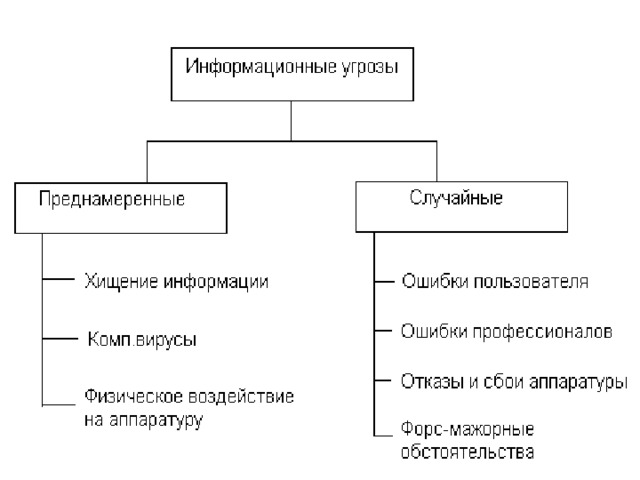

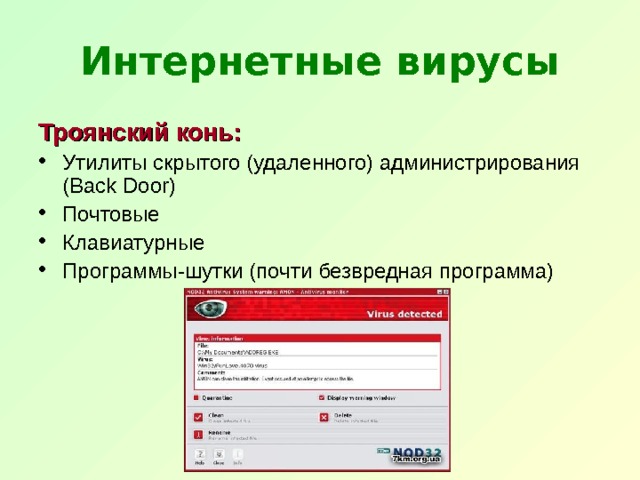

Интернетные вирусы

Троянский конь:

- Утилиты скрытого (удаленного) администрирования (Back Door)

- Почтовые

- Клавиатурные

- Программы-шутки (почти безвредная программа)

КОМПЬЮТЕРНЫЕ ПРЕСТУПЛЕНИЯ

При ограблении банка потери в среднем составляют 19 тысяч долларов, а при компьютерном преступлении - 560 тысяч долларов.

По оценке специалистов США, ущерб от компьютерных преступлений увеличивается на 35 процентов в год и составляет около 3.5 миллиардов долларов. Одной из причин является сумма денег, получаемая в результате преступления: в то время как ущерб от среднего компьютерного преступления составляет 560 тысяч долларов, при ограблении банка - всего лишь 19 тысяч долларов.

Шансов быть пойманным у компьютерного преступника гораздо меньше, чем у грабителя банка - и даже при поимке у него меньше шансов попасть в тюрьму. Обнаруживается в среднем 1 процент компьютерных преступлений. И вероятность того, что за компьютерное мошенничество преступник попадет в тюрьму, меньше 10 процентов.

НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К ИНФОРМАЦИИ, ХРАНЯЩЕЙСЯ В КОМПЬЮТЕРЕ

- Взлом информации

- Подключение с удаленного терминала

- Проникновение в систему за законного пользователя

- Системная поломка

ПОДДЕЛКА КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

Этот вид компьютерной преступности является разновидностью несанкционированного доступа с той разницей, что пользоваться им может, как правило, не посторонний пользователь, а сам разработчик причем имеющий достаточно высокую квалификацию.

Идея преступления состоит в подделке выходной информации компьютеров с целью имитации работоспособности больших систем, составной частью которых является компьютер . При достаточно ловко выполненной подделке зачастую удается сдать заказчику заведомо неисправную продукцию.

ЗАЩИТА ИНФОРМАЦИИ ОБЗОР МЕТОДОВ ЗАЩИТЫ ИНФОРМАЦИИ

Выделяются некоторые направления методов информационной безопасности:

- правовые;

- организационные;

- технические.

ТЕХНИЧЕСКИЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

Технические средства защиты можно разделить на два вида:

1. СРЕДСТВА АППАРАТНОЙ ЗАЩИТЫ

2. ПРОГРАММНЫЕ СРЕДСТВА ЗАЩИТЫ

СРЕДСТВА АППАРАТНОЙ ЗАЩИТЫ

- защита от сбоев в электропитании;

- защита от сбоев серверов, рабочих станций и локальных компьютеров;

- защита от сбоев серверов, рабочих станций и локальных компьютеров;

- защита от сбоев серверов, рабочих станций и локальных компьютеров.

ПРОГРАММНЫЕ СРЕДСТВА ЗАЩИТЫ

- Архивация информации;

- Криптографические методы защиты;

- Шифрование информации;

- Электронная подпись;

- Антивирусные программы .

МЕРЫ ЗАЩИТЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- Идентификация пользователей

- Аутентификация пользователей

- Пароли - что-то, что знает только пользователь

- уникальные характеристики пользователя

Защищайте ваш пароль

- не делитесь своим паролем ни с кем.

- выбирайте пароль трудно угадываемым.

- попробуйте использовать строчные и прописные буквы, цифры, или выберите знаменитое изречение и возьмите оттуда каждую четвертую букву. А еще лучше позвольте компьютеру самому сгенерировать ваш пароль.

- не используйте пароль, который является вашим адресом, псевдонимом, телефонным номером или чем-либо очевидным.

- используйте длинные пароли, так как они более безопасны, лучше всего от 6 до 8 символов.

- обеспечьте неотображаемость пароля на экране компьютера при его вводе.

- не записывайте пароли на столе, стене или терминале. Держите его в памяти.

Серьезно относитесь к администрированию паролей

- периодически меняйте пароли и делайте это не по графику;

- шифруйте или делайте что-нибудь еще с файлами паролей, хранящимися в компьютере, для защиты их от неавторизованного доступа;

- назначайте на должность администратора паролей только самого надежного человека;

- не используйте один и тот же пароль для всех сотрудников в группе;

- меняйте пароли, когда человек увольняется.

- заставляйте людей расписываться за получение паролей;

- установите и внедрите правила работы с паролями и обеспечьте, чтобы все знали их.

Защита файлов

- используйте внешние и внутренние метки файлов для указания типа информации, который они содержат, и требуемого уровня безопасности.

- ограничьте доступ в помещения, в которых хранятся файлы данных, такие как архивы и библиотеки данных.

- используйте организационные меры и программно-аппаратные средства для ограничения доступа к файлам только авторизованных пользователей.

Предосторожности при работе

- отключайте неиспользуемые терминалы.

- закрывайте комнаты, где находятся терминалы.

- разворачивайте экраны компьютеров так, чтобы они не были видны со стороны двери, окон и тех мест в помещениях, которые не контролируются.

- установите специальное оборудование, такое как устройства, ограничивающие число неудачных попыток доступа, или делающие обратный звонок для проверки личности пользователей, использующих телефоны для доступа к компьютеру.

- программируйте терминал отключаться после определенного периода неиспользования.

- если это возможно, выключайте систему в нерабочие часы.

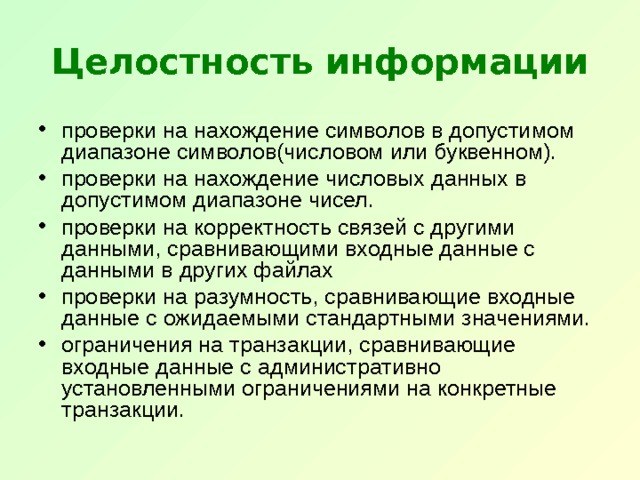

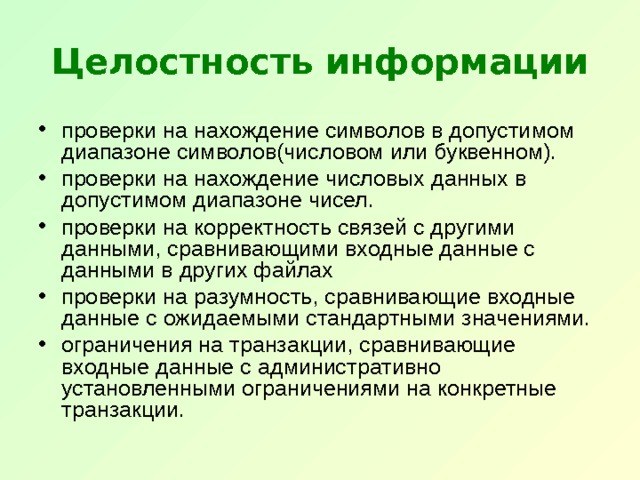

Целостность информации

- проверки на нахождение символов в допустимом диапазоне символов(числовом или буквенном).

- проверки на нахождение числовых данных в допустимом диапазоне чисел.

- проверки на корректность связей с другими данными, сравнивающими входные данные с данными в других файлах

- проверки на разумность, сравнивающие входные данные с ожидаемыми стандартными значениями.

- ограничения на транзакции, сравнивающие входные данные с административно установленными ограничениями на конкретные транзакции.

Защита компьютера

Защита информации

Информационная безопасность в других школах

Результаты статистического опроса

Как видно из диаграммы №1 много школьников защищают свой компьютер: (установкой паролей на ПК), но из диаграммы №2 видно, что большое количество учащихся не защищают сою информацию от постороннего проникновения. На диаграмме №3 видно, как не очень много школ защищают информацию.

Заключение

В процессе выполнения научно-исследовательской работы были исследованы 5 антивирусных программ, изучались их методы настройки, режимы работы, а также простота функционирования. По результатам исследований для каждой антивирусной программы были даны рекомендации о возможности их использования в той или иной среде. На основании проведенных исследований можно сделать следующие выводы. Для операционной среды MS-Windows лучшей антивирусной программой является Nod 32.

Спасибо за внимание!