Защита информации в сети Интернет (в компьютерных сетях)

Основные проблемы, термины, технологии и

принципы защиты информации

Что такое Интернет

Интернет состоит из огромного числа компьютеров , соединенных между собой специальными проводами . На компьютерах выполняются программы , а по проводам передаются данные , которые обрабатываются этими программами.

Компьютеры связаны в сеть

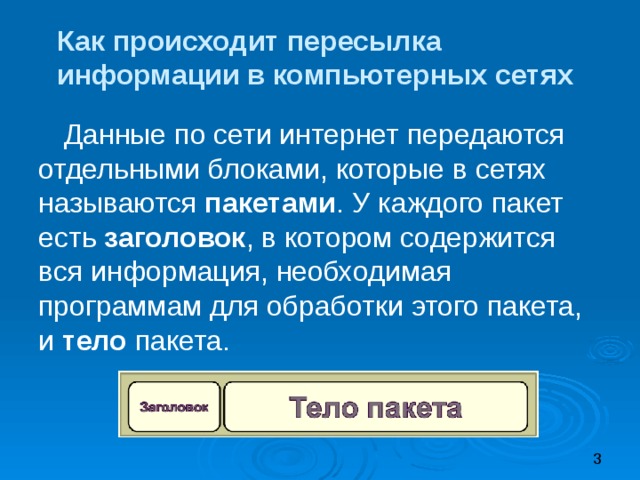

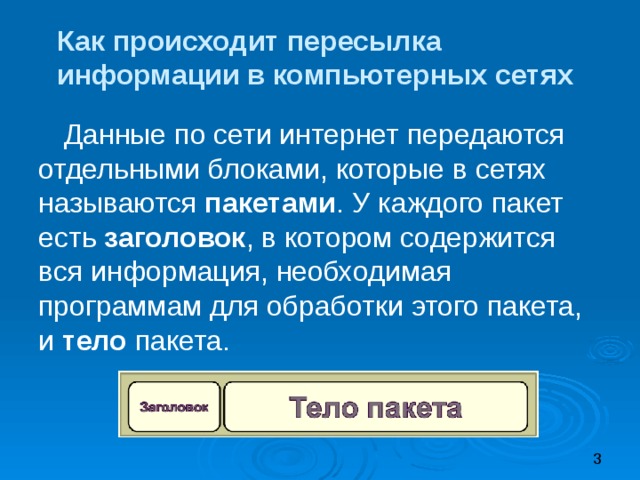

Как происходит пересылка информации в компьютерных сетях

Данные по сети интернет передаются отдельными блоками, которые в сетях называются пакетами . У каждого пакет есть заголовок , в котором содержится вся информация, необходимая программам для обработки этого пакета, и тело пакета.

Что такое протокол

Все пакеты передаются в заранее определенной последовательности. Эта заранее определенная последовательность пакетов называется протоколом .

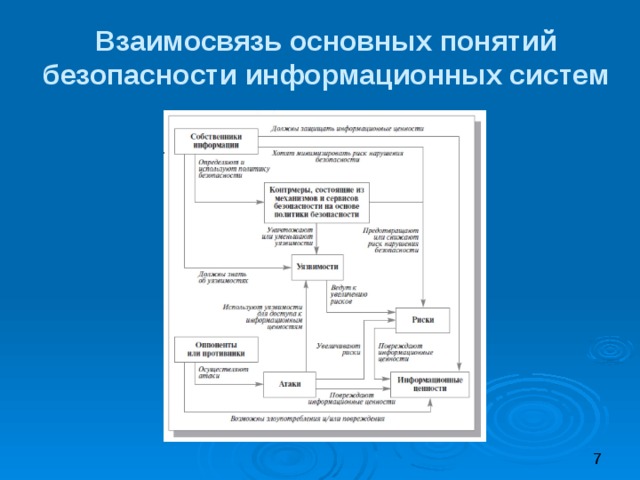

Основные понятия, относящиеся к защите информации

- Уязвимость – слабое место в системе, с использованием которого может быть осуществлена атака

- Риск – вероятность того, что конкретная атака будет осуществлена с использованием конкретной уязвимости

- Политика безопасности – правила, директивы и практические навыки, которые определяют то, как информационные ценности обрабатываются, защищаются и распространяются в организации и между информационными системами; набор критериев для предоставления сервисов безопасности.

Основные понятия, относящиеся к защите информации

- Атака – это действие или последовательность связанных между собой действий, использующих уязвимости данной информационной системы и приводящих к нарушению политики безопасности

- Механизм безопасности – программное и/или аппаратное средство, которое определяет и/или предотвращает атаку

- Сервис безопасности – сервис, который обеспечивает задаваемую политикой безопасность систем и/или передаваемых данных, либо определяет осуществление атаки. Сервис использует один или более механизмов безопасности

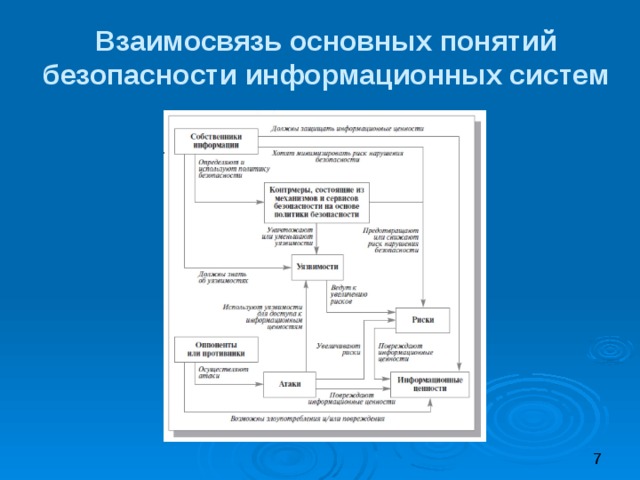

Взаимосвязь основных понятий безопасности информационных систем

Какие бывают сетевые атаки

Информационный поток

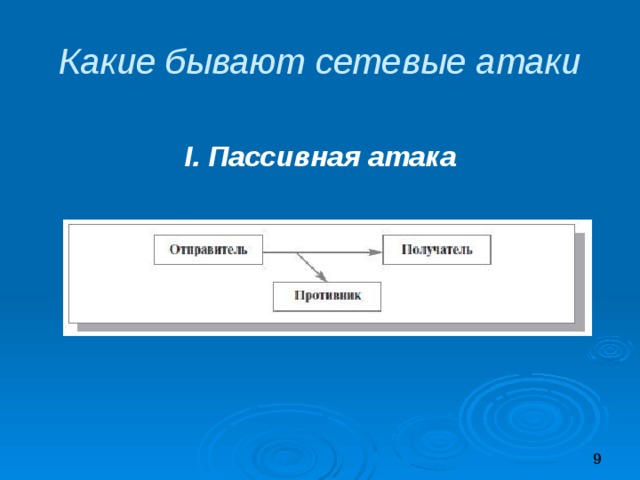

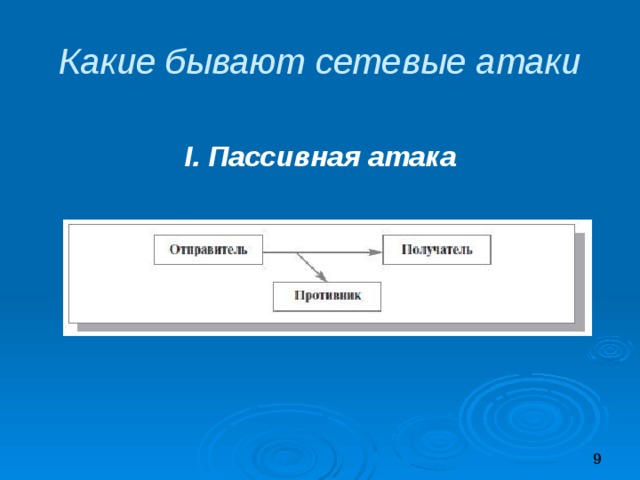

Какие бывают сетевые атаки

I. Пассивная атака

Какие бывают сетевые атаки

II. Активная атака

1. Отказ в обслуживании – DoS-атака (Denial of Service)

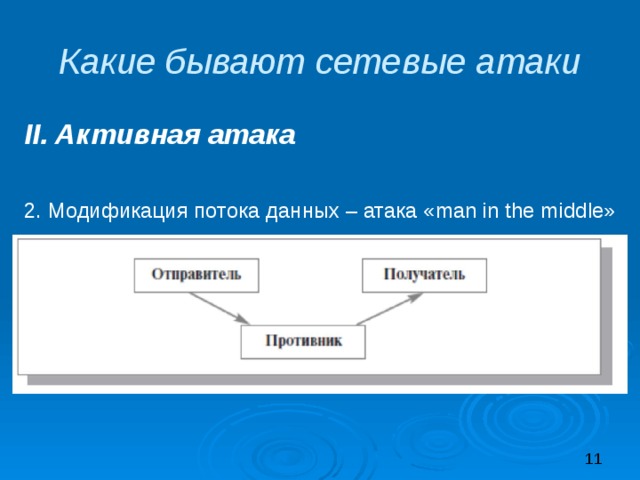

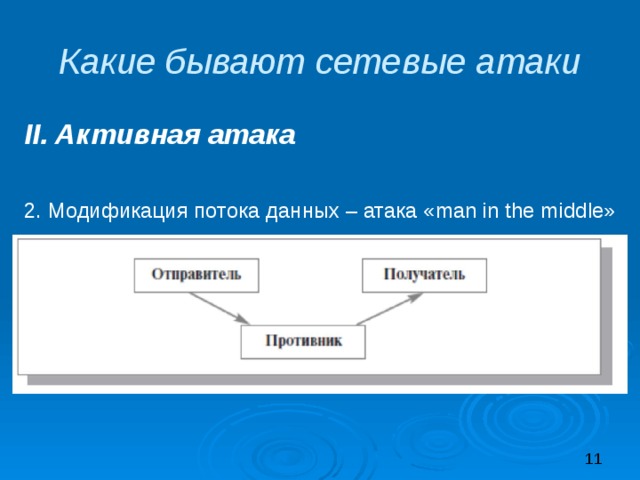

Какие бывают сетевые атаки

II. Активная атака

2. Модификация потока данных – атака «man in the middle»

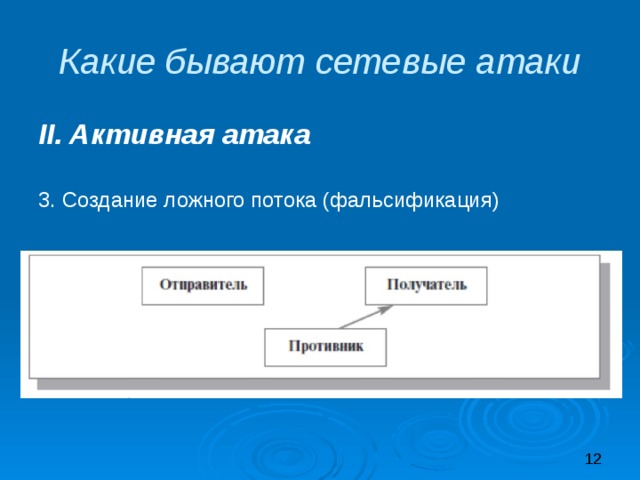

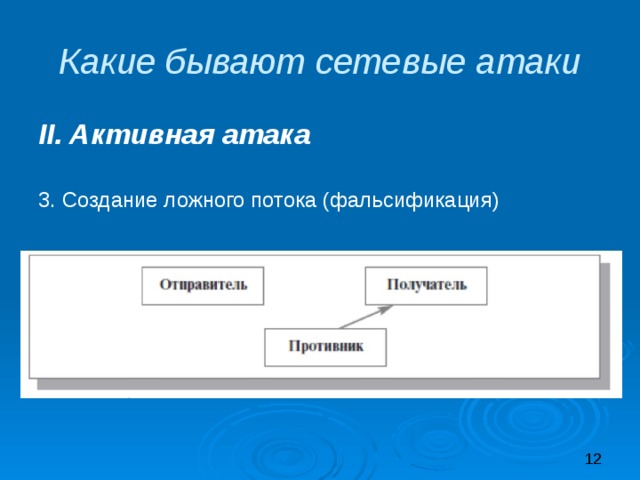

Какие бывают сетевые атаки

II. Активная атака

3. Создание ложного потока (фальсификация)

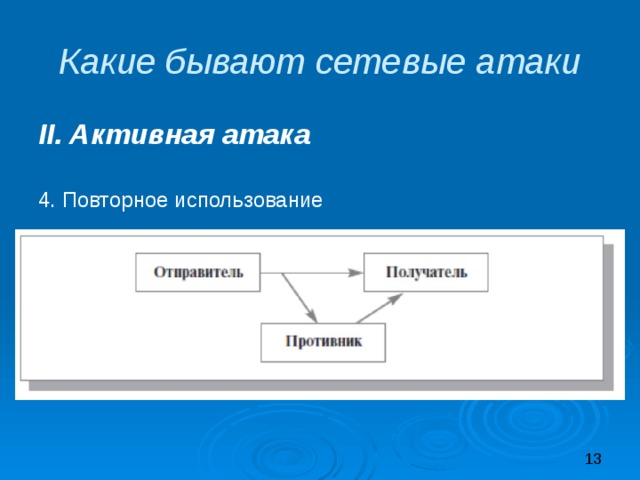

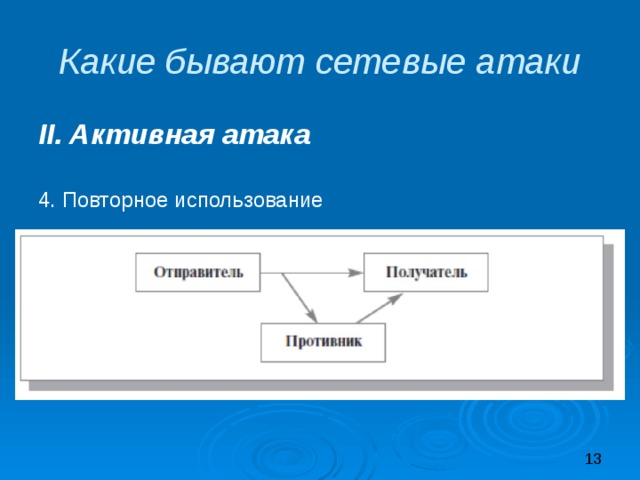

Какие бывают сетевые атаки

II. Активная атака

4. Повторное использование

Сервисы безопасности

- Конфиденциальность – предотвращение пассивных атак для передаваемых или хранимых данных

- Аутентификация – подтверждение того, что информация получена из законного источника, и получатель является требуемым

- Целостность – возможность получателя определить, что информация при передаче или хранении не изменилась

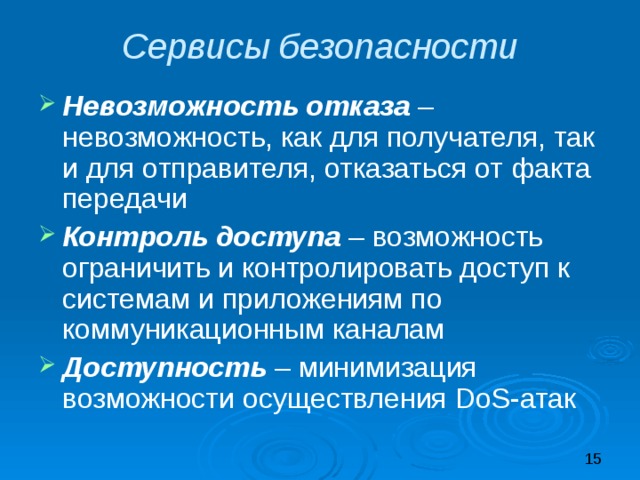

Сервисы безопасности

- Невозможность отказа – невозможность, как для получателя, так и для отправителя, отказаться от факта передачи

- Контроль доступа – возможность ограничить и контролировать доступ к системам и приложениям по коммуникационным каналам

- Доступность – минимизация возможности осуществления DoS-атак

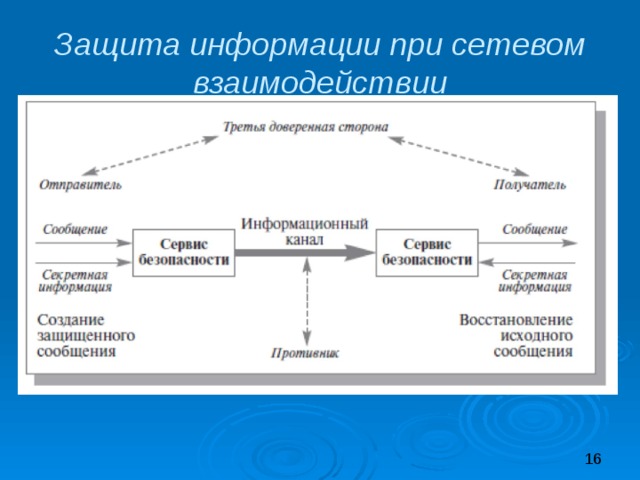

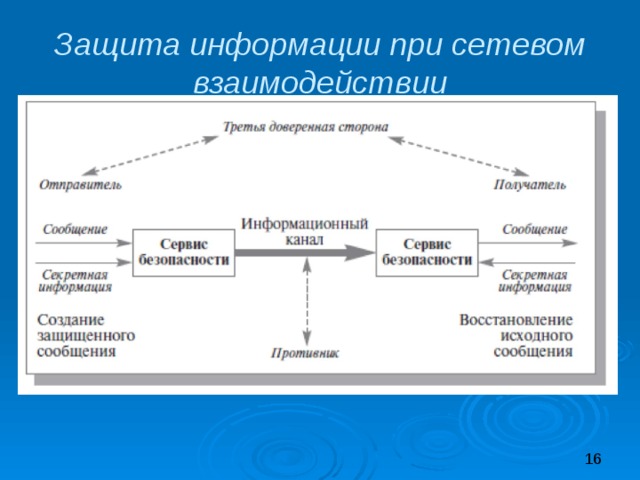

Защита информации при сетевом взаимодействии

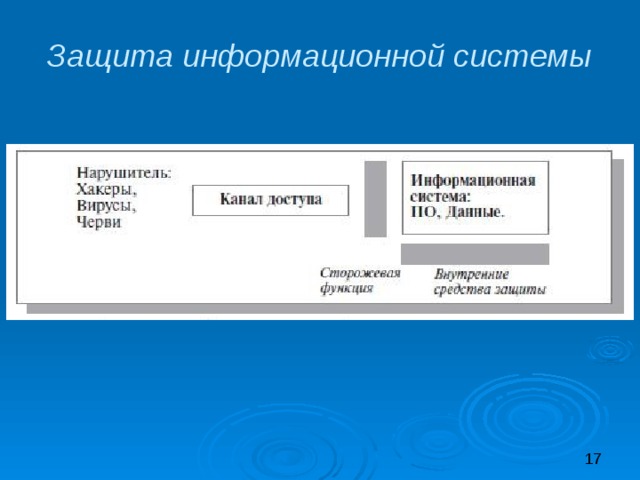

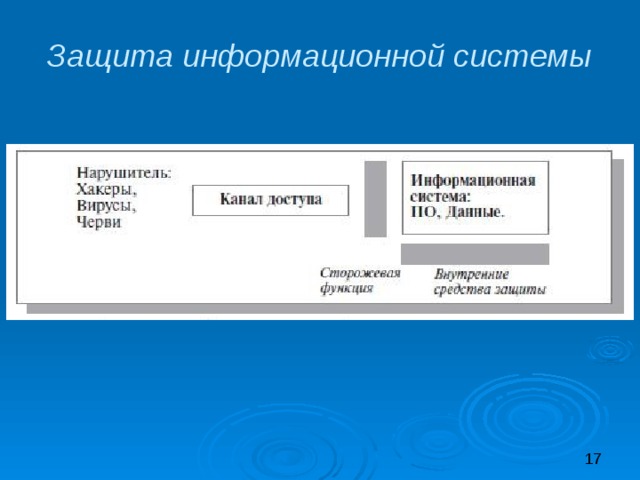

Защита информационной системы

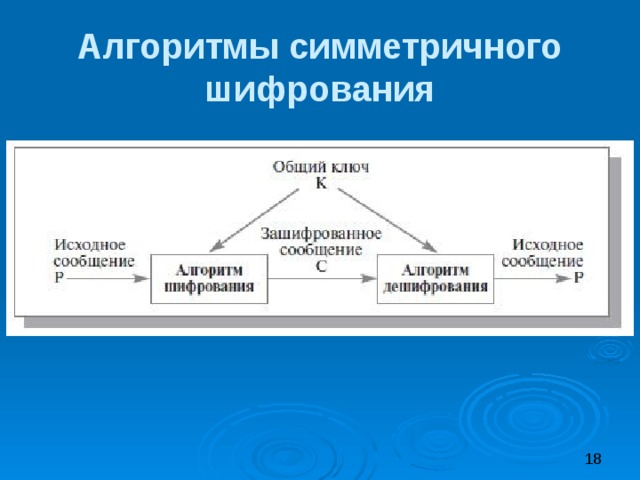

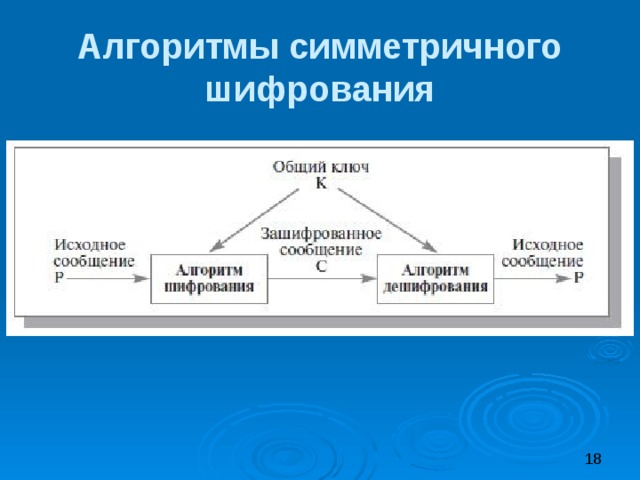

Алгоритмы симметричного шифрования

Хэш-функции

- Хэш-функция создает дайджест (или хэш-код) сообщения, т.е. блок данный фиксированной длины, который с большой вероятностью будет другим для другого сообщения. Это позволяет использовать вычисленный хэш-код в качестве дайджеста сообщения.

Криптография с открытым ключом

- Необходимы механизмы, которые не позволяли бы подменить кого-либо из участников, т.е. нужна цифровая подпись

Криптография с открытым ключом

- В этих алгоритмах используется два различных ключа – закрытый и открытый

- Закрытый ключ будем обозначать KR , открытый ключ - KU

- Вычислительно невозможно, зная открытый ключ KU , определить закрытый ключ KR

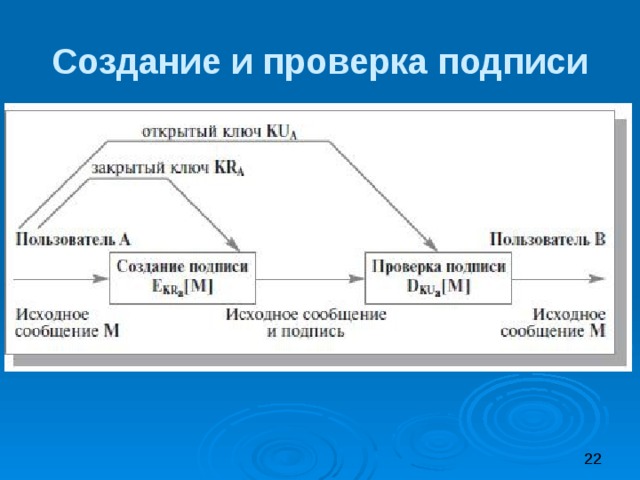

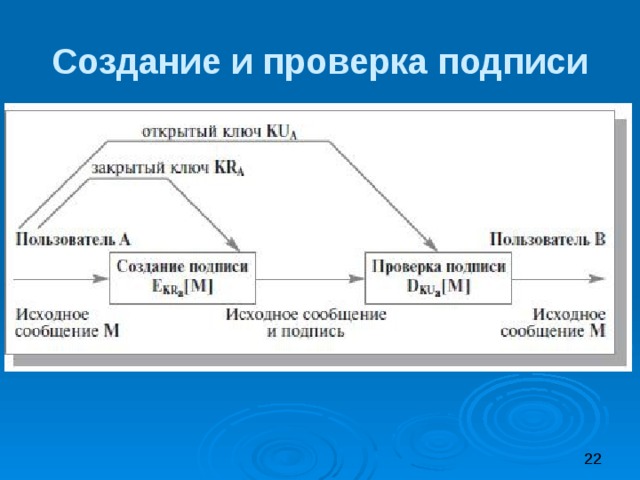

Создание и проверка подписи

Межсетевые экраны

Межсетевые экраны являются аппаратными устройствами или программными системами, которые разрешают или запрещают прохождение сетевого трафика между сетями с различными требованиями к безопасности.

Межсетевые экраны

Одним из способов сравнения возможностей разных типов межсетевых экранов является указание уровней в стеке протоколов , которые данный тип межсетевого экрана может анализировать

Пакетные фильтры

Для указания того, какой трафик следует пропускать через пакетный фильтр, а какой отбрасывать, используются специальный набор правил

Прокси сервер прикладного уровня

- Имеет возможность выполнять аутентификацию пользователя

- Имеет больше возможностей анализировать весь пакет

Демилитаризованные (DMZ) сети

Системы обнаружения вторжения - Intrusion Detection Systems (IDS)

Почему следует использовать IDS, особенно если уже имеются межсетевые экраны, антивирусные инструментальные средства и другие средства защиты?

1. Возможность иметь реакцию на атаку позволяет заставить атакующего нести ответственность за собственную деятельность.

Системы обнаружения вторжения - Intrusion Detection Systems (IDS)

2. Возможность блокирования означает возможность распознать некоторую активность или событие как атаку и затем выполнить действие по блокированию источника.

3. Возможно определение преамбул атак.

4. Выполнение документирования существующих угроз для сети и систем.

Типы IDS

- Способ мониторинга системы . По способам мониторинга системы делятся на сетевые и предназначенные для отдельного компьютера.

- Способ анализа . Это часть системы определения проникновения, которая анализирует события, полученные из источника информации, и принимает решения, что имеет место проникновение. Способами анализа являются обнаружение злоупотреблений (misuse detection, сигнатурный подход ) и обнаружение аномалий (anomaly detection).

Типы IDS

- Задержка во времени между получением информации из источника и ее анализом и принятием решения. В зависимости от задержки во времени IDS делятся на работающие в течении определенного интервала (или в пакетном режиме) и непрерывно работающие системы.