МДК.01.01 Организация, принципы построения и функционирования компьютерных сетей

Лекция № 31

Обнаружение и управление устройствами

1 Общие сведения о протоколе CDP.

2. Настройка и проверка протокола CDP.

3. Общие сведения о протоколе LLDP.

4. Работа протокола NTP.

5. Введение в Syslog.

Информационное обеспечение обучения

Замятина, О. М. Инфокоммуникационные системы и сети. Основы моделирования : учебное пособие для среднего профессионального образования/ О. М. Замятина. — Москва : Издательство Юрайт, 2019..

1 Общие сведения о протоколе CDP.

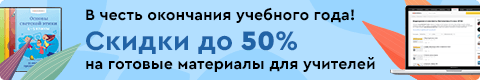

Периодически устройство отправляет объявления CDP на подключенные устройства, как показано на рисунке. Посредством объявлений осуществляется обмен информацией о типах обнаруженных устройств, их именах, количестве и типах интерфейсов.

Поскольку большинство сетевых устройств подключены к другим устройствам, протокол CDP может помочь в проектировании сетей, поиске и устранении неполадок, а также во внесении изменений в оборудование. CDP также можно использовать в качестве сетевого средства обнаружения для получения информации о соседних устройствах. Собранная таким образом информация помогает построить логическую топологию сети в случае отсутствия документации или ее недостаточной детализации.

Рисунок 31.1 – Принцип работы протокола CDP (Cisco Discovery Protocol)

2. Настройка и проверка протокола CDP.

На устройствах Cisco протокол CDP включен по умолчанию. Иногда из соображений безопасности может потребоваться отключить CDP на сетевом устройстве — глобально или для отдельных интерфейсов. Когда CDP включен, злоумышленник может получить ценную информацию о структуре сети, такую как IP-адреса, версии IOS и типы устройств.

Чтобы проверить состояние CDP и отобразить сведения о нем, введите команду show cdp, как показано на картинке.

Рисунок 31.2 – Команда show cdp

Чтобы включить CDP сразу для всех поддерживаемых интерфейсов устройства, введите команду cdp run в режиме глобальной конфигурации. Чтобы отключить CDP сразу для всех интерфейсов устройства, введите команду no cdp run в режиме глобальной конфигурации.

Чтобы отключить CDP для определенного интерфейса, например, используемого для подключения к интернет-провайдеру, введите no cdp enable в режиме настройки интерфейса. Протокол CDP по-прежнему включен на устройстве, однако объявления CDP больше не передаются через этот интерфейс. Чтобы снова включить CDP для определенного интерфейса, введите cdp enable,

Чтобы проверить состояние CDP и просмотреть список соседних устройств, выполните команду show cdp neighbors в привилегированном режиме EXEC. Команда show cdp neighborsотображает важную информацию о соседних устройствах CDP.

Команда show cdp interface отображает интерфейсы устройства, на которых включен протокол CDP.

Кроме того, выводится состояние каждого интерфейса.

Для приобретения практических навыков настройки и проверки CDP используйте инструмент проверки синтаксиса.

Поиск устройств с помощью CDP

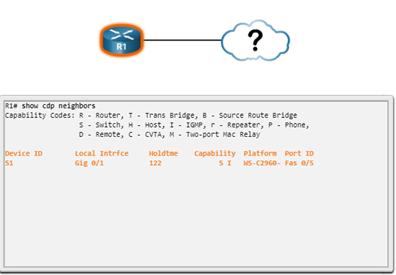

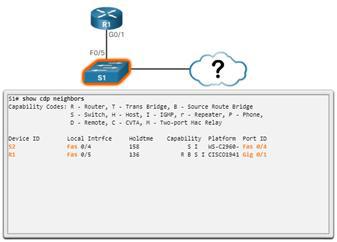

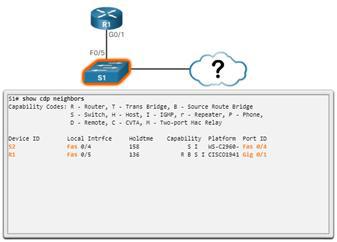

Если в сети включен протокол CDP, структуру сети можно определить с помощью команды show cdp neighbors.

Рисунок31.3 – Обнаружение S1

Нет никакой информации об остальной части сети.

Команда show cdp neighbors отображает полезную информацию о каждом соседнем устройстве CDP, в том числе следующие данные:

Идентификатор устройства — имя хоста соседнего устройства (S1).

Идентификатор порта — имя локального или удаленного порта (Gig 0/1 и Fas 0/5 соответственно). Список возможностей — сведения о том, является ли устройство маршрутизатором или коммутатором

(S обозначает коммутатор; I обозначает IGMP и в данном курсе не рассматривается).

Платформа — аппаратная платформа устройства (WS-C2960 обозначает коммутатор Cisco 2960).

Если нужна более подробная информация, можно воспользоваться командой show cdp neighbors details для получения таких сведений, как версия IOS и IPv4-адрес соседнего устройства.

Рисунок31.4 – Отображение подробной информации о CDP

Получив удаленный доступ к коммутатору S1 через подключение SSH либо физический доступ через консольный порт, сетевой администратор может узнать, какие еще устройства подключены к S1, с помощью команды show cdp neighbors.

Рисунок31.5 – Команда show cdp neighbors

выходных данных появляется еще один коммутатор — S2. Сетевой администратор может получить доступ к коммутатору S2 и отобразить его соседей CDP. К коммутатору S2 подключено только одно устройство — коммутатор S1. Следовательно, в топологии больше нет доступных для обнаружения устройств. Сетевой администратор может обновить документацию сети, указав в ней обнаруженные устройства.

Рисунок31.6 – Завершение топологии

Подводя итог, мы рассмотрели работу протокола CDP, который был разработан компанией Cisco Systems для обнаружения подключённого сетевого оборудования Cisco, его название, версию IOS и IP-

3. Общие сведения о протоколе LLDP.

Протокол исследования соединительного уровня (Link Layer Discovery Protocol – LLDP) -это новый протокол, описанный в спецификации 802.1ab. Он позволяет соседним устройствам посылать уведомления о своем статусе другим устройствам и на всех портах любого устройства сохранять информацию об этом. Если необходимо, порты так же могут посылать информацию об изменении статуса устройствам, непосредственно подключенным к ним. Эта информация будет сохранена в стандартных MIB SNMP. Система управления сетью может проверять состояние соединений второго уровня по информации из MIB. LLDP не конфигурирует или контролирует элементы сети или потоки, он только описывает конфигурацию второго уровня. В спецификации 802.1ab также описывается, как используется информация, предоставляемая LLDP для обнаружения конфликтов на втором уровне. Институт стандартизации (IEEE) в настоящее время использует существующую физическую топологию, интерфейсы и наборы MIB IETF.

Упрощенно, LLDP – протокол обнаружения соседних устройств. Он определяет стандартный метод, позволяющий Ethernet устройствам, таким, как коммутаторы, маршрутизаторы и точки доступа уведомлять о своем существовании другие узлы сети и сохранять информацию обо всех соседних устройствах. Как следствие, детальная информация о конфигурации устройства и о найденных соседях может объявляться посредством данного протокола.

В частности, LLDP определяет состав основного информационного объявления, передачу объявления и метод сохранения данной информации. Для объявления собственной информации устройство может посылать несколько частей информационного объявления в одном LAN пакете данных. Тип передачи определяется значением поля TLV (Type Length value – значение длины типа). Все устройства, поддерживающие LLDP, должны поддерживать оповещения о идентификаторе (ID) устройства и идентификаторе порта, но предполагается, что большинство устройств поддерживают оповещения об имени системы, ее описании и производительности системы. Оповещения с описанием системы и о производительности системы могут также содержать полезную информацию, необходимую для сбора информации о потоках в сети. Описание системы может включать такие данные как полное имя объявляемого устройства, тип устройства, версия его операционной системы и так далее.

Протокол LLDP позволяет упростить поиск проблем в корпоративной сети, расширить возможности инструментов управления сетью путем определения и хранения точной сетевой структуры.

Многие типы программ управления сетью используют функцию автоматического обнаружения (« Automated Discovery» « ) для отслеживания изменений и текущего состояния топологии, но большинство из них работает только на третьем уровне и в лучшем случае классифицирует устройства по их подсетям. Эти данные слишком примитивны, позволяют отслеживать только базовые события, такие как добавление или удаление устройств вместо детальной информации о них и о том, как устройства взаимодействуют с сетью.

Информация, собранная на 2 уровне содержит сведения об устройствах, их портах и о том какие коммутаторы с какими соединены и т. п. Она так же может показывать маршруты между клиентами, коммутаторами, маршрутизаторами и сетевыми серверами. Такие данные очень важны для определения и исследования источника проблем на сети.

LLDP является полезным инструментом управления, предоставляющим точную информацию о зеркалировании сети, отображении потоков данных и поиске сетевых проблем.

4. Работа протокола NTP.

Network Time Protocol (NTP) — сетевой протокол для синхронизации внутренних часов компьютера с использованием сетей с переменной латентностью (читай "шириной"/качеством канала).

NTP использует для своей работы протокол UDP и порт 123.

Текущая версия протокола — NTP 4. NTP использует иерархическую систему «часовых уровней» (их так же называют Stratum). Уровень 0 (или Stratum 0) - это, обычно, устройства представляющие собой атомные часы (молекулярные, квантовые), GPS часы или радиочасы. Данные устройства обычно не публикуются во всемирную сеть, а подключаются напрямую к серверам времени уровня 1 посредством протокола RS-232 (на иллюстрации обозначены желтыми стрелками). Уровень 1 синхронизирован с высокоточными часами уровня 0, обычно работают в качестве источников для серверов уровня 2. Уровень 2 синхронизируется с одной из машин уровня 1, а так же возможна синхронизация с серверами своего уровня. Уровень 3 работает аналогично второму. Обычно в сеть публикуются сервера уровней от второго и ниже. Протокол NTP поддерживает до 256 уровней. Так же хочется отметить, что сервера уровней 1 и2, а иногда и 3 не всегда открыты для всеобщего доступа. Иногда, чтобы синхронизироваться с ними, необходимо послать запрос по почте - администраторам домена.

Для чего делается ограничение на доступ к серверам? С переходом на каждый уровень немного возрастает погрешность относительно первичного сервера, но зато увеличивается общее число серверов и, следовательно, уменьшается их загрузка.

Назначение сервера NTP в локальной сети

Для чего нам может понадобиться NTP server? Например, существуют службы в операционных системах, которые могут зависеть от синхронизированного времени. Наиболее ярким примером таких служб является протокол аутентификации Kerberos. Для его работы необходимо, чтобы на компьютерах, доступ к которым осуществляется с использованием этого протокола, системное время различалось не более чем на 5 минут. Кроме того, точное время на всех компьютерах значительно облегчает анализ журналов безопасности при расследовании инцидентов в локальной сети.

Режимы работы NTP сервера/клиента

Клиент/сервер

Этот режим на сегодняшний день наиболее часто используется в сети Интернет. Схема работы – классическая. Клиент посылает запрос, на который в течение некоторого времени сервер присылает ответ. Настройка клиента производится с помощью директивы server в конфигурационном файле, где указывается DNS имя сервера времени.

Симметричный активный/пассивный режим

Этот режим используется в том случае, если производится синхронизация времени между большим количеством равноправных машин. Помимо того, что каждая машина синхронизируется с внешним источником, она также осуществляет синхронизацию со своими соседями (peer), выступая для них в качестве клиента и сервера времени. Поэтому даже если машина «потеряет» внешний источник, она все еще сможет получить точное время от своих соседей. Соседи могут работать в двух режимах – активном и пассивном. Работая в активном режиме, машина сама передает свое время всем машинам-соседям, перечисленным в секции peers конфигурационного файла ntp.conf. Если же в этой секции соседи не указаны, то считается, что машина работает в пассивном режиме. Для того чтобы злоумышленник не смог скомпрометировать другие машины, представившись в качестве активного источника, необходимо использовать аутентификацию.

Режим Broadcast

Этот режим рекомендуется использовать в тех случаях, когда малое количество серверов обслуживает большое количество клиентов. Работая в этом режиме, сервер периодически рассылает пакеты, используя широковещательный адрес подсети. Клиент, настроенный на синхронизацию таким способом, получает широковещательный пакет сервера и производит синхронизацию с сервером. Особенностью этого режима является то, что время доставляется в рамках одной подсети (ограничение broadcast-пакетов). Кроме того, для защиты от злоумышленников необходимо использовать аутентификацию.

Режим Multicast

Данный режим во многом похож на broadcast. Отличие заключается в том, что для доставки пакетов используются multicast-адреса сетей класса D адресного пространства IP-адресов. Для клиентов и серверов задается адрес multicast-группы, которую они используют для синхронизации времени. Это делает возможным синхронизацию групп машин, расположенных в различных подсетях, при условии, что соединяющие их маршрутизаторы поддерживают протокол IGMP и настроены на передачу группового трафика.

Режим Manycast

Этот режим является нововведением четвертой версии протокола NTP. Он подразумевает поиск клиентом среди своих сетевых соседей manycast-серверов, получение от каждого из них образцов времени (с использованием криптографии) и выбор на основании этих данных трех «лучших» manycast-серверов, с которыми клиент будет производить синхронизацию. В случае выхода из строя одного из серверов клиент автоматически обновляет свой список.

Для передачи образцов времени клиенты и серверы, работающие в manycast-режиме, используют адреса multicast-групп (сети класса D). Клиенты и серверы, использующие один и тот же адрес, формируют одну ассоциацию. Количество ассоциаций определяется количеством используемых multicast-адресов.

5. Введение в Syslog.

При возникновении определённых событий в сети сетевые устройства, используя доверенные механизмы, уведомляют администратора с помощью подробных системных сообщений. Эти сообщения могут быть некритическими или существенно важными. В распоряжении сетевых администраторов — различные варианты хранения, интерпретации и отображения этих сообщений, а также способы отправки уведомлений о сообщениях, которые могут оказать наибольшее влияние на сетевую инфраструктуру.

Самый распространенный способ получения системных сообщений, предоставляемый сетевыми устройствами, — это использование протокола под названием syslog.

Термин syslog используется для описания стандарта. Он также используется для описания протокола, разработанного для этого стандарта. Протокол syslog был разработан для систем UNIX ещё в 80-е гг. прошлого века, но был впервые документирован сообществом IETF под названием RFC 3164 только в 2001 г. Syslog использует порт UDP 514 для отправки сообщений с уведомлением о событиях по сетям IP на средства сбора сообщений о событиях, как показано на рисунке.

Syslog поддерживают многие сетевые устройства, включая маршрутизаторы, коммутаторы, серверы приложений, межсетевые экраны и др. Протокол syslog позволяет сетевым устройствам отправлять системные сообщения по сети на серверы syslog. Для этой цели можно развернуть специальную выделенную (out-of-band, OOB) сеть.

Существуют различные пакеты ПО сервера Syslog для Windows и UNIX. Многие из них бесплатны.

Служба журналирования syslog предоставляет три основные возможности:

выбор типа информации, сбор которой будет осуществляться;

Вопросы и задания

1. Назначение протокола CDP.

2. Назначение протокола LLDP.

3. Назначение протокола NTP.

5