Министерство образования Ставропольского края

Государственное бюджетное профессиональное образовательное учреждение «Ставропольский региональный многопрофильный колледж»

Научно-практическая конференция

«Первые шаги в науку»

ИНДИВИДУАЛЬНЫЙ ПРОЕКТ

по дисциплине «ОД.08 Информатика»

на тему «Информационная безопасность»

Работу выполнил:

студент группы П-11

Ефимов Михаил Дмитриевич

Научный руководитель

Косторнова Людмила Николаевна

Ставрополь, 2025

Содержание

Введение …………………………………………………………………………..…3

Глава 1. Информационная безопасность………………………………………..…..6

1.1. Понятие «информационная безопасность» ……………………..…………..…6

1.2. Составляющие информационной безопасности…………………...………….6

1.3. Нормативно - правовые основы информационной безопасности в Российской Федерации…………………………………………………………………………....8

1.4. Ответственность за нарушения в сфере информационной безопасности………………………………………………………………………..11

Глава 2. Кибератака и современные методы и средства информационной безопасности…………………………..……………………………………………13

2.1. Что такое кибербезопасность……………………………………………….....13

2.2. Понятие «кибератака» ………………………………………………………...13

Инструменты анализа киберугроз…………………………………….….........15

Чем кибербезопасность отличается от информационной безопасности…..15

Виды вредоносных программ …………………………………………………16

Признаки заражения информации …………………………………………….18

Классификация антивирусных программ ……………………………………19

Глава 3. Практическая часть………………………………………………….……21

3.1. Анализ результатов выполнения практической работы на сайте мультимедийных интерактивных упражнений ………………………………….21

Заключение………………………………………………………………………….25

Список использованной литературы и источников ……………………………...26

ВВЕДЕНИЕ

В современном мире Интернет становится неотъемлемой частью жизни человека. С помощью Интернета мы учимся и общаемся, работаем и отдыхаем, совершаем покупки, находим новых друзей.

Информационная безопасность является одной из проблем, с которой столкнулось современное общество в процессе массового использования автоматизированных средств её обработки и обусловлена возрастающей ролью информации в жизни современного общества.

Широкое распространение вычислительной техники как средства обработки информации привело к информатизации общества и появлению принципиально новых информационных технологий.

Главная причина, из-за которой уделяется большое внимание данной проблеме – информационной безопасности, является то, что общество широко и масштабно использует средства накопления, хранения, обработки и передачи информации.

Появление любых новых технологий, в том числе и информационных, как правило, имеет как положительные, так и отрицательные стороны. Например, атомные и химические технологи, решая проблемы энергетики и производства новых материалов, породили экологические проблемы. Интенсивное развитие транспорта обеспечило быструю и удобную доставку людей, сырья, материалов и товаров, но и материальный ущерб и человеческие жертвы при транспортных катастрофах возросли.

Информационные технологии, также не являются исключением из этого правила, и поэтому следует заранее позаботиться о безопасности при разработке и использовании таких технологий.

Актуальность. Безопасность использования интернета, информационных и коммуникационных технологий одна из актуальнейших и важнейших тем современности. От степени безопасности информационных технологий зависит благополучие, а порой и жизнь многих людей. Такова плата за усложнение и повсеместное распространение автоматизированных систем обработки информации.

Всё чаще поднимается проблема вопроса киберпреступности. На сегодняшний день она достигла высокого уровня и продолжает развиваться. Это подтверждает статистика. В России ущерб от киберпреступлений превысил 116 млрд руб. с начала 2024 г. Об этом заявил глава МВД РФ Владимир Колокольцев. (сообщение в «РИА Новости»). По словам главы ведомства, за последние пять лет число преступлений в киберпространстве увеличилось более чем вдвое. Теперь их доля составляет около 40% от общего массива. По тяжким и особо тяжким составам этот показатель приблизился к 60%.

В июле 2024 года в России вступил в силу закон о противодействии мошенничеству, согласно которому банки обязаны приостанавливать на два дня переводы, если информация о получателе денег не содержится в базе данных Банка России, о случаях и попытках мошеннических операций. В противном случае кредитной организации придётся вернуть клиенту деньги в течение 30 календарных дней.

Все чаще психологи констатируют негативные последствия взаимодействия людей с интернетом: отсутствие контроля над источниками информации, открытый доступ к личным данным, интернет - зависимость и прочее. Особенно страдают от этих последствий дети и подростки, которые очень активно осваивают просторы всемирной паутины.

Объект исследования. Системы информационной безопасности в сети Интернет.

Предмет исследования. Методы и средства защиты информации в сети Интернет.

Цель проекта. Исследовать современные методы защиты информации и разработать рекомендации по повышению уровня информационной безопасности.

Задачи проекта:

Проанализировать литературу и интернет - источники по данной теме.

Изучить методы и средства защиты информации.

Выяснить, существенна ли проблема информационной безопасности среди обучающихся группы П-11, проведя тестирование по теме: «Информационная безопасность» и проанализировав его результаты.

Разработать памятку «Информационная безопасность» с рекомендациями по защите информации.

Гипотеза проекта - должны ли мы знать способы защиты информации для предотвращения преступлений.

Новизна проекта. Показать главные отличия информационной безопасности от кибербезопасности.

Глава 1. Информационная безопасность

Понятие термина «информационная безопасность».

Что же такое информационная безопасность? И чем она важна для современного общества? В Концепции информационной безопасности сетей связи общего пользования Российской Федерации даны два определения понятия «информационная безопасность»:

Информационная безопасность – это свойство сетей связи общего пользования противостоять возможности реализации нарушителям угрозы информационной безопасности.

Информационная безопасность – свойство сетей связи общего пользования сохранять неизменными характеристики информационной безопасности в условиях возможных воздействий нарушителя.

В общем под понятием «информационная безопасность» (ИБ) понимают комплекс мер и средств, направленных на защиту конфиденциальности, целостности и доступности информации вне зависимости от формы, которую могут принимать данные (электронная или, например, физическая).

Основная цель информационной безопасности - обеспечить защиту от любого несанкционированного доступа, утечек и изменения данных. Это достигается применением различных технических, программных, аппаратных и организационных мер, призванных предупреждать, а также своевременно обнаруживать и реагировать на кибератаки.

Составляющие информационной безопасности.

Информационная безопасность строится на трёх ключевых принципах:

Доступность информации. Принцип доступности информации предполагает обеспечение доступа к данным для авторизованных пользователей. Это гарантия получения требуемой информации или информационной услуги пользователем за определённое время, а данные должны быть защищены от любых видов несанкционированных изменений: внесения ошибочных данных, умышленного искажения и т.д., например, получение заранее заказанного билета на самолёт после его вылета теряет всякий смысл.

Целостность информации. Принцип целостности информации направлен на обеспечение защиты от её изменений или утраты. Целостность информации условно подразделяется на статическую и динамическую. Статическая целостность информации предполагает неизменность информационных объектов от их исходного состояния, определяемого автором или источником информации. Динамическая целостность информации включает вопросы корректного выполнения сложных действий с информационными потоками. Например, анализ потока сообщений для выявления некорректной информации, контроль правильности передачи сообщений, подтверждение отдельных сообщений и др. Конфиденциальность. Этот принцип направлен на обеспечение защиты тайны информации от несанкционированного доступа. Конфиденциальная информация должна быть доступна только лицам, которым она необходима для выполнения своих обязанностей, и не должна быть открыта для посторонних.

Нарушение каждой из трёх категорий приводит к нарушению информационной безопасности в целом. Так, нарушение доступности приводит к отказу в доступе к информации, нарушение целостности приводит к фальсификации информации, а нарушение конфиденциальности приводит к раскрытию информации.

Структурные элементы информационной безопасности на международном и внутригосударственном уровне включают:

защиту сведений, содержащих государственную или коммерческую тайну;

защиту серверов государственных учреждений и систем жизнеобеспечения;

защиту безопасности данных – это набор аппаратных и программных средств, которые обеспечивают сохранность информации от неавторизированного доступа, затруднения доступа, разрушения и перепрограммирования;

информационно-психологический блок, который подразумевает реализацию системы мер, направленных на защиту от целенаправленного информационного воздействия на субъект нападения, его психологическое состояние или имидж на международной арене.

Атакующие технологии развиваются быстрее защитных, поэтому даже государственные базы данных находятся в зоне риска. Для защиты государственной тайны применяются самые совершенные технологии: скрытие; ранжирование; дезинформация; дробление; страхование; морально-нравственные; учёт; кодирование; шифрование.

Однако и государственные защитные меры несовершенны, о что говорят участившиеся взломы правительственных серверов в разных странах мира. Например, 17 сентября 2024 года в Ливане у группы людей одновременно взорвались пейджеры. В результате пострадали десятки человек, сообщил Al Jazeera со ссылкой на ливанское Национальное новостное агентство (NNA). Пейджеры в стране используют члены военизированной группировки «Хезболла». За несколько месяцев до происшествия лидер движения призвал членов группировки перейти со смартфонов, которые могут взломать, на более безопасные пейджеры. Однако это не помогло, взрыв пейджеров был взломом со стороны израильских спецслужб, сообщил представитель «Хезболлы» агентству Reuters.

Проблема осложняется тем, что взломщики чаще всего не попадают под юрисдикцию государства, подвергшегося кибернападению. Преступники являются либо иностранцами, либо лицами без гражданства – «гражданами мира». Все это вынуждает искать общемировой консенсус в борьбе с угрозами и создавать мировую единую систему информационной безопасности. Ведутся предварительные переговоры о возможности не только признавать кибератаки преступлениями, но и приравнивать их к вооружённым нападениям.

Нормативно - правовые основы информационной безопасности в Российской Федерации.

Законодательная база в сфере информационной безопасности включает пакет Федеральных законов, Указов Президента РФ, постановлений Правительства РФ, межведомственных руководящих документов и стандартов.

Основополагающими документами по информационной безопасности в РФ являются: Конституция РФ, Концепция национальной безопасности и Доктрина Информационной безопасности, которая служит основой для принятия нормативных актов. Среди фундаментальных вопросов доктрины – необходимость самостоятельного информационного присутствия России в международном сообществе и выбор каналов поставки достоверных данных и новостей, что позволит снизить ущерб от дезинформационных атак.

Вот некоторые основные законы в области информационной безопасности:

Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации». В частности, в данном ФЗ в статье 16 описывается направление правовых, организационных и технических мер для защиты информации, а статья 17 определяет ответственность за преступления в сфере информации, информационных технологий и защиты информации.

Федеральный закон от 27 июля 2006 г. № 152-ФЗ «О персональных данных». Согласно этой статье, операторы и иные лица, получившие доступ к персональным данным, обязаны не раскрывать третьим лицам и не распространять персональные данные без согласия субъекта персональных данных, если иное не предусмотрено федеральным законом.

Федеральный закон от 29 июля 2004 г. № 98-ФЗ «О коммерческой тайне». Это режим конфиденциальности информации, при помощи которого обладатель такой информации имеет возможность при существующих или возможных обстоятельствах увеличить доходы, избежать неоправданных расходов, сохранить положение на рынке товаров, работ, услуг или получить другую коммерческую выгоду.

Федеральный закон от 7 июля 2003 г. № 126-ФЗ «О связи». Он устанавливает правовые основы деятельности в области связи на территории Российской Федерации и на находящихся под юрисдикцией Российской Федерации территориях, определяет полномочия органов государственной власти в области связи, а также права и обязанности лиц, участвующих в указанной деятельности или пользующихся услугами связи.

Федеральный закон от 27 декабря 2002 г. № 184-ФЗ «О техническом регулировании». Федеральный закон регулирует отношения, возникающие при разработке, принятии, применении и исполнении обязательных требований к продукции, в том числе к зданиям и сооружениям, или к продукции и связанным с требованиями к продукции процессам проектирования (включая изыскания), производства, строительства, монтажа, наладки, эксплуатации, хранения, перевозки, реализации и утилизации

Федеральный закон от 9 февраля 2009 г. № 8-ФЗ «Об обеспечении доступа к информации о деятельности государственных органов и органов местного самоуправления». В законе отражён единый порядок доступа граждан и организаций к информации о деятельности государственных органов и органов местного самоуправления. Определены принципы и способы обеспечения доступа к информации, формы её предоставления, права и обязанности пользователей информации, органов власти, их должностных лиц. Установлена ответственность за нарушение порядка доступа к информации.

Федеральный закон от 6 апреля 2011 г. № 63-ФЗ «Об электронной подписи». Закон регулирует отношения в области использования электронных подписей при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий, в том числе в случаях, установленных другими федеральными законами.

Федеральный закон от 26 июля 2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры». Закон регулирует отношения в области обеспечения безопасности критической информационной инфраструктуры Российской Федерации в целях её устойчивого функционирования при проведении в отношении её компьютерных атак.

Федеральный закон от 8 августа 2001 г. № 128-ФЗ «О лицензировании отдельных видов деятельности». Закон регулирует отношения, возникающие между федеральными органами исполнительной власти, органами исполнительной власти субъектов Российской Федерации, юридическими лицами и индивидуальными предпринимателями в связи с осуществлением лицензирования отдельных видов деятельности в соответствии с перечнем, предусмотренным пунктом 1 статьи 17 настоящего Федерального закона.

Основные виды деятельности, для которых нужна лицензия, перечислены в статье 12 99-ФЗ. Вот некоторые из них: фармакология; пассажирские перевозки; охранная и детективная работа; хранение и реализация лома чёрных и цветных металлов; связь, телевидение и радиовещание; медицина; образование; разработка компьютерных программ; сохранение объектов культурного наследия; управление многоквартирными домами; производство банкнот, ценных бумаг; тушение пожаров; перевозки водным транспортом.

С 1 марта 2024 года лицензию нужно получать на дезинфекцию, дезинсекцию и дератизацию.

Ответственность за нарушения в сфере информационной безопасности.

Основными документами в этом направлении являются: Уголовный кодекс Российской Федерации; Кодекс Российской Федерации об административных правонарушениях. Рассмотрим некоторые из них.

Ответственность за распространение персональных данных. Ответственность за распространение персональных данных несёт в первую очередь работодатель, а также ответственные лица: отдел кадров или работник, отвечающий за сохранность этих данных согласно условиям трудового договора или должностной инструкции.

За разглашение конфиденциальной информации работник может быть привлечён к следующим видам ответственности:

Дисциплинарная ответственность. Выносится руководителем организации, где произошёл инцидент. Нарушитель получает замечание, выговор или штраф и даже увольнение.

Административная ответственность. Наступает при отсутствии возбуждённого уголовного дела против виновника. Согласно статье 13.14 КоАП РФ на виновное лицо налагается штраф.

Гражданско-правовая ответственность. Наступает, при нарушении исключительного права на владение информацией компании или секрета производства. В таких случаях при доказанной вине нарушителя ему придётся возместить причинённый ущерб в полном размере.

Уголовная ответственность. Наступает при передаче секретных сведений государственной важности, передаче и похищении информации с грифами повышенной секретности, подкупе должностных лиц, располагающих высоким уровнем доступа к конфиденциальным данным. Согласно статье 183 УК РФ виновное лицо штрафуют на 500 000–1 000 000 рублей или наказывают лишением свободы на срок до 3–5 лет.

Глава 2. Современные методы и средства информационной безопасности

Что такое кибербезопасность.

Развитие цифровых технологий привело к появлению большого количества цифровых угроз в интернете. Например, кража персональных данных пользователей или атаки хакеров на информационные системы компании с целью вывести их из строя.

В ответ на угрозы появилась область знаний, занимающаяся разработкой и внедрением технологий защиты информационных систем - кибербезопасность. Специалисты по кибербезопасности изучают преступления и угрозы в цифровой среде и разрабатывают способы противостоять им, например, ищут уязвимости в корпоративных системах и совершенствуют протоколы шифрования персональных данных пользователей.

Понятие «кибератака».

Кибератака — это попытка получить доступ к системе, чтобы украсть, повредить или уничтожить данные. Простыми словами, это враждебное действие, которое совершают злоумышленники в цифровой среде ради того, чтобы получить несанкционированный доступ к коммерческой, государственной или частной информации.

Фишинг. Это рассылка на электронную почту вредоносных писем от имени брендов с хорошей репутацией, известных банков, соцсетей и других сервисов. Чаще всего фишинговая рассылка содержит вредоносные ссылки.

Брутфорс-атака. В этих атаках хакеры используют ПО для подбора комбинации паролей.

Вредоносное ПО. Заражает устройство без ведома пользователя. Сюда входят трояны, шпионские программы, программы-вымогатели и вирусы.

Атака Drive-By Download. В ходе этой атаки из браузера на целевую систему незаметно загружается вредоносный файл без ведома жертвы.

SQL-инъекции. Атака, при которой хакер помещает вредоносный код на сервер для управления базой данных компании. Цель атаки — получить доступ к конфиденциальным данным компании, таким как информация о клиентах и номера кредитных карт.

Межсайтовый скриптинг (XSS). В ходе этой атаки хакер использует уязвимости, вставляя вредоносный JavaScript-код в браузер пользователя, чтобы получить доступ к браузеру и конфиденциальной информации жертвы.

Атака «человек посередине» (MITM). В ходе атаки злоумышленник внедряется в существующий процесс связи между двумя пользователями, незаметно перехватывает разговор или передачу данных путём подслушивания, либо притворяясь легальным участником.

Атаки типа «отказ в обслуживании» (DoS). DoS-атака переполняет устройство или сеть потоком трафика, чтобы вывести систему из строя и лишить доступа реальных пользователей.

С начала 2022-го по август 2024 года в России было совершено около 1,5 млн преступлений в ИТ-сфере. При этом кибермошенники похитили у россиян более 350 млрд. рублей. Такие данные в начале сентября 2024 года раскрыл следственный департамент МВД РФ.

Так в РФ в 2023 году и первой половине 2024-го наибольшее количество атак пришлось на промышленные предприятия (11%), телекоммуникации (10%), госучреждения (9%) и ИТ-компании (7%). Эксперты установили, что основными последствиями успешных атак на организации стали: утечки конфиденциальной информации (41%) и нарушение основной деятельности предприятия (37%). Атаки на частных лиц чаще всего заканчивались утечкой чувствительных данных (69%) и непосредственным финансовым ущербом (32%).

По данным МВД, в 2023 году в России было раскрыто на 21 ИТ-преступлений больше, чем 2022 году. Из статистики МВД также следует, что удельный вес дел ИТ-преступлений увеличился с 26,5% до 34,8%. Свыше половины зарегистрированных незаконных деяний с использованием информационных технологий относится к категориям тяжких и особо тяжких.

В МВД перечислили пять регионов, которые по итогам 2023 года лидировали по темпам роста числа ИТ-преступлений. Это: Ненецкий автономный округ, Калмыкия, Ингушетия, Новгородская и Калининградская области.

Глава государства В.В. Путин обратил внимание на то, что ущерб от ИТ-преступлений за 2023 год превысил 156 млрд рублей, и что необходимо серьёзно совершенствовать механизмы борьбы с ИТ-правонарушениями, работать на опережение, добиваться роста раскрываемости преступлений.

2.3. Инструменты анализа киберугроз.

Для анализа угроз информационной безопасности используются следующие инструменты:

Платформа анализа угроз (Threat Intelligence Platform, TIP). Это программное решение, которое объединяет несколько каналов сбора данных об угрозах, сравнивает с предыдущими событиями и генерирует оповещения для группы безопасности.

Специализированные программные комплексы. Они позволяют автоматизировать процесс анализа исходных данных и расчёта значений рисков. Например, комплексы «Гриф» и «Кондор» (компания «Digital Security»), а также «АванГард» (Институт Системного Анализа РАН).

Сервисы управления киберрисками (Digital Risk Protection Services, DRPS). Сканируют открытые и закрытые источники с целью обнаружить имеющие отношение к компании данные. Из массива собранной информации автоматически, с использованием средств искусственного интеллекта, выбираются сигнализирующие о возможной угрозе сведения.

ThreatQ. Открытая и расширяемая платформа анализа информации об угрозах, которая обеспечивает группам безопасности контекст и расширенную пользовательскую настройку, необходимые для повышения уровня безопасности, проведения успешных операций по борьбе с угрозами и управления ими.

Чем кибербезопасность отличается от информационной безопасности.

Информационная безопасность защищает данные, которые могут храниться как в цифровом виде, так и на бумажных носителях. Специалисты по информационной безопасности борются с внешними и внутренними угрозами. Например, предотвращают последствия случайного изменения данных или нарушений работы системы из-за технических сбоев.

Кибербезопасность относится к защите только цифровой информации и в основном от угроз извне — из интернет-сетей, серверов, мобильных устройств, то есть информационная безопасность является надмножеством кибербезопасности.

В современном мире цифровизация затронула все отрасли и социальные сферы, поэтому обеспечить безопасность информации невозможно без защиты её от киберугроз. Информационная безопасность и кибербезопасность взаимосвязаны и дополняют друг друга, поэтому на практике эти понятия иногда используют как синонимы. Часто в компаниях, особенно в небольших, оба направления ведёт один сотрудник.

2.5. Виды вредоносных программ.

Вредоносное ПО (malware) — это опасные программы, предназначенные для тайного доступа к устройству, без ведома его владельца. Выделяют несколько типов вредоносного ПО:

Вирусы. Это самовоспроизводящаяся программа, содержащая вредоносный код, который копирует себя и вставляет свой код в другую программу. Вирус способен к самостоятельному воспроизведению в другом уже ранее установленном приложении, документе или в устройстве хранения данных, изменяя принцип работы устройства.

Черви. Это вредоносный код, схожий с вирусом. Отличием является то, что он не может заражать уже существующие файлы на устройстве. Черви способны к самостоятельному воспроизведению и саморазмножению.

Бэкдоры. Это приложение, которое способно обойти процедуру аутентификации в компьютере или устройстве и получить доступ к системе, к приложению, к базе данных, что даёт возможность удалённого управления системой.

Трояны. Разновидность вредоносной программы, проникающая в компьютер под видом легитимного программного обеспечения.

Руткиты и буткиты. Это вредоносная программа, цель которой предоставить несанкционированный доступ к другому программному обеспечению или целой операционной системе.

Загрузчики. Это вредоносный код, цель которого соединиться с удалённым сервером злоумышленника и начать загрузку, а потом и установку вредоносной программы.

Вымогатели и шифровальщики. Это вредоносная программа, которая блокирует доступ пользователей к компьютерным системам и файлам, предоставляя злоумышленникам контроль над любой персональной информацией, хранящейся на устройствах жертв.

Шпионское ПО. Это вредоносные программы, которые отслеживают и собирают ценные данные о пользователе или предприятии и отправляет их злоумышленникам.

Рекламное ПО. Это программы, которые отображают рекламу на экране компьютера или смартфона в виде сплывающих окон на рабочем столе или на веб-сайтах.

Боты. Это программы, цель которых выполнять определённые операции в автоматическом режиме.

Майнеры. Это вредоносная программа, основной целью которой является добыча криптовалюты с использованием ресурсов компьютера жертвы.

Кейлоггеры. Скрытно отслеживают и записывают нажатия клавиш на клавиатуре устройства. Затем программа отправляет информацию своему владельцу, который увидит и сможет воспроизвести всё, что было напечатано.

Гибридные вредоносные программы. Большинство современных вредоносных программ представляет собой комбинацию различных типов, часто включая элементы троянских программ, червей, а иногда и вирусов.

Бесфайловые вредоносные программы. Используют легальные программы для заражения компьютера. Они не используют файлы и не оставляют следов, что затрудняет их обнаружение и удаление.

Логические бомбы. Это тип вредоносных программ, которые активируются только при определённом условии, например, в определённую дату и время или при 20-м входе в учётную запись.

2.6. Признаки заражения информации.

Признаки заражения:

автоматическое открытие окон с незнакомым содержимым при запуске компьютера;

блокировка доступа к официальным сайтам антивирусных компаний, или же к сайтам, оказывающим услуги по «лечению» компьютеров от вредоносных программ;

появление новых неизвестных процессов в выводе диспетчера задач (например, окне «Процессы» диспетчера задач Windows);

появление в ветках реестра, отвечающих за автозапуск, новых записей;

запрет на изменение настроек компьютера в учётной записи администратора;

невозможность запустить исполняемый файл (выдаётся сообщение об ошибке);

появление всплывающих окон или системных сообщений с непривычным текстом, в том числе содержащих неизвестные веб-адреса и названия;

перезапуск компьютера во время старта какой-либо программы;

случайное и/или беспорядочное отключение компьютера;

случайное аварийное завершение программ;

снижение производительности ПК при достаточном объёме памяти, вплоть до «зависаний» вкупе с аномальным перегреванием системного блока;

появление неизвестных файлов и каталогов в файловой системе ОС, которые обычно выдают ошибку удаления;

шифрование или повреждение пользовательских файлов;

неизвестные изменения в содержимом системных файлов при открытии их в текстовом редакторе.

2.7. Классификация антивирусных программ.

Для устранения вируса на ПК используют антивирусные программы, которые условно можно группировать по следующим признакам:

резидентные. Они начинают свою работу при запуске операционной системы, постоянно находятся в памяти компьютера и осуществляют автоматическую проверку файлов;

нерезидентные. Они запускаются по требованию пользователя или в соответствии с заданным для них расписанием.

программы-детекторы, находят вирусы в оперативной памяти, на внутренних и(или) внешних носителях, выводя сообщение при обнаружении вируса;

программы-доктора, (находят зараженные файлы и «лечат» их. Среди этого вида программ существуют полифаги, которые способны удалять разнообразные виды вирусов, самые известные из антивирусов-полифагов Norton AntiVirus, Doctor Web, Kaspersky Antivirus;

программы-вакцины выполняют иммунизацию системы (файлов, каталогов) блокируя действие вирусов;

программы-ревизоры являются наиболее надёжными в плане защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов, системных областей диска до момента инфицирования компьютера (как правило, на основе подсчёта контрольных сумм), затем сравнивают текущее состояние с первоначальным, выводя найденные изменения на дисплей;

программы-мониторы начинают свою работу при запуске операционной системы, постоянно находятся в памяти компьютера и осуществляют автоматическую проверку файлов по принципу «здесь и сейчас»;

программы-фильтры (сторожа) обнаруживают вирус на ранней стадии, пока он не начал размножаться. Программы-сторожа — небольшие резидентные программы, целью которых является обнаружение действий, характерных для вирусов.

Краткий обзор лучшего антивирусного программного обеспечения на 2025 год:

1. Kaspersky — это лучший антивирус для России в 2025 году.

2. AVG Antivirus Free один из лучших бесплатных антивирусов для защиты от шпионского ПО. В базовую версию входит защита всех данных на компьютере, в интернете и почте.

3. Microsoft Defender - хорошо интегрируется с операционной системой Windows

4. TotalAV Free Antivirus - лучший для простоты использования (рекомендуется но-вичкам).

5. BitDefender Antivirus Free. Бесплатный антивирус для Windows от BitDefender по-явился на рынке позже конкурентов. Но это не помешало ему войти в топы по всем пара-метрам — и по полезности, и по простоте интерфейса.

Глава 3. Практическая часть

3.1. Анализ результатов выполнения практической работы на сайте мультимедийных интерактивных упражнений.

На учебном теоретическом занятии по дисциплине ОУД.08 мы изучали тему: «Информационная безопасность».

Д

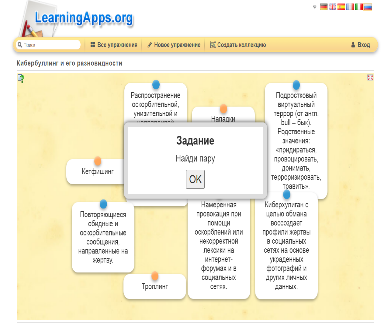

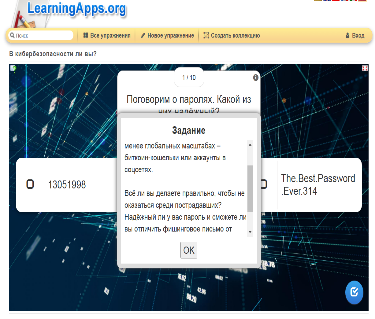

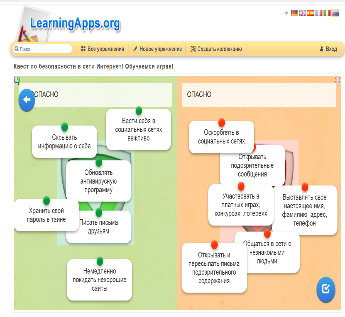

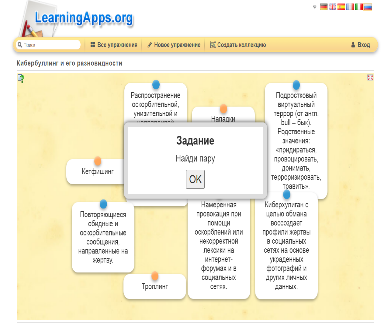

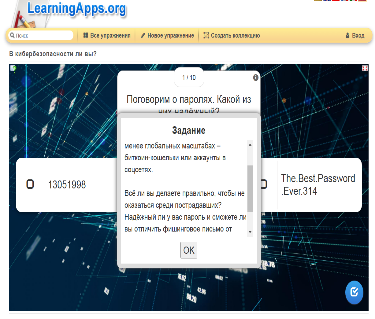

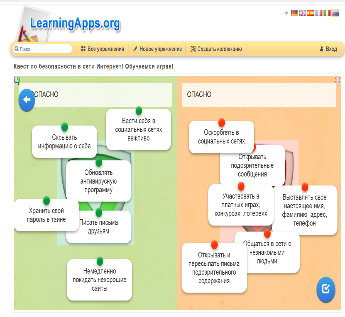

ля этого на учебном занятии мы перешли по ссылке LearningApps.org , выбрали Все упражнения, затем категорию Информатика и ИКТ, затем Безопасный интернет и выполнили следующие задания: Кибербуллинг и его разновидности; В кибербезопасности ли вы?; Квест по безопасности в сети Интернет! Обучаемся играя!

ля этого на учебном занятии мы перешли по ссылке LearningApps.org , выбрали Все упражнения, затем категорию Информатика и ИКТ, затем Безопасный интернет и выполнили следующие задания: Кибербуллинг и его разновидности; В кибербезопасности ли вы?; Квест по безопасности в сети Интернет! Обучаемся играя!

Оказалось, что работать в Леарнинге очень интересно и увлекательно. Все одногруппники с удовольствием работали с сервисом, выполняли практические задания, добиваясь полного их выполнения. Очень хорошо, что можно посмотреть и исправить ошибки. Все справились с заданиями.

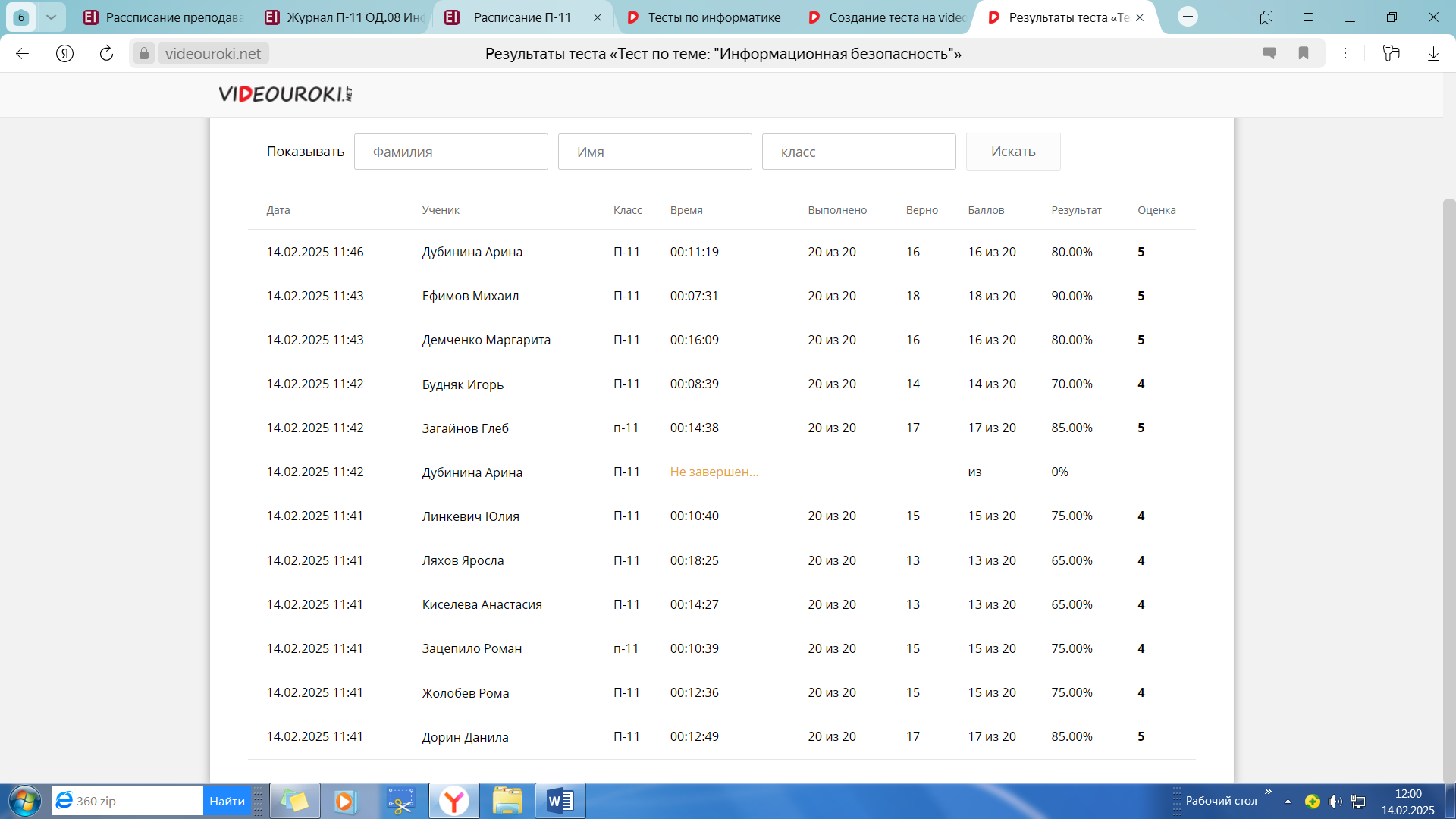

3.2. Анализ результатов выполнения теста по теме: «Информационная безопасность».

Изучив информацию об информационной безопасности, угрозах и методах защиты, я провёл анкетирования в своей группе П-11, которое позволили мне сделать вывод о том, насколько мои одногруппники осведомлены в вопросах информационной безопасности.

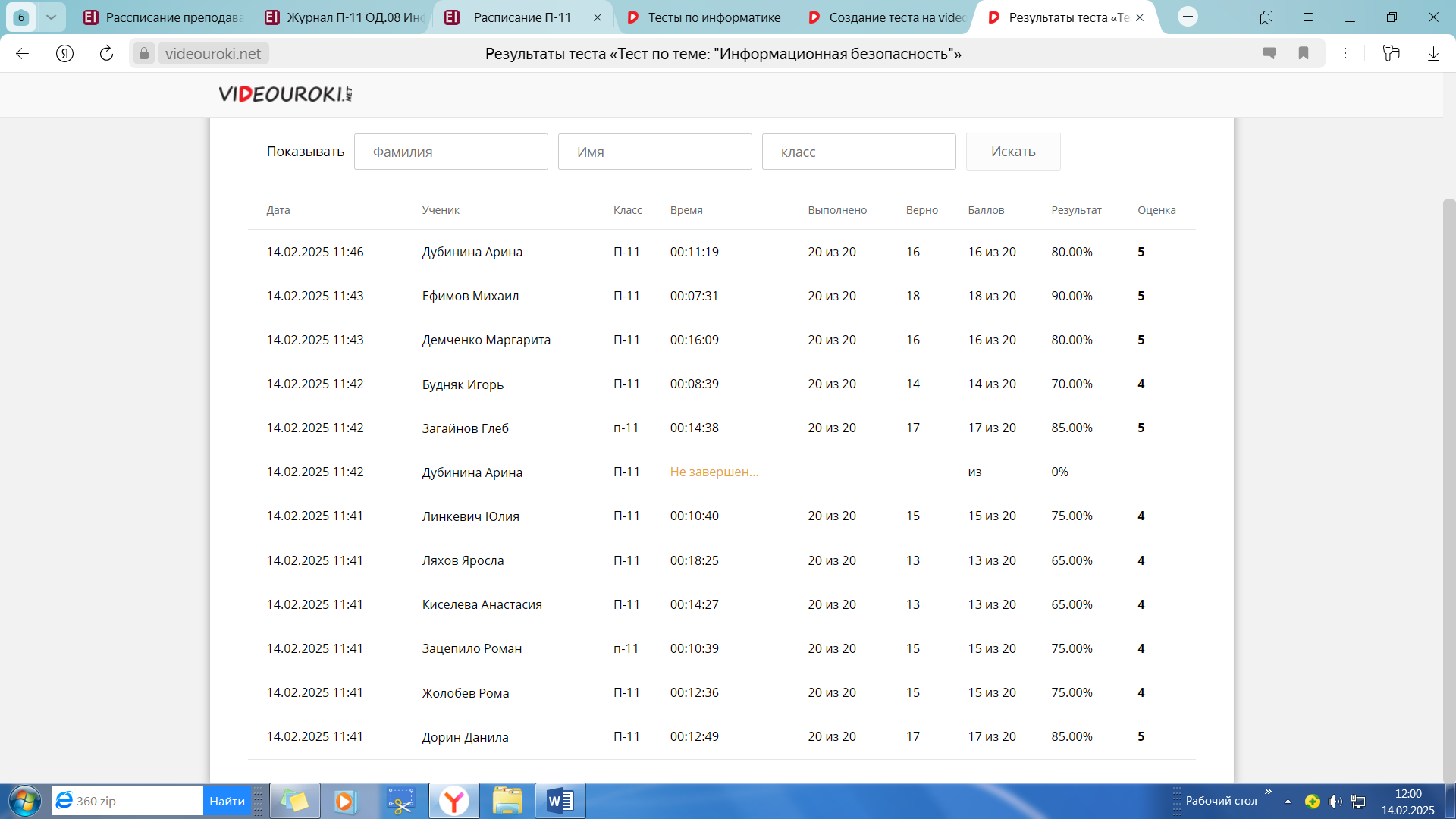

В тестировании приняли участие 25 человека из группы П-11.

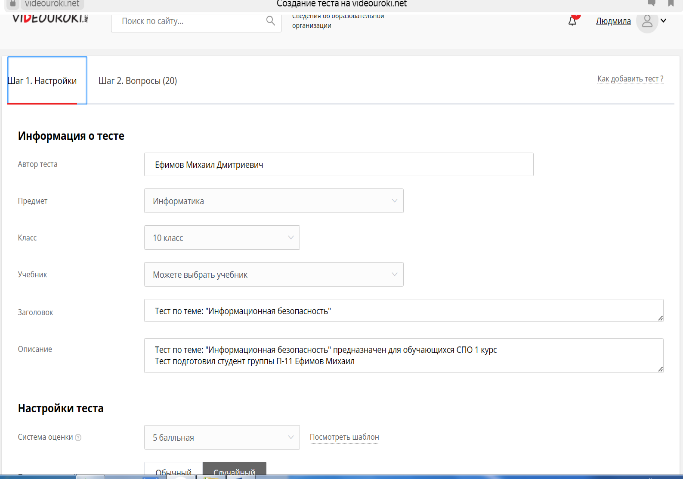

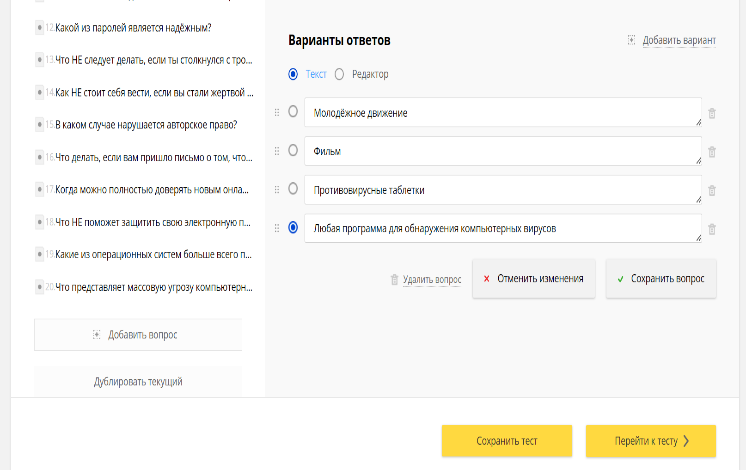

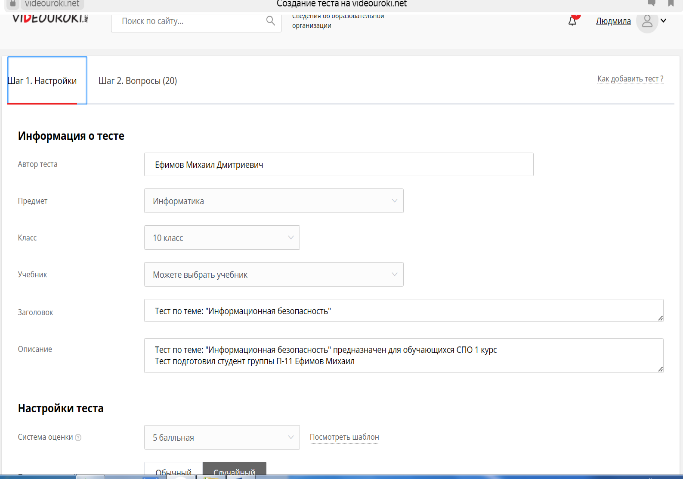

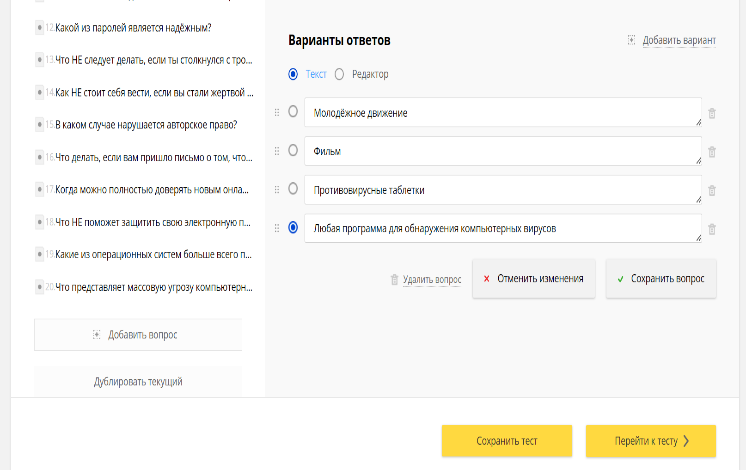

На сайте https://videouroki.net/, где зарегистрирована преподаватель Косторнова Л.Н., я подготовил тест «Информационная безопасность», содержащий 20 вопросов:

1. Что такое антивирус?

2. Что такое фишинг?

3. Укажите правило, которое следует соблюдать при работе в открытых сетях или с использованием «чужой» техники

4. Как обманывают в Интернете?

5. Какое расширение имеют Web-страницы?

6. Что является фундаментом отечественного законодательства в сфере информации и информатизации?

7. Как расшифровывается аббревиатура ЭЦП?

8. Что понимается под защищённостью информационной системы от случайного или преднамеренного вмешательства в нормальный процесс её функционирования, а также попыток её хищения и разрушения?

9. Что из нижеперечисленных вариантов ответа является антивирусной программой?

10. Каким законом регулируется защита информации?

11. Как называется вид мошенничества в Интернете, цель которого получить личные данные (имя пользователя, пароль, логин, номер банковской карты)?

12. Какой из паролей является надёжным?

13. Что НЕ следует делать, если ты столкнулся с троллем в Сети?

14. Как НЕ стоит себя вести, если вы стали жертвой кибербуллинга?

15. В каком случае нарушается авторское право?

16. Что делать, если вам пришло письмо о том, что вы выиграли в лотерее?

17. Когда можно полностью доверять новым онлайн-друзьям?

18. Что НЕ поможет защитить свою электронную почту от взлома?

19. Какие из операционных систем больше всего подвержены активному заражению вирусов?

20. Что представляет массовую угрозу компьютерной безопасности?

Я провёл анкетирования в своей группе П-11, которое позволило мне сделать вывод о том, насколько мои одногруппники осведомлены в вопросах ИБ. В тестировании приняли участие 25 человек из группы П-11. На сайте https://videouroki.net/, я подготовил тест «Информационная безопасность», содержащий 20 вопросов. В тестировании принимали участие 25 человек.

Получили следующие оценки:

5 – 10 человек

4 – 12 человек

3 – 3 человека

2 – 0 человек

Слайд 19. Ответы теста обработал в программе MS Excel и получил вот такой результат.

Лучше всего мои одногруппники ответили на вопросы, связанные с понятием вируса и способами их уничтожения. Большинство из них сталкивались с вирусами на своих устройствах, что подтверждает необходимость использования антивирусных программ. Слабо знают ответы на вопросы, связанные с законодательством в сфере информации и информатизации?

Вывод исследования:

Проанализировав информацию, полученную при тестировании, я могу сказать следующее: опрос показал средний уровень компетентности одногруппников в вопросах, связанных с информационной безопасностью в сети интернет. Но я уверен, что после изучения на 3 курсе учебной дисциплины ОП.16 Информационная безопасность, мы будем значительно увереннее чувствовать себя в этой области.

Вывод исследования теста:

Проанализировав информацию, полученную при тестировании, я могу сказать следующее: опрос показал средний уровень компетентности одногруппников в вопросах, связанных с информационной безопасностью в сети интернет. Но я уверен, что после изучения на 3 курсе учебной дисциплины ОП.16 Информационная безопасность, мы будем значительно увереннее чувствовать себя в этой области.

Заключение

Я считаю, что успешно достиг поставленных целей и задач. Я рассмотрел проблемы информационной безопасности, и возможные способы использования современных методов и средств защиты информационных ресурсов, провёл исследование уровня осведомлённости моих одногруппников в вопросах информационной безопасности и законах, которые её регулируют.

Я уверен, что данная тема всегда будет актуальна, так как мы ежедневно сталкиваемся с проблемой сохранности данных.

Практическая значимость работы достигнута:

Подготовил тест на сайте https://videouroki.net/ по теме: «Информационная безопасность»

Разработал информационный буклет.

За время работы над этой темой я исследовал только самые основные понятия: информационная безопасность; кибератака; кибербулинг; нормативно - правовые основы информационной безопасности в Российской Федерации и виды ответственности за нарушения в сфере информационной безопасности; изучил инструменты анализа киберугроз; узнал разницу понятия «кибербезопасность» от «информационной безопасности»; разработал рекомендации по повышению уровня информационной безопасности в виде информационного буклета; научился составлять on-line тесты и обрабатывать результаты тестирования в электронных таблицах.

Проанализировав свой проект, я уверенно могу сказать, что гипотеза «Должны ли мы знать способы защиты информации для предотвращения преступлений» подтвердилась. Применение современных методов и технологий в области информационной безопасности позволит повысить уровень защиты информационных систем и обеспечить более эффективную защиту персональных данных и конфиденциальной информации.

Да, каждый человек должен знать, как защитить свою информацию и научить близких защищать её от различного рода мошенничества.

Литература:

Конституция РФ.

Галатенко В. А. Стандарты информационной безопасности. - М: Интернет-Университет Информационных Технологий - ИНТУИТ. РУ, 2024.

Карпов Е. А., Котенко И. В., Котухов М. М., Марков А. С., Парр Г. А., Рунеев А. Ю. Законодательно-правовое и организационно-техническое обеспечение информационной безопасности автоматизированных систем и информационно-вычислительных сетей / Под редакцией И. В. Котенко. - СПб.: ВУС, 2020.

Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2021.

Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2023.

Сайт LearningApps.org

Сайт https://videouroki.net/

ля этого на учебном занятии мы перешли по ссылке LearningApps.org , выбрали Все упражнения, затем категорию Информатика и ИКТ, затем Безопасный интернет и выполнили следующие задания: Кибербуллинг и его разновидности; В кибербезопасности ли вы?; Квест по безопасности в сети Интернет! Обучаемся играя!

ля этого на учебном занятии мы перешли по ссылке LearningApps.org , выбрали Все упражнения, затем категорию Информатика и ИКТ, затем Безопасный интернет и выполнили следующие задания: Кибербуллинг и его разновидности; В кибербезопасности ли вы?; Квест по безопасности в сети Интернет! Обучаемся играя!