Просмотр содержимого документа

«Классификация компьютерных преступлений. нормативно-правовая и законодательная защита данных»

ИНДИВИДУАЛЬНЫЙ ПРОЕКТ ПО ДИСЦИПЛИНЕ «ИНФОРМАТИКА» НА ТЕМУ: «КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ. НОРМАТИВНО-ПРАВОВАЯ И ЗАКОНОДАТЕЛЬНАЯ ЗАЩИТА ДАННЫХ»

Выполнили : студенты 1 курса оп 112 группы

Гадзиев Мусса Адамович

Гасымова Камилла Гадировна

Джанаева Камила Алимбековна

Руководитель : Шапсигов Мурат Мухамедович

СОДЕРЖАНИЕ

- 1. ОБЩИЕ СВЕДЕНИЯ О КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЯХ И ОСНОВНЫЕ МЕТОДЫ ЗАЩИТЫ ДАННЫХ

- 2. ОСНОВНЫЕ НАПРАВЛЕНИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ

- 3. КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ. НОРМАТИВНО-ПРАВОВАЯ И ЗАКОНОДАТЕЛЬНАЯ ЗАЩИТА ДАННЫХ

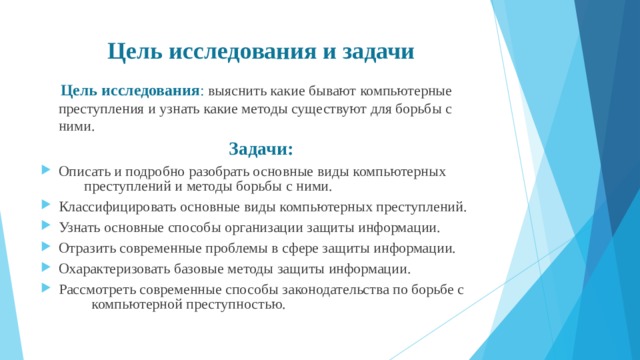

Цель исследования и задачи

Цель исследования : выяснить какие бывают компьютерные преступления и узнать какие методы существуют для борьбы с ними.

Задачи:

- Описать и подробно разобрать основные виды компьютерных преступлений и методы борьбы с ними.

- Классифицировать основные виды компьютерных преступлений.

- Узнать основные способы организации защиты информации.

- Отразить современные проблемы в сфере защиты информации.

- Охарактеризовать базовые методы защиты информации.

- Рассмотреть современные способы законодательства по борьбе с компьютерной преступностью.

1. ОБЩИЕ СВЕДЕНИЯ О КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЯХ И ОСНОВНЫЕ МЕТОДЫ ЗАЩИТЫ ДАННЫХ

Термин “КОМПЬЮТЕРНАЯ ПРЕСТУПНОСТЬ”

В настоящее время под компьютерными преступлениями подразумеваются:

- неправомерный доступ к компьютерной информации (статья 272 УК РФ);

- создание, использование и распространение вредоносных программ для ЭВМ (статья 273 УК РФ); -

- нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (статья 274 УК РФ); хищение, подделка, уничтожение компьютерной информации и др.

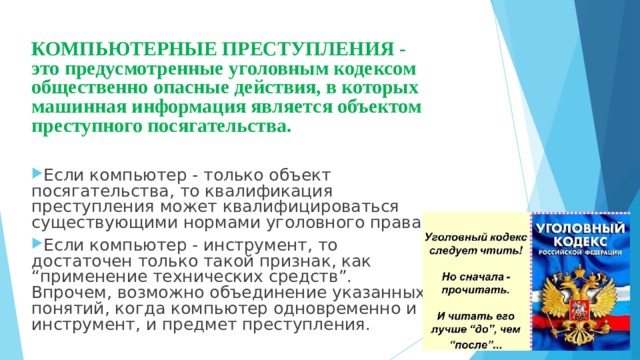

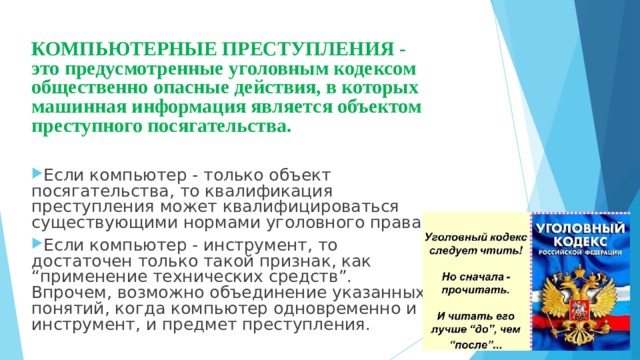

КОМПЬЮТЕРНЫЕ ПРЕСТУПЛЕНИЯ - это предусмотренные уголовным кодексом общественно опасные действия, в которых машинная информация является объектом преступного посягательства.

- Если компьютер - только объект посягательства, то квалификация преступления может квалифицироваться существующими нормами уголовного права.

- Если компьютер - инструмент, то достаточен только такой признак, как “применение технических средств”. Впрочем, возможно объединение указанных понятий, когда компьютер одновременно и инструмент, и предмет преступления.

Юридически сформулированы три принципа информационной безопасности, которые обеспечивают:

-целостность данных;

-конфиденциальность информации;

-доступность информации для всех зарегистрированных пользователей.

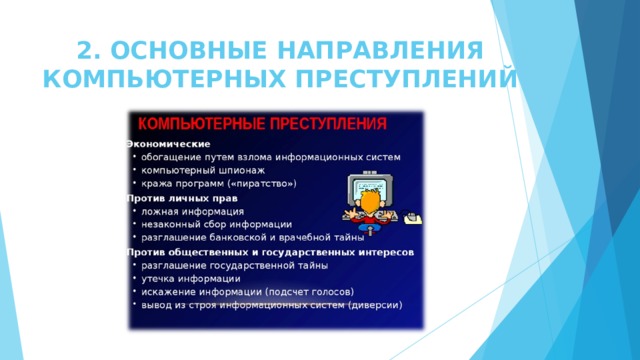

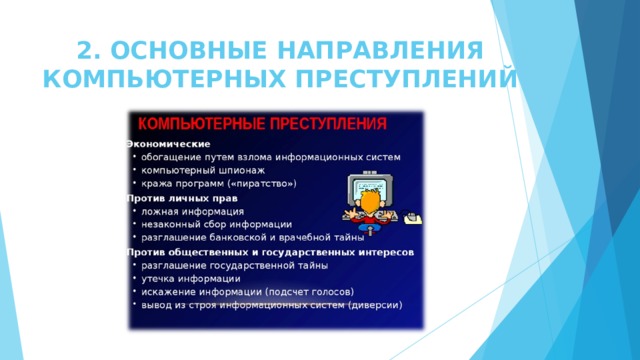

2. ОСНОВНЫЕ НАПРАВЛЕНИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ

НАПРАВЛЕНИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ

Преступная небрежность в разработке, изготовлении и эксплуатации программно-вычислительных комплексов, приведшая к тяжким последствиям.

Особенностью компьютерной неосторожности является то, что безошибочных программ в принципе не бывает. В области программирования надежность весьма условна, а в ряде случаев почти не достижима.

Подделка компьютерной информации.

Идея преступления состоит в подделке выходной информации компьютеров с целью имитации работоспособности больших систем, составной частью которых является компьютер.

Хищение компьютерной информации.

Присвоение машинной информации, в том числе программного обеспечения, путем несанкционированного копирования не квалифицируется как хищение, поскольку хищение сопряжено с изъятием ценностей из фондов организации.

При неправомерном обращении в собственность машинная информация может не изыматься из фондов, а копироваться.

3. КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ. НОРМАТИВНО-ПРАВОВАЯ И ЗАКОНОДАТЕЛЬНАЯ ЗАЩИТА ДАННЫХ

Постулаты по защите информации

- Абсолютно надежную, непреодолимую защиту создать нельзя.

- Система защиты информации должна быть комплексной.

- Система защиты информации должна быть гибкой и адаптируемой к изменяющимся условиям.

Меры защиты от нарушений можно разделить на три основные группы:

- средства физической защиты (кабельной системы, электропитания, аппаратуры архивации данных, дисковых массивов и т.д.);

- программные средства (антивирусные программы, системы разграничения полномочий, программные средства контроля доступа к информации);

- административные меры (охрана помещений, разработка планов действий в чрезвычайных ситуациях и т.п.).

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Донцов, Д. Как защитить компьютер от ошибок, вирусов, хакеров. -Санкт-Петербург: «Питер», 2018 г.

- Сычев, Ю.Н. Информационная безопасность: учебное пособие, руководство по изучению дисциплины, практикум, тесты, учебная программа. -М.: «АЛЛАНА», 2017

- Фигурнов, В.Э. IBM PC для пользователя от начинающего - до опытного. Полностью переработанное 7-ое издание.-М.: «Аст», 2012

- Филин, С.А. Информационная безопасность: Учебное пособие.-М.: «Альфа-Пресс», 2016

- Курочкин, В.И. Информационная безопасность: Учебник для студентов вузов.-3-е изд.-М.: «Трикста»,2005

- Макарова, Н.В. Информатика: Учебник для вузов / Н.В. Макарова, В.Б. Волков. – СПб.: Питер, 2011. – 576 с.

- Мартиросова, Т.М. Основы проектирования баз данных. Практикум: учеб. пособие. – Волгоград: ИУНЛ ВолгГТУ, 2012. – 48 с.

- Нестеров, С.А. Базы данных: учеб. пособие. – СПб.: Изд-во Политех. ун-та, 2013. – 150 с.

- Одиночкина, С.В. Разработка баз данных в Microsoft Access 2010. – СПб.: НИУ ИТМО, 2012. – 83 с.

- Радыгин, В.Ю. Базы данных и СУБД: учебно-методическое пособие. – М.: МГИУ, 2011. – 72 с.

- Саак, А.Э. Информационные технологии управления: Учебник для вызов. 2-е изд. / А.Э. Саак, Е.В. Пахомов, В.Н. Тюшняков. – СПб.: Питер, 2012. – 320 с.

Спасибо за внимание!