Лабораторная работа №2

Знакомство со сканерами безопасности

Цель: Познакомиться на практике с проблемой обнаружения уязвимостей сетевого узла при помощи сканеров безопасности. Определить способы устранения обнаруженных уязвимостей.

Оборудование: ПК, ОС Windows, сканер безопасностиXSpider7.5Demo, стандартные средства администрирования Windows.

Краткая теория и методические указания

Одной из важнейших проблем при анализе защищенности сетевого узла является проблема поиска уязвимостей в системе защиты. Под понятием уязвимостьпонимают слабость в системе защиты, которая дает возможность реализовать ту или иную угрозу. Подугрозойпонимают совокупность условий и факторов, которые могут стать причиной нарушения целостности, доступности и конфиденциальности информации, хранящейся, обрабатывающейся и проходящей через сетевую компьютерную систему. Уязвимости могут являться как следствием ошибочного администрирования компьютерной системы, так и следствием ошибок, допущенных при реализации механизмов безопасности разработчиком ПО.

Для облегчения работы специалистов существуют программы, позволяющие сократить суммарно потраченное время на поиск уязвимостей, за счет автоматизации операций по оценке защищенности систем. Такие программы называют сканерами безопасности. Сканеры выявляют слабые места в безопасности на удаленном либо локальном ПК. Некоторые из них способны выдавать рекомендации по устранению обнаруженных уязвимостей.

Примечание

Несанкционированные проверки уязвимости удаленного компьютера могут быть отнесены к уголовно наказуемому деянию согласно статьям 272 и 274 УК РФ (максимальное наказание – лишение свободы на срок до пяти лет).

Принципы работы сканера безопасности

Основной модуль программы подсоединяется по сети к удаленному компьютеру. В зависимости от активных сервисов формируются проверки и тесты. Сканирование– механизм пассивного анализа, с помощью которого сканер пытается определить наличие уязвимости без фактического подтверждения ее наличия – по косвенным признакам. Найденные при сканировании каждого порта заголовки сравнивается с таблицей правил определения сетевых устройств, операционных систем и возможных уязвимостей. На основе проведенного сравнения делается вывод о наличии или отсутствии потенциальной уязвимости.

При любой оценке безопасности большая сложность заключается в выяснении списка программного обеспечения, установленного в сети, наличие точного перечня портов и использующих их служб может быть одним из важнейших условий полной идентификации всех уязвимых мест. Для сканирования всех 131070 портов (от 1 до 65535 для TCP и UDP) на всех узлах может понадобиться много дней и даже недель. Поэтому лучше обратиться к более коротким спискам портов и служб, чтобы определить в первую очередь наличие самых опасных уязвимых мест (см. Приложение 1).

Протоколы семейства TCP/IP, используемые в качестве основы взаимодействия вInternet, не соответствуют современным требованиям по обеспечению безопасности. Наличие неустранимых уязвимостей в базовых протоколахTCP/IPприводит к появлению все новых видов атак, направленных на получение НСД, отказа в обслуживании и т.д. Новые разновидности информационных воздействий на сетевые сервисы представляют реальную угрозу доступности и целостности данных. В связи с этим, очень большую актуальность имеет создание сканеров безопасности, позволяющих обнаруживать такие угрозы, в том числе и самые новейшие.

Технологии анализа защищенности являются действенным методом, позволяющим проанализировать и реализовать политику сетевой безопасности прежде, чем осуществится попытка ее разрушения снаружи или изнутри организации.

Сканеры безопасности – обоюдоострое оружие. Ими может воспользоваться как администратор компьютерной системы для выявления незащищенных мест, так и злоумышленник.

Классы сканеров безопасности

Сканеры безопасности сетевых сервисов и протоколов (IP-Tools,XSpider,NMap).

Сканеры безопасности операционных систем (SystemScanner).

Сканеры безопасности приложений (XSpider,SystemScanner, VForce, AppDetective).

Сканеры безопасности сетевых сервисов и протоколов

Они сканируют локальную или удаленную машину с целью обнаружения уязвимостей и начинают с получения предварительной информации о проверяемой системе: о разрешенных протоколах и открытых портах, версии ОС и т.д. Некоторые сканеры могут попытаться сымитировать атаку на сетевой узел (реализацией моделей атак).

Сканеры безопасности операционных систем

Средства этого класса предназначены для проверки настроек ОС, влияющих на ее защищенность. К таким настройкам относятся: учетные записи пользователей, длина паролей и срок их действия, права пользователей на доступ к критичным системным файлам, уязвимые системные файлы и т.п. Данные сканеры могут проверить систему на наличие уязвимостей в прикладных программах и аппаратуре, уязвимостей связанных с недостатками в конфигурировании системы (не согласующиеся с политиками безопасности).

Сканеры безопасности приложений

Несмотря на то, что особую популярность приобретают универсальные сканеры, качество проверок, определяемое их глубиной, возможно обеспечить только специализированными сканерами, разработанными для конкретных прикладных программ, WEB-серверов и СУБД. Как правило, их работа основана на специализированной методологии и использовании обширной базы знаний по уязвимостям конкретной прикладной системы.

Недостатки сканеров безопасности

Обычно они могут только проверить известные уязвимости в системе безопасности. Их эффективность зависит в значительной степени от точности и быстродействия источника информации об уязвимостях.

Испытание на известную уязвимость может пройти неудачно. Иногда единственный способ определить, действительно ли система имеет некоторую известную слабость, состоит в том, чтобы пробовать задействовать это слабое место и понаблюдать, как система будет себя вести. Такой способ наиболее эффективен, но может иметь опасные последствия для всей системы. Альтернативой является следующее: собрать наиболее важную информацию (например, тип службы и версию) и на этом основании принять решение. Этот подход безопасен, но менее точен и часто ведет к большому количеству ложных подозрений.

Сканеры нового поколения используют более интеллектуальные методы сканирования, и помогают уменьшить зависимость от знания предыдущих атак. Интеллектуальное сканирование находится в стадии бурного развития, неудачи автоматических сканеров свидетельствуют о более фундаментальных недостатках в концепции сканирования уязвимостей. Поэтому нужно всегда помнить, что сканер не обнаружит все уязвимости системы, и будет часто сообщать о проблемах, которых, на самом деле, нет. Кроме того, современные сканеры не понимают взаимозависимости между системами, контекст, в котором компьютерные системы существуют, и роль, которую люди играют в действии компьютерных систем.

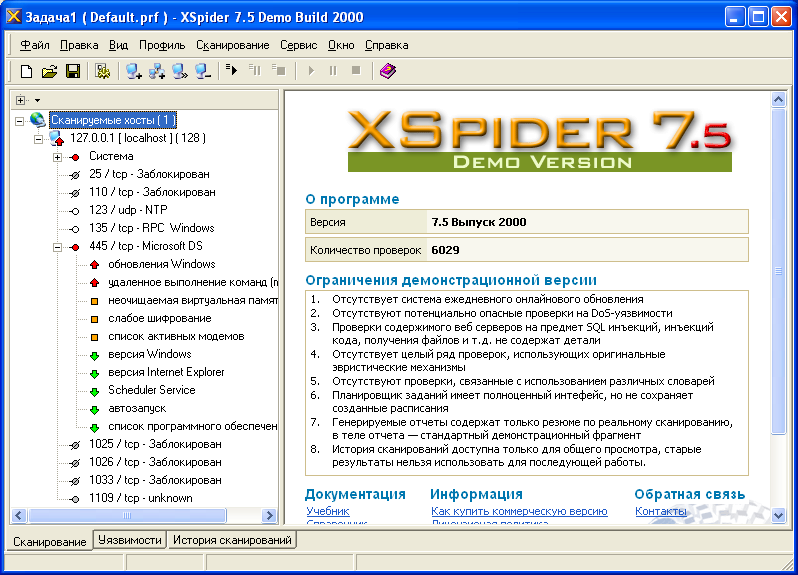

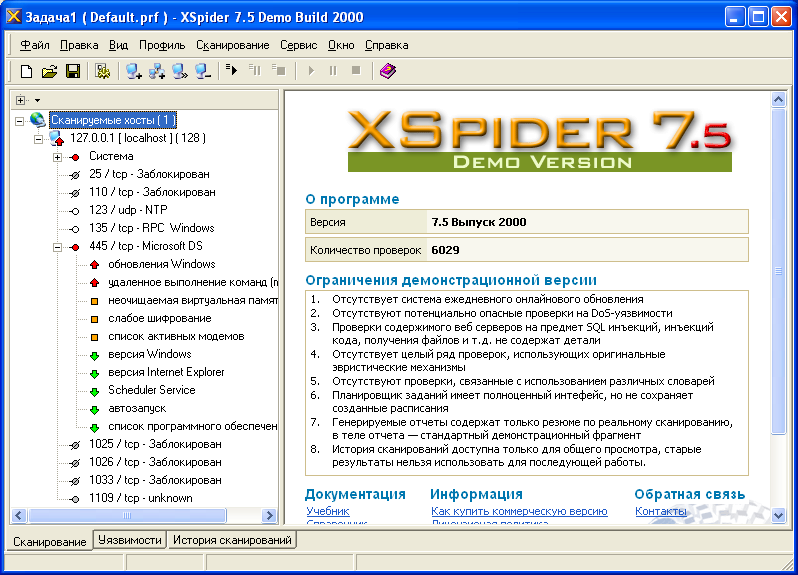

Обзор сканера безопасности xspider

Сканер безопасности XSpiderявляется разработкой фирмы Positive Technologies. В отличии от сканераNMap, сканерXSpiderимеет удобный графический интерфейс, более интеллектуальные алгоритмы поиска уязвимостей, большую обновляемую базу уязвимостей, а также возможность создания полноценных отчетов по безопасности системы и многое другое.

Ос обо стоит упомянуть эвристические алгоритмы, использующиеся в XSpider. Он не только занимается простым перебором уязвимостей из базы, но и выполняет дополнительный анализ по ходу работы, исходя из особенностей текущей ситуации. Благодаря этому,XSpiderможет иногда обнаружить специфическую уязвимость, информация о которой еще не была опубликована.

обо стоит упомянуть эвристические алгоритмы, использующиеся в XSpider. Он не только занимается простым перебором уязвимостей из базы, но и выполняет дополнительный анализ по ходу работы, исходя из особенностей текущей ситуации. Благодаря этому,XSpiderможет иногда обнаружить специфическую уязвимость, информация о которой еще не была опубликована.

Центральной концепцией XSpider является Задача. Она включает в себя набор проверяемых хостов. В одну Задачу имеет смысл объединять хосты, которые следует проверять сходным образом. Как только Задача сформирована, ей можно присвоитьПрофиль– набор настроек, которые определяют нюансы сканирования. Если этого не сделать – будет использоваться «Профиль по-умолчанию».

Выполнение Задачи можно автоматизировать, то есть присвоить ей расписание, по которому она будет выполняться. Для каждой Задачи хранится полная история всех сканирований. Результаты любого из них можно загрузить и работать с ними, как со «свежими». Это удобно и для анализа развития ситуации, и для того, чтобы случайно не потерять какие-то результаты работы. Задачи, как файлы, можно открывать, сохранять и т.п. Каждой Задаче соответствует файл на диске, находящийся по-умолчанию в стандартном каталоге XSpider (Tasks).

Одновременно XSpider может обрабатывать много Задач, каждая из которых может содержать много хостов. Единственное, что стоит учесть – пропускную способность канала, связывающего XSpider с проверяемыми компьютерами. Учитывая, что трафик, создаваемый XSpider на один хост, невелик, то перегрузка канала возможна либо при очень большом (сотни) числе одновременно сканируемых хостов, либо, если канал очень узкий. Через настройки можно регулировать максимальное число проверяемых хостов на одну Задачу. То есть, даже если в Задаче, например, 100 хостов, можно указать, что одновременно должны сканироваться 50. При этом остальные будут стоять в очереди и проверятся последовательно.

Порядок выполнения работы

! В качестве цели сканирования использовать только компьютеры локальной сети лаборатории.

Задание 1

Скачайте программу XSpider. Установите её на свой компьютер.

https://www.softportal.com/software-1453-xspider.html

Задание 2

С помощью командной строки и утилиты IPCONFIG выясните IP-адрес вашего компьютера.

Выпишите его в тетрадь.

Задание 3

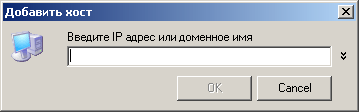

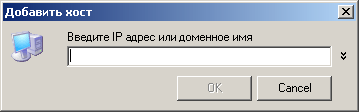

Откройте программу XSPider, добавьте новый хост. Для этого выберите меню Правка-Добавить хост:

Введите IP-адрес соседнего компьютера.

После того как добавили новый хост запустите процесс сканирования, нажав на кнопку тулбара:

В процессе сканирования каждый из сканируемых хостов отображается иконкой, обозначающей одно из нескольких состояний хоста: ожидающий проверки, проверяемый, приостановленный, прерванный.

Кроме того, по строке статуса в нижней части окна программы можно получить дополнительную информацию о выбранном хосте:

В строке указывается IP-адрес проверяемого хоста, текущий порт, общая степень завершенности и краткое текстовое описание текущей операции.

Наконец, о том, что имеется активное сканирование можно судить по анимированной иконке программы в правом нижнем углу экрана, если вы, конечно, не передвинули панель задач Windows в нестандартное место, как это делают некоторые эстеты (конечно, анимированная иконка будет и в этом случае, просто находиться она будет в другом углу).

Во время сканирования вы можете управлять как процессом в целом, так и отдельными хостами. Вы можете приостановить или прервать сканирование всех или некоторых выбранных хостов.

Задание 4

Создайте отчет.

Предположим, что XSpider только что завершил сканирование. Чтобы создать соответствующий отчет следует воспользоваться командой меню Сервис/Создать отчет. Она открывает Мастер создания отчета.

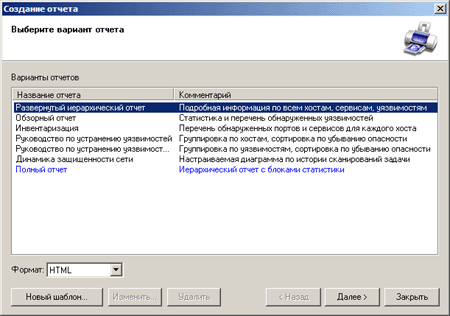

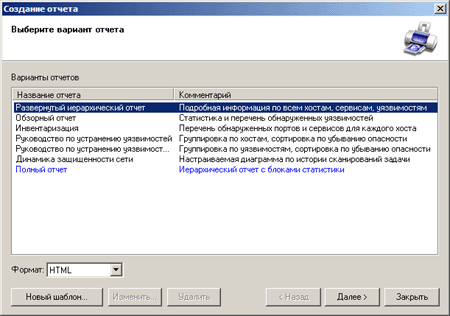

Шаг 1. Выбор варианта отчета

Первое, что следует сделать — это определиться с форматом отчета (выпадающий список в нижней части диалога). По мере того как вы меняете формат отчета в выпадающем списке, перечень доступных вариантов отчетов в главном списке обновляется (например, в формате XML доступен только один — полный — вариант отчета). В настоящий момент поддерживаются два основных формата: HTML (более удобен для работы с отчетом на компьютере) и RTF (совместимый с MS Word и более удобный для подготовки печатной версии отчета).

Затем надо выбрать подходящий вариант отчета. Тут есть три пути:

выбрать один из имеющихся вариантов отчетов

создать свой собственный при помощи кнопки Новый шаблон...

отредактировать имеющийся пользовательский отчет при помощи кнопки Изменить...

Пользовательские отчеты приводятся в конце списка синим цветом. При выборе такого отчета становятся доступными кнопки Изменить... и Удалить. Первую из них можно использовать, чтобы просто посмотреть текущие настройки выбранного варианта отчета или чтобы отредактировать их.

Если вас устраивает один из имеющихся вариантов отчета, то просто переходим к Шагу 2, нажав кнопку Далее . Если же нет, то вам придется потратить некоторое время на изучение следующего раздела.

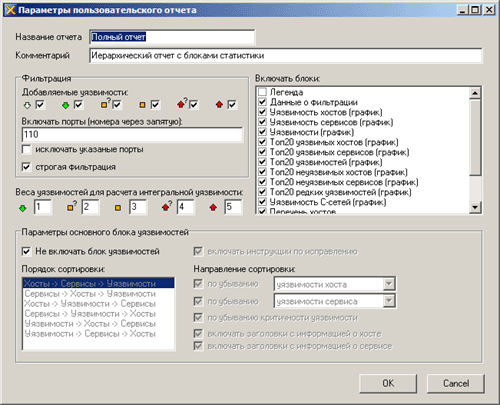

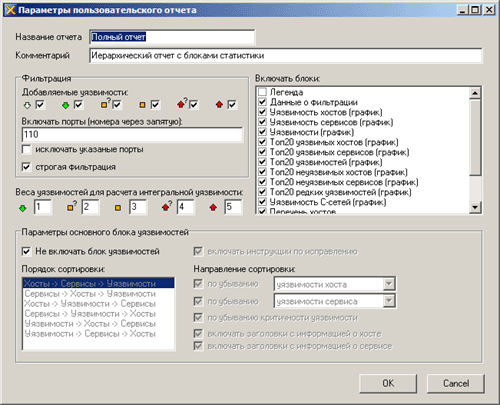

Настройки пользовательского отчета

Кнопки Новый шаблон... и Изменить... вызывают один и тот же диалог Параметры пользовательского отчета:

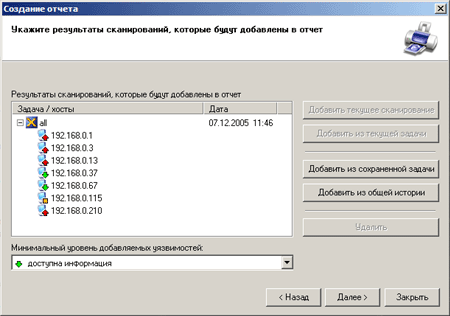

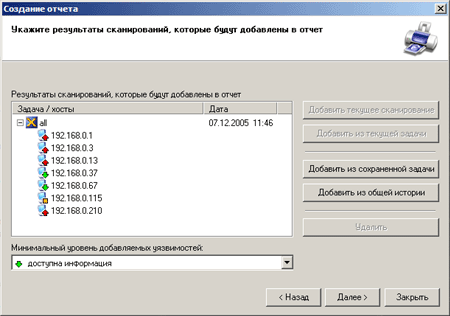

Шаг 2. Выбор данных для отчета

Здесь мы можем выбрать задачи, которые требуется включить в отчет. В данном случае нам нужно сделать только одно действие — нажать кнопку "Добавить текущее сканирование". После этого все только что просканированные хосты появятся в списке слева. При необходимости можно исключить из списка некоторые хосты (кнопка Удалить). Можно удалить и всю задачу, но в данном случае это не годится, поскольку мы останемся без отчета.

Нажимаем кнопку Далее для запуска процедуры генерации отчета. Она может занимать некоторое время (как правило, несколько секунд), в течение которого мы видим окошко, отображающее степень завершенности процесса.

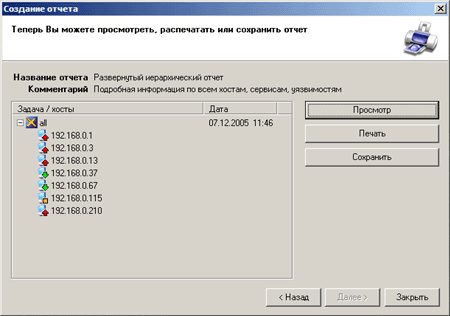

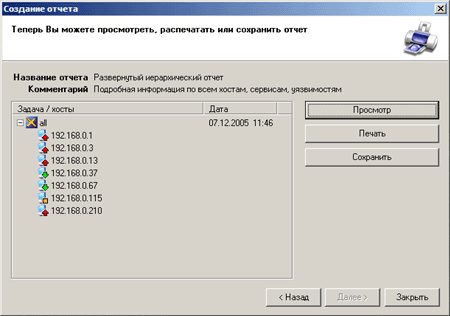

Шаг 3. Отчет готов

Когда процесс генерации отчета завершился, мы оказываемся на третьем шаге Мастера создания отчета:

Этот диалог предоставляет нам три основных возможности. Кнопка Просмотреть открывает сгенерированный отчет в той программе, которая установлена у вас по умолчанию для соответствующего типа файлов. Кнопка Печать вызывает функцию печати документа. При этом также используется внешняя программа, обрабатывающая соответствующий формат файлов при печати. Как правило, для HTML-файлов и XML-файлов автоматически используется Интернет-броузер, для RTF-файлов MS Word (если он установлен на компьютере) — в этих случаях все проходит гладко. Если это не так, например, вы создали отчет в формате RTF на компьютере, где нет MS Word, то всегда имеющийся в системе WordPad (в силу своей функциональной ограниченности) может не совсем корректно обрабатывать получившийся RTF-отчет, и тогда лучше будет сохранить отчет и перенести его на другой компьютер, где есть подходящая программа — для RTF-формата я рекомендую именно MS Word.

По кнопке Сохранить открывается соответствующий диалог, при этом вам предлагается сохранить отчет в специально созданный при установке XSpider каталог. Вы, конечно, можете выбрать и другой, хотя это менее удобно и может привести к путанице. При сохранении HTML-отчета XSpider создает для каждого отчета в выбранном каталоге отдельный подкаталог с указанным вами именем, где лежат все необходимые файлы (тексты и картинки). В исходном же каталоге создается только ярлык (shortcut) для HTML-отчета. Такой подход позволяет не загромождать основной каталог отчетов лишними файлами. Отчеты других форматов просто сохраняются в указанный каталог в виде одного файла.

Задание 5

Проанализируйте полученный результат сканирования.

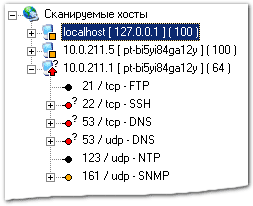

Анализ результатов в окне XSpider

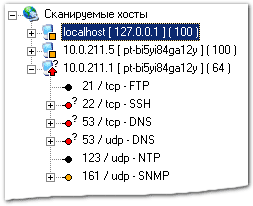

Вся информация о результатах сканирования доступна уже с основной закладки главного окна — Сканирование. Все хосты, порты и уязвимости показываются в списке слева (так называемое, "дерево сканирования"), а в правой части отображается информация по выбранному вами пункту.

Уже беглый взгляд на дерево сканирования позволяет оценить степень уязвимости проверенных хостов благодаря различным иконкам, которыми отображаются просканированные хосты, порты и обнаруженные уязвимости.

Общее правило простое — если много "красного" - это плохо, много желтого — уже не так плохо, много зеленого - практически нормально. Но лучше всего, если цветных значков вообще нет — это означает полное отсутствие всяких возможностей собрать информацию о хосте, который выглядит со стороны, как "черный ящик".

Структура отчета

Общая логика отчета основана на постепенном углублении в детали. Благодаря этому один и тот же отчет могут читать люди, имеющие разные цели: от общего ознакомления с ситуацией до детального анализа отдельных уязвимостей. Те, кому не нужны подробности, могут просто прекратить чтение, начиная с определенного места. Несмотря на это, в XSpider предусмотрены три типа отчета разной степени подробности.

На приведенной ниже схеме представлена структура отчета:

Первая секция с самой общей информацией присутствует всегда (даже в отчетах демо-версии). Вторая секция имеется только в более коротких вариантах отчета (в предположении, что специалисту, работающему с конкретными уязвимостями, картинки со статистикой нужны в последнюю очередь). Третья секция содержит полный перечень обнаруженных уязвимостей для каждого хоста, уязвимости сгруппированы по сервисам. Последняя четвертая секция самая техническая и содержит подробную информацию по каждому сервису, за которой следует описание всех его уязвимостей и путей борьбы с ними.

При значительном числе хостов отчет может быть довольно длинным (если обнаружено много уязвимостей). Если вы работаете с отчетом на компьютере, то навигацию по нему упрощает то, что он весь "прошит" ссылками, позволяющими двигаться как "вглубь", так и "наверх". Например, если вы в секции 3 нажимаете на сервис или уязвимость, то попадаете в соответствующее место секции 4, откуда легко можете попасть обратно в секцию 3, нажав на адрес хоста. И так далее, и тому подобное.

Задание 6

Скачайте и установите программу Shadow Security Scanner

https://www.softportal.com/get-7-shadow-security-scanner.html

Задание 7

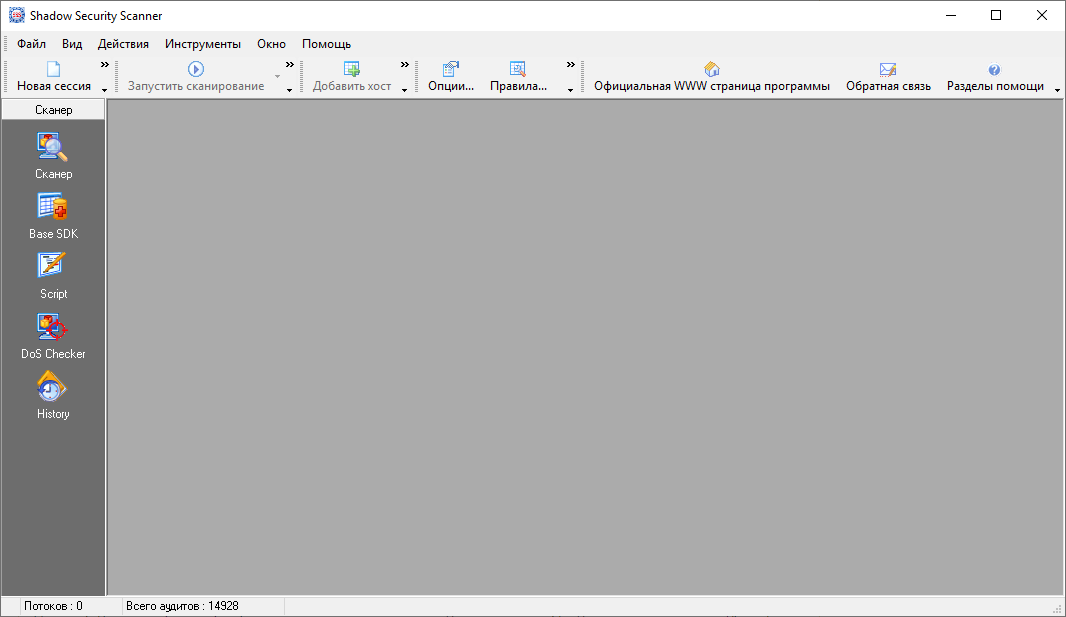

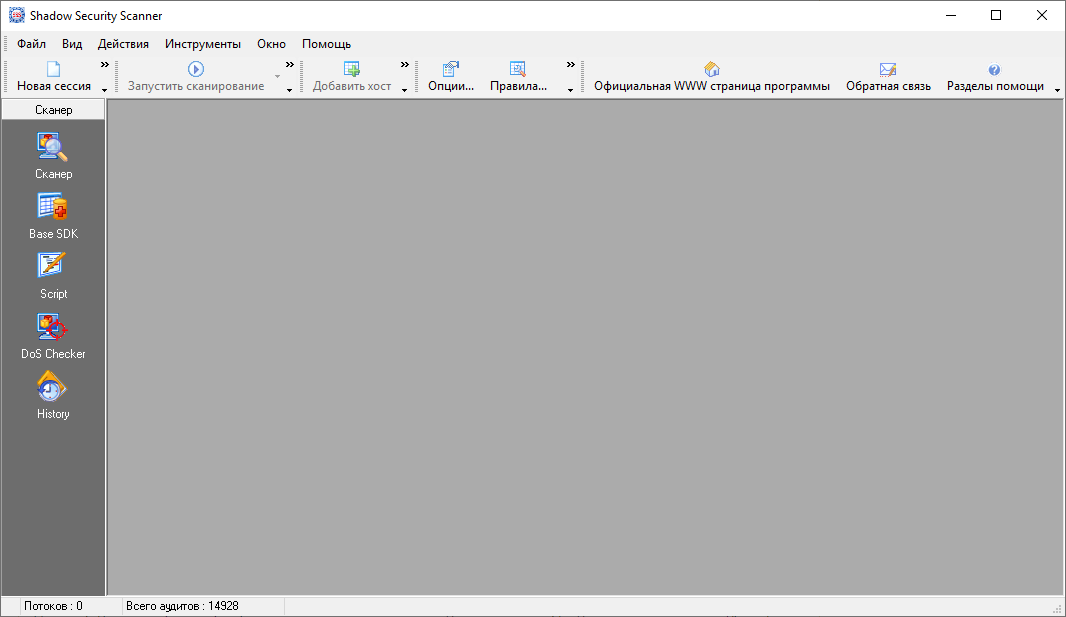

Запустите программу Shadow Security Scanner от имени администратора.

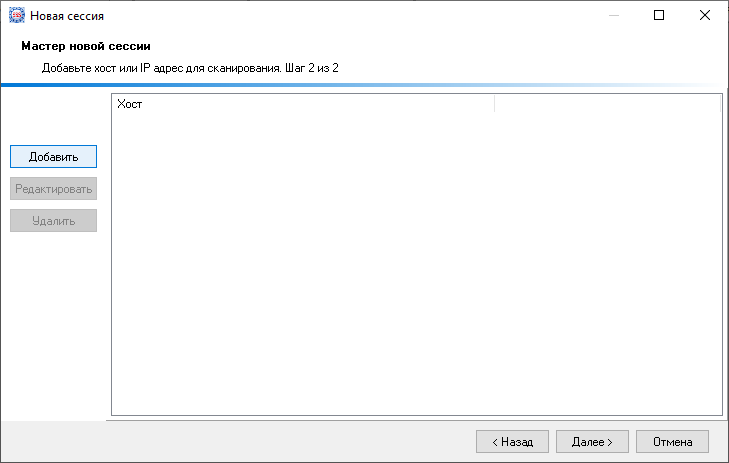

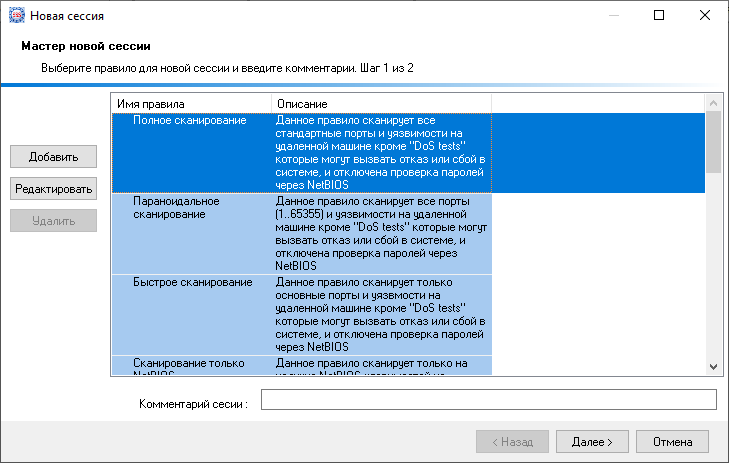

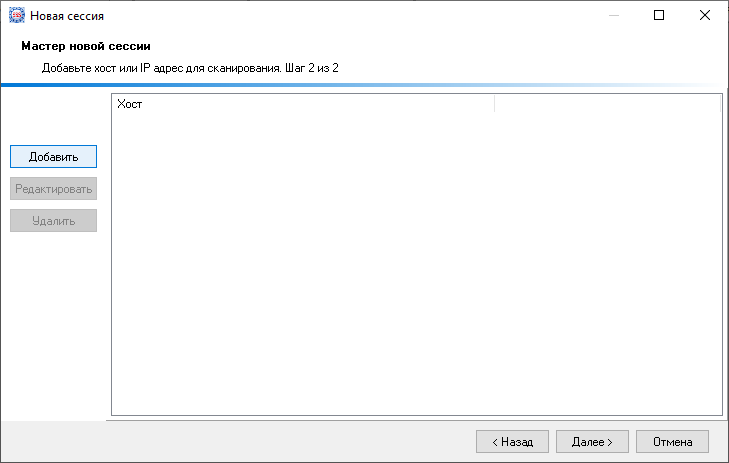

В открывшемся окне выберите Новая сессия

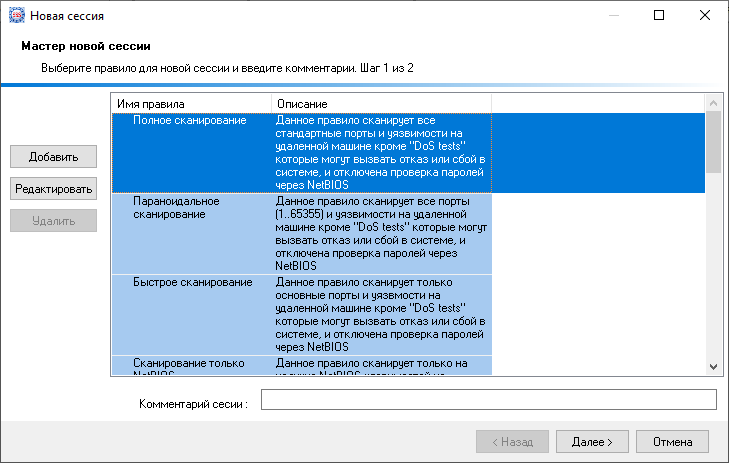

К определению проверяемых параметров надо относиться достаточно внимательно. Например, проведение на работающей в штатном режиме информационной системе имитации атак на отказ в обслуживании (DoS tests) может привести к сбою в работе системы, что зачастую недопустимо. Другой пример - сканирование всех TCP и UDP портов (а не только "стандартных") приведет к большим затратам времени, но позволит выявить запушенные службы, использующие нестандартные порты

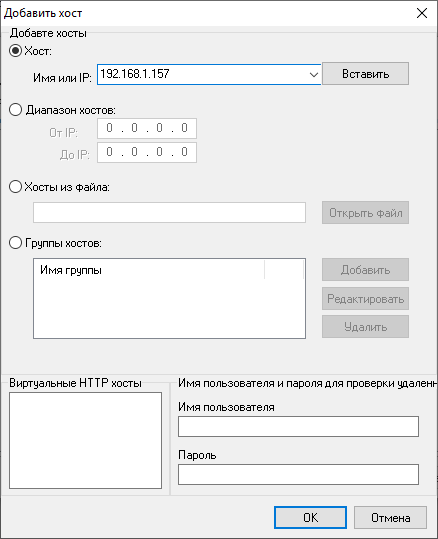

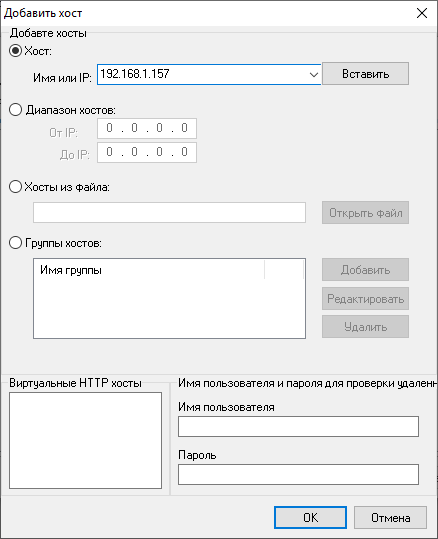

Выберите Параноидальное сканирование. На следующем шаге добавьте IP-адрес хоста для сканирования.

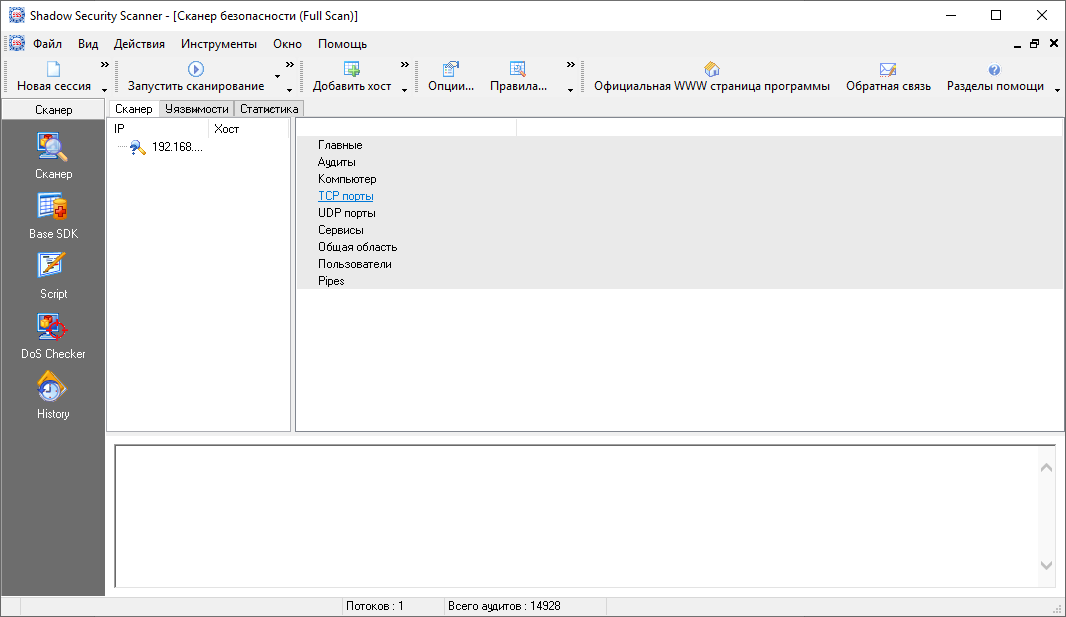

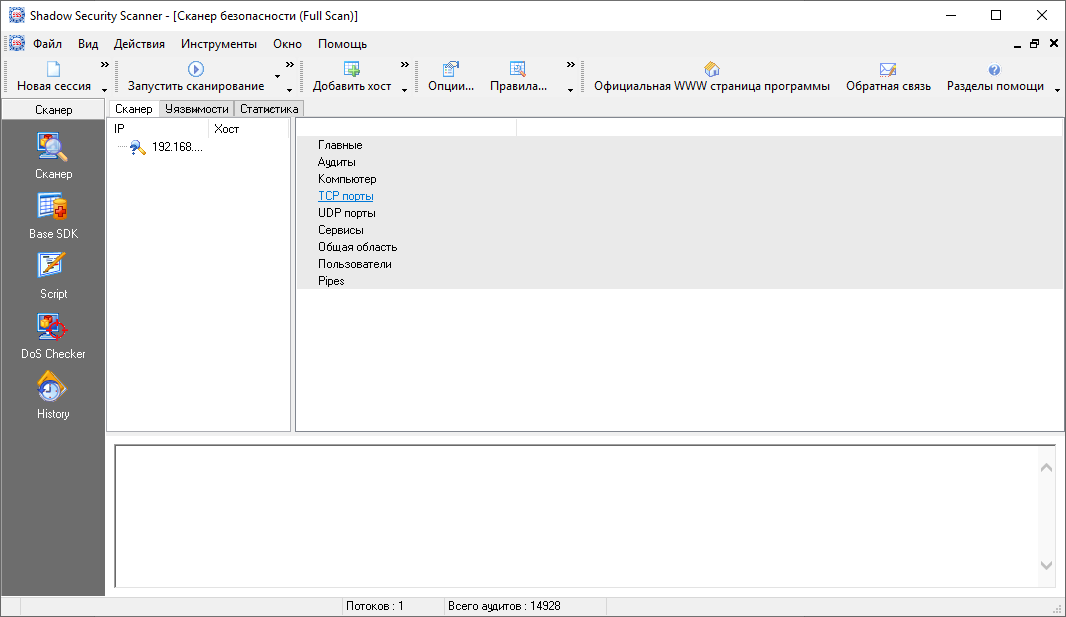

Когда параметры сессии определены, проверка запускается кнопкой "Запустить сканирование".

Результаты проверки позволяют получить достаточно полную информацию об узлах сети. Приводится информация об обнаруженных уязвимостях и степени их критичности, даются ссылки позволяющие найти более подробную информацию и исправления. Ссылки приводятся как на материалы компании-разработчика, так на описания уязвимостей в специализированных каталогах - CVE и bugtraq.

К сожалению, опция формирования отчетов в бесплатной версии программы недоступна. Поэтому, при выполнении лабораторной, эту работу придется делать вручную, перенося описания через буфер из окна программы, например, в тестовый редактор Word.

Перечислите и охарактеризуйте стандартные правила, определяющие параметры сессии сканирования.

Проведите сканирование указанных преподавателем компьютеров в учебной лаборатории. При сканировании надо учитывать, что часть имеющихся уязвимостей может быть закрыта путем использования встроенного межсетевого экрана (брандмауэра Windows)

Опишите результаты проверки - полученные данные о компьютере и сетевых службах, наиболее серьезные из обнаруженных уязвимостей и пути их устранения. Охарактеризуйте уровень безопасности проверенных компьютеров.

Контрольные вопросы

Что такое сканер безопасности?

Приведите примеры сканеров безопасности.

Какие виды сканеров уязвимости можно выделить?

При помощи каких двух два основных механизмов сканер проверяет наличие уязвимости?

Опишите этапы сканирования.

обо стоит упомянуть эвристические алгоритмы, использующиеся в XSpider. Он не только занимается простым перебором уязвимостей из базы, но и выполняет дополнительный анализ по ходу работы, исходя из особенностей текущей ситуации. Благодаря этому,XSpiderможет иногда обнаружить специфическую уязвимость, информация о которой еще не была опубликована.

обо стоит упомянуть эвристические алгоритмы, использующиеся в XSpider. Он не только занимается простым перебором уязвимостей из базы, но и выполняет дополнительный анализ по ходу работы, исходя из особенностей текущей ситуации. Благодаря этому,XSpiderможет иногда обнаружить специфическую уязвимость, информация о которой еще не была опубликована.