Компьютерная безопасность

Защита информации

ЕАДК, преподаватель Неверова И.Ю.

Что такое информация?

Три принципа

- Целостность данных

- Конфиденциальность информации

- Доступность информации для всех авторизованных пользователей

Основные цели защиты информации

- Обеспечение физической целостности;

- Предупреждение несанкционированного получения;

- Предупреждение несанкционированной модификации;

- Предупреждение несанкционированного копирования;

- Хищение носителей информации (дисков, распечаток и т.д.);

- Чтение или фотографирование информации с экрана;

- Программный несанкционированный доступ к информации.

выбор пароля защиты информации

Пароль – конкретно выбранное засекреченное слово или засекреченная строка символов

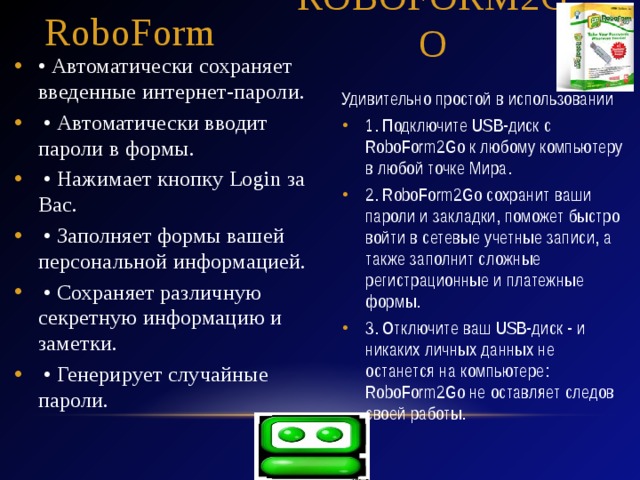

RoboForm

RoboForm2GO

- • Автоматически сохраняет введенные интернет-пароли.

- • Автоматически вводит пароли в формы.

- • Нажимает кнопку Login за Вас.

- • Заполняет формы вашей персональной информацией.

- • Сохраняет различную секретную информацию и заметки.

- • Генерирует случайные пароли.

Удивительно простой в использовании

- 1. Подключите USB-диск с RoboForm2Go к любому компьютеру в любой точке Мира.

- 2. RoboForm2Go сохранит ваши пароли и закладки, поможет быстро войти в сетевые учетные записи, а также заполнит сложные регистрационные и платежные формы.

- 3. Отключите ваш USB-диск - и никаких личных данных не останется на компьютере: RoboForm2Go не оставляет следов своей работы.

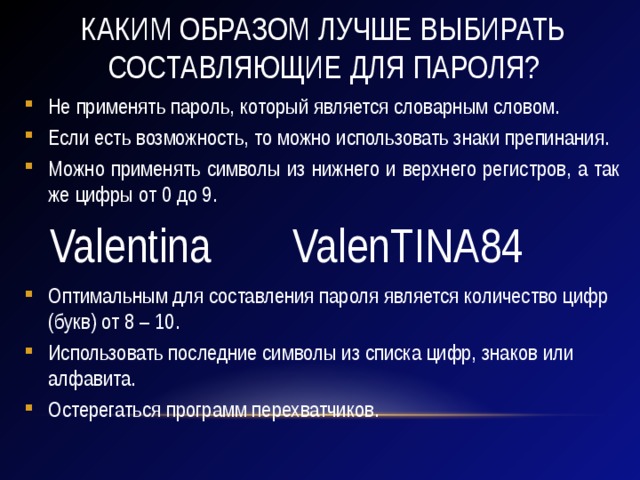

Каким образом лучше выбирать составляющие для пароля?

- Не применять пароль, который является словарным словом.

- Если есть возможность, то можно использовать знаки препинания.

- Можно применять символы из нижнего и верхнего регистров, а так же цифры от 0 до 9.

- Оптимальным для составления пароля является количество цифр (букв) от 8 – 10.

- Использовать последние символы из списка цифр, знаков или алфавита.

- Остерегаться программ перехватчиков.

Valentina

ValenTINA84

Что такое фишинг?

Фишинг – вид интернет-мошенничества, цель которого – получить идентифицированные данные пользователей.

Фишер – это интернет-мошенник, т.е. взломщик электронных адресов.

«Если не сообщите данные в течении недели, вы будете заблокированы»

«Если хотите обезопасить себя от фишинга, пройдите по этой ссылке и введите свой логин и пароль»

Сухова Светлана Александровна г. Москва МАОУ "СОШ №6" г.о. Троицк

ИСТОРИЯ КОМПЬЮТЕРНОЙ ВИРУСОЛОГИИ

Причины появления и распространения компьютерных вирусов, с одной стороны, скрываются в психологии человеческой личности и её сторон: зависти, мести, тщеславии непризнанных творцов, невозможности конструктивно применить свои способности, с другой стороны, обусловлены отсутствием аппаратных средств защиты и противодействия со стороны операционной системы персонального компьютера.

История возникновения компьютерных вирусов связана с идеей создания самовоспроизводящихся программ.

В 1949 году американский учёный венгерского происхождения Джон Фон Нейман разработал математическую теорию создания самовоспроизводящихся программ , чисто из научного и человеческого любопытства. Но это была первая теория создания компьютерных вирусов, которая вызвала весьма ограниченный интерес у научного общества.

В 1950 году, на основе теории Фон Неймана, математики, работающие в исследовательском подразделении корпорации Bell Telephone Laboratories, придумали игру «Дарвин» . Игра предполагала присутствие в памяти ЭВМ супервизора, определявшего правила и порядок борьбы между собой программ соперников. Смысл игры заключался в удалении всех копий программы противника и захвате поля битвы. Эти программы в течение игры отбирали друг у друга память компьютера, и выигрывал тот игрок, программа которого захватывала больше памяти. Это были предтечи вирусов .

В конце 1960-х годов появляются первые вирусы . В ряде случаев это были ошибки в программах , приводившие к тому, что программы копировали сами себя, засоряя жёсткий диск, что снижало их продуктивность.

Первый настоящий вирус, написанный программистом для развлечения, был вирус «Pervading Animal» и заразил только один компьютер, на котором и был создан.

В начале 1970-х годов была создана саморазмножающаяся программа «The Creeper» для компьютерной сети ARPANET . Эта программа путешествовала по сети, напоминая о своём существовании сообщением: «I’m the Creeper, catch me if you can». Для уничтожения данной программы бала создана первая антивирусная программа «Reaper» , которая тоже путешествовала по сети и уничтожала все встречающиеся экземпляры «The Creeper».

Вирусные программы

- Способность к саморазмножению;

- Высокая скорость распространения;

- Избирательность в заражении системы;

- Трудность борьбы с вирусами в связи с появлением постоянно новых сигнатур

Компьютерный вирус -

Это программа, которая может создавать свои копии и внедрять их в файлы, загрузочные секторы дисков, сети. При этом копии сохраняют возможность дальнейшего распространения. Часто вирусы обладают разрушительным действием.

Компьютерный вирус – это программа, которая при запуске способна распространяться без участия человека и выполнять вредоносные действия!

Как называет себя человек, который «пишет» вирусы?

ВИРЬМЕЙКЕР

Принцип действия вируса

- Вирусная программа попадает в компьютер и заражает их. Программа, внутри которой находится вирус, называется зараженной . Когда такая программа начинает работу, то сначала управление получает вирус. Вирус находит и заражает другие программы, а также выполняет какие-либо вредоносные действия.

Способы заражения

Способы заражения

- запустить зараженный файл; загрузить компьютер с зараженной дискеты или диска; при автозапуске CD(DVD)-диска или флэш-диска; открыть зараженный документ с макросами ( Word или ; Excel) открыть сообщение e-mail с вирусом; открыть Web -страницу с вирусом; разрешить установить активное содержимое на Web- странице.

- запустить зараженный файл;

- загрузить компьютер с зараженной дискеты или диска;

- при автозапуске CD(DVD)-диска или флэш-диска;

- открыть зараженный документ с макросами ( Word или ; Excel)

- открыть сообщение e-mail с вирусом;

- открыть Web -страницу с вирусом;

- разрешить установить активное содержимое на Web- странице.

Пути проникновения вирусов:

- Глобальная сеть Internet

- Электронная почта

- Локальная сеть

- Компьютеры «общего назначения»

- Пиратское программное обеспечение

- Съемные носители

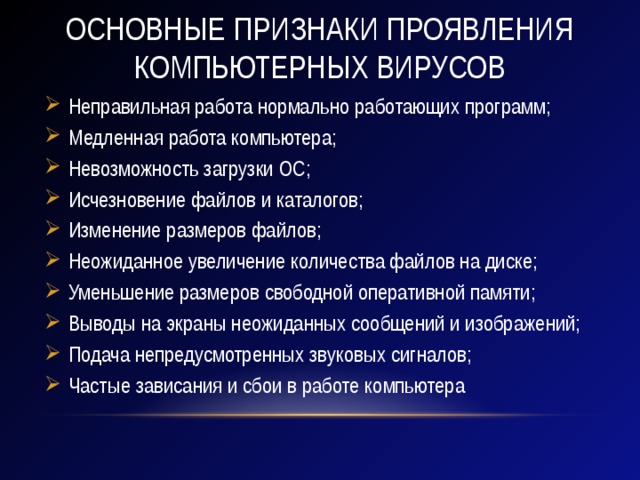

Основные признаки проявления компьютерных вирусов

- Неправильная работа нормально работающих программ;

- Медленная работа компьютера;

- Невозможность загрузки ОС;

- Исчезновение файлов и каталогов;

- Изменение размеров файлов;

- Неожиданное увеличение количества файлов на диске;

- Уменьшение размеров свободной оперативной памяти;

- Выводы на экраны неожиданных сообщений и изображений;

- Подача непредусмотренных звуковых сигналов;

- Частые зависания и сбои в работе компьютера

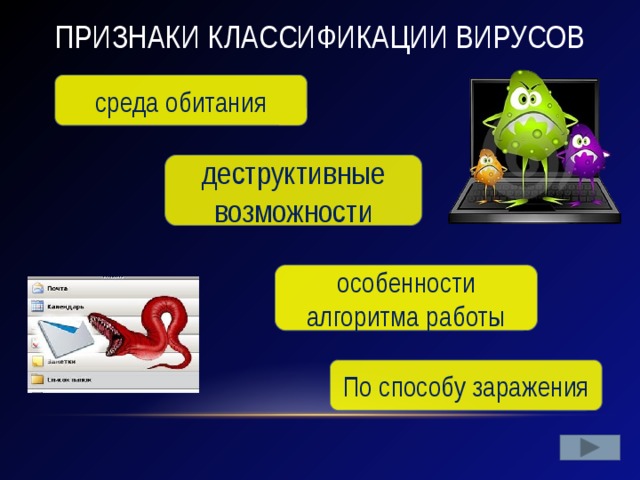

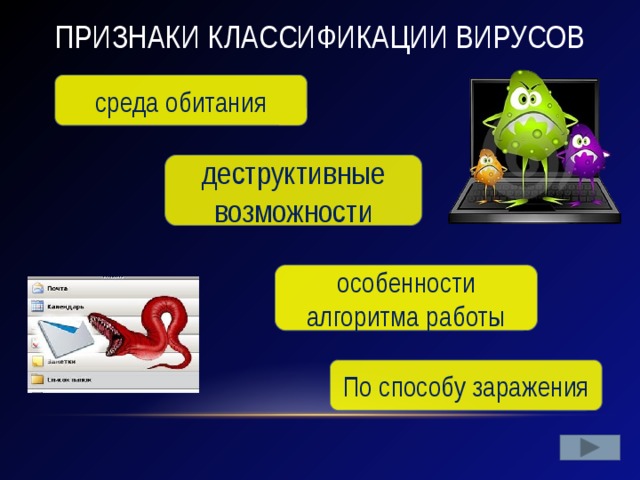

Признаки классификации вирусов

среда обитания

деструктивные возможности

особенности алгоритма работы

По способу заражения

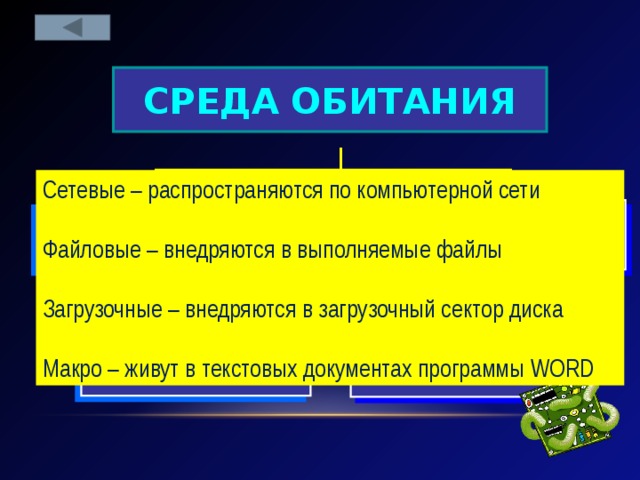

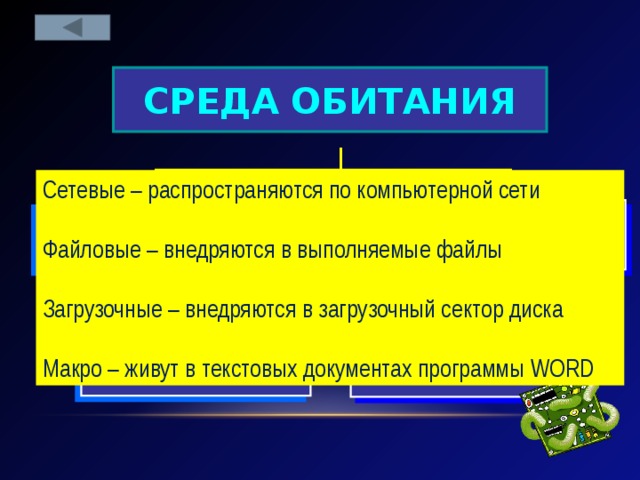

СРЕДА ОБИТАНИЯ

Сетевые – распространяются по компьютерной сети

Файловые – внедряются в выполняемые файлы

Загрузочные – внедряются в загрузочный сектор диска

Макро – живут в текстовых документах программы WORD

файловые

загрузочные

макро

сетевые

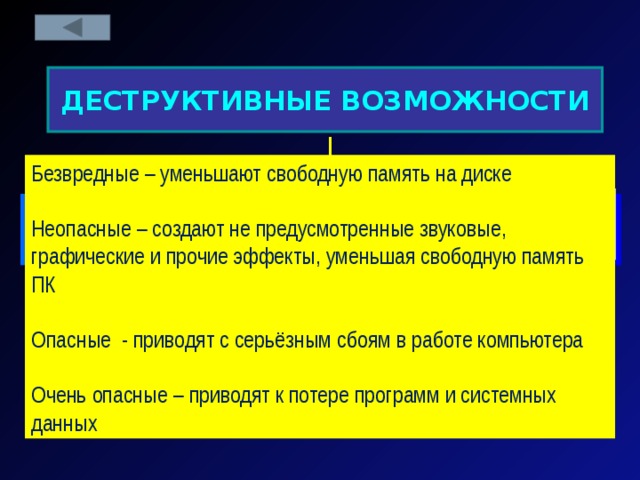

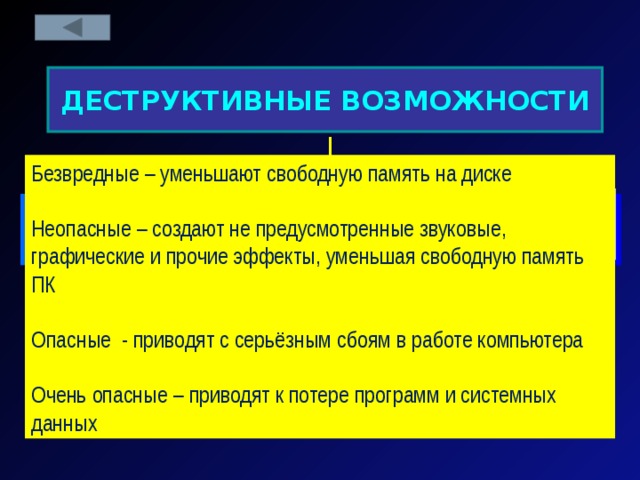

ДЕСТРУКТИВНЫЕ ВОЗМОЖНОСТИ

Безвредные – уменьшают свободную память на диске

Неопасные – создают не предусмотренные звуковые, графические и прочие эффекты, уменьшая свободную память ПК

Опасные - приводят с серьёзным сбоям в работе компьютера

Очень опасные – приводят к потере программ и системных данных

неопасные

безвредные

опасные

очень опасные

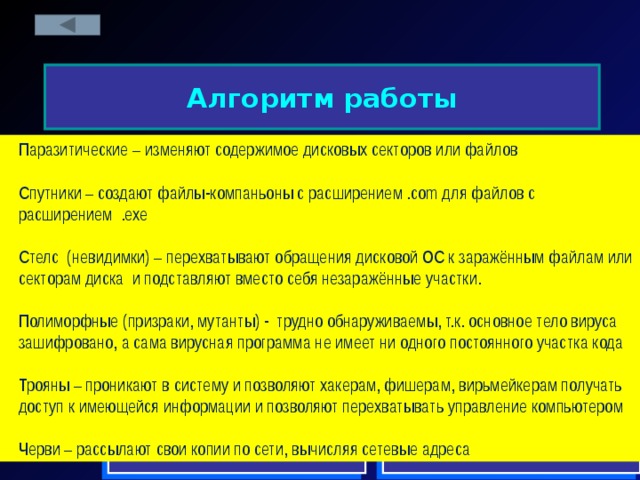

Алгоритм работы

Паразитические – изменяют содержимое дисковых секторов или файлов

Спутники – создают файлы-компаньоны с расширением .com для файлов с расширением .exe

Стелс (невидимки) – перехватывают обращения дисковой ОС к заражённым файлам или секторам диска и подставляют вместо себя незаражённые участки.

Полиморфные (призраки, мутанты) - трудно обнаруживаемы, т.к. основное тело вируса зашифровано, а сама вирусная программа не имеет ни одного постоянного участка кода

Трояны – проникают в систему и позволяют хакерам, фишерам, вирьмейкерам получать доступ к имеющейся информации и позволяют перехватывать управление компьютером

Черви – рассылают свои копии по сети, вычисляя сетевые адреса

Паразитические

Стелс

(невидимка)

Полиморфные

(мутанты)

Спутники

(компаньоны)

Черви

Трояны

Способ заражения среды обитания

Резидентные – находятся в памяти компьютера и активны до его выключения

Нерезидентные – являются активными ограниченное время и не заражают память компьютера

резидентные

нерезидентные

Бомба

Черви

Троянский конь

Шпионы

Стелс-вирусы (вирусы-мутанты)

Обманывают антивирусные программы и в результате остаются незамеченными. Тем не менее, существует простой способ отключить механизм маскировки стелс-вирусов. Достаточно загрузить компьютер с не зараженной системной дискеты или диска.

Черви (worm)

Это вирусы , которые распространяются в компьютерной сети во вложенных в почтовое сообщение файлах.

."Троянский конь" – нормальная по внешнему виду программа, несущая в себе защитный блок, вызывающий неприятные последствия в случае неоговоренных в контракте действий пользователя. Как правило, применяется многими компаниями для защиты авторских прав и начинает работать после нескольких копирований основной программы без особого сигнала – пароля

.

Разновидности троянских программ

- "Трояны почтовики" - троянские программы, позволяющие их хозяину вытаскивать с вашего компьютера необходимую информацию с последующей передачей по электронной почте.

- "Трояны насмешки" - эти Трояны не наносят вашему компьютеру вреда, но могут периодически выводить сообщения, что ущерб уже причинен или может быть причинен при определенных обстоятельствах.

Как бороться с Троянами?

- При выходе в глобальную сеть, постарайтесь использовать только проверенные ресурсы, если вам лично это сложно, установите на свой компьютер удобный браузер, который будет вас уведомлять о посещении нежелательных сайтов.

- Не скачивайте сомнительное программное обеспечение, которое якобы поможет вам во много раз увеличить ресурсы вашего компьютера. Также постарайтесь на сайтах не нажимать сомнительных картинок, потому как Троян может использовать автозагрузку, в результате чего быстро и надежно проникнет в ваш компьютер. Когда получаете письмо от неизвестного адресата, обратите ваше внимание на расширение приложенных файлов. Если оно типа:*.bat,*.vbs,*.scr,*.exe, то совершенно не стоит скачивать эти приложения, они могут быть заражены или попросту являются вирусом Трояном.

"Бомба" – разновидность «Троянского коня», рассчитанная на уничтожение базы данных. Классическим примером является "ROKVIDEO", синтезирующая на мониторе персонального компьютера портрет рок-звезды Мадонны и одновременно стирающая с жесткого диска большую часть информации. Имеется еще одна разновидность "Бомбы" – "Мина замедленного действия" – она начинает работать по разрушению лишь после того, как заразит несколько системных файлов.

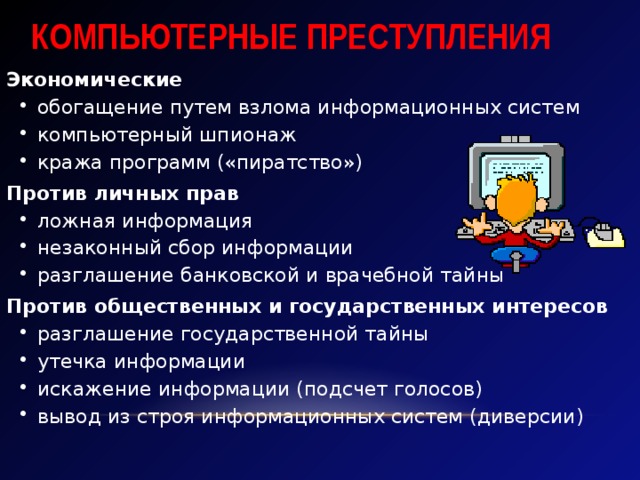

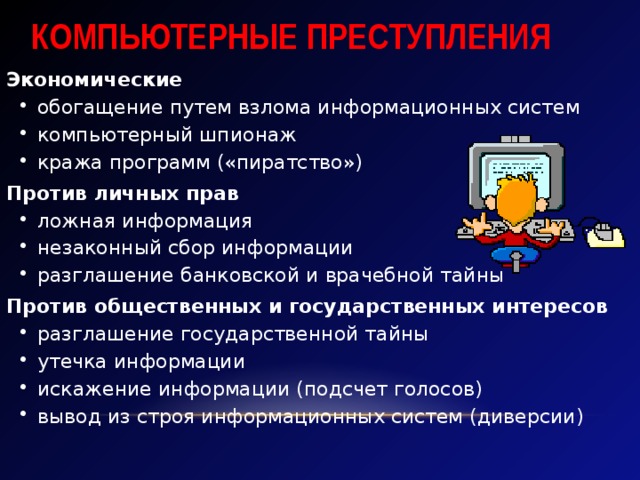

Компьютерные преступления

Экономические

- обогащение путем взлома информационных систем компьютерный шпионаж кража программ («пиратство»)

- обогащение путем взлома информационных систем

- компьютерный шпионаж

- кража программ («пиратство»)

Против личных прав

- ложная информация незаконный сбор информации разглашение банковской и врачебной тайны

- ложная информация

- незаконный сбор информации

- разглашение банковской и врачебной тайны

Против общественных и государственных интересов

- разглашение государственной тайны утечка информации искажение информации (подсчет голосов) вывод из строя информационных систем (диверсии)

- разглашение государственной тайны

- утечка информации

- искажение информации (подсчет голосов)

- вывод из строя информационных систем (диверсии)

Компьютерные преступления

– это нарушение чужих прав и интересов в отношении автоматизированных систем обработки данных, совершенное во вред подлежащим правовой охране правам и интересам физических и юридических лиц, общества и государства (личным правам и неприкосновенности частной сферы, имущественным правам и интересам, общественной и государственной безопасности и конституционному строю).

ЗАКОН РФ О ПРЕСТУПЛЕНИЯХ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

Уголовный кодекс РФ (УК РФ) от 13.06.1996 N 63-ФЗ

Глава 28.

ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

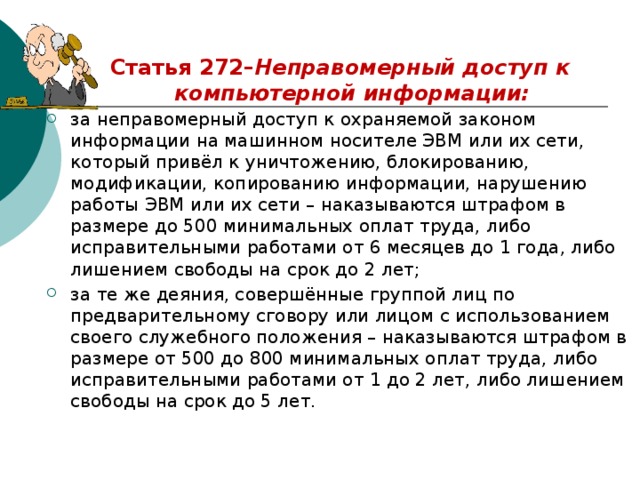

Статья 272– Неправомерный доступ к компьютерной информации:

- за неправомерный доступ к охраняемой законом информации на машинном носителе ЭВМ или их сети, который привёл к уничтожению, блокированию, модификации, копированию информации, нарушению работы ЭВМ или их сети – наказываются штрафом в размере до 500 минимальных оплат труда, либо исправительными работами от 6 месяцев до 1 года, либо лишением свободы на срок до 2 лет;

- за те же деяния, совершённые группой лиц по предварительному сговору или лицом с использованием своего служебного положения – наказываются штрафом в размере от 500 до 800 минимальных оплат труда, либо исправительными работами от 1 до 2 лет, либо лишением свободы на срок до 5 лет.

Статья 273 – Создание, использование и распространение вредоносных программ для ЭВМ :

- за создание программ для ЭВМ заведомо приводящих к уничтожению, блокированию, модификации, копированию информации и нарушению работы ЭВМ или их сети – наказываются лишением свободы на срок до 3 лет со штрафом в размере до 500 минимальных оплат труда;

- за те же деяния, повлекшие к более тяжким последствиям – лишение свободы на срок от 3 до 7 лет.

Статья 274 – Нарушение правил эксплуатации ЭВМ или их сети:

- за нарушение правил эксплуатации ЭВМ или их сети лицом, имеющим доступ к ЭВМ и повлекшее уничтожение, блокирование, модификацию информации – наказывается лишением права занимать определённые должности или заниматься определённой деятельностью на срок до 5 лет, либо исправительными работами на срок до 200 часов, либо ограничением свободы на срок до 2 лет;

- за то же деяние, повлекшее более тяжкие последствия – лишение свободы на срок до 4 лет.

Антивирусная программа

Программа, позволяющая выявлять вирусы, лечить зараженные файлы и диски, обнаруживать и предотвращать подозрительные действия.

- Сканеры, ревизоры

- Блокировщики

- Иммунизаторы

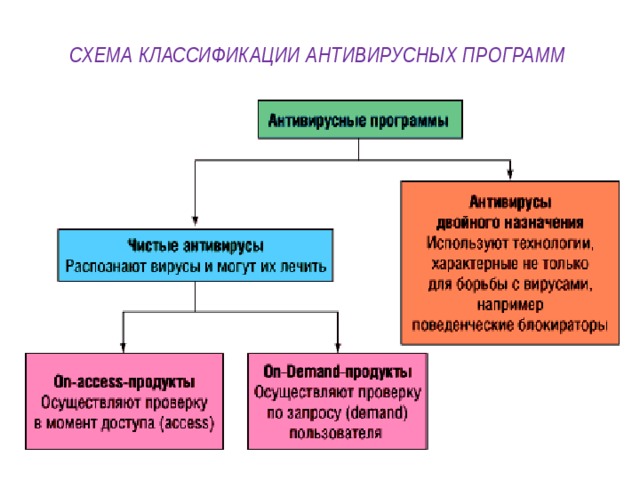

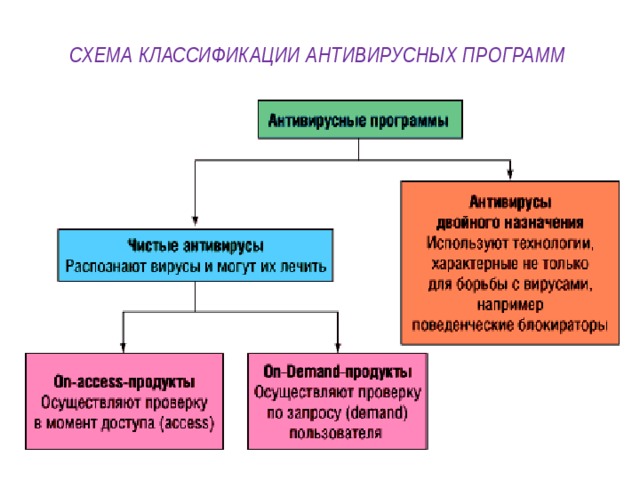

Схема классификации антивирусных программ

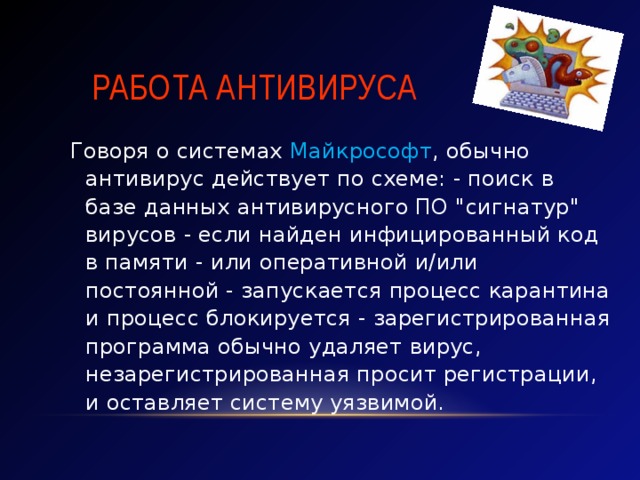

Работа антивируса

Говоря о системах Майкрософт , обычно антивирус действует по схеме: - поиск в базе данных антивирусного ПО "сигнатур" вирусов - если найден инфицированный код в памяти - или оперативной и/или постоянной - запускается процесс карантина и процесс блокируется - зарегистрированная программа обычно удаляет вирус, незарегистрированная просит регистрации, и оставляет систему уязвимой.

Классификация антивирусных программ.

Программы - детекторы

Детекторы осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти и в файлах, и при обнаружении выдают соответствующее сообщение.

Недостаток: они могут находить только те вирусы, которые известны разработчикам таких программ, из-за постоянного появления новых вирусов быстро устаревают. ) - Scan, Aidstest (фирмы McAfee Associates), AVSP, Norton Antivirus (Antivirus Software Protection ф. диалог-МГУ), MSAV (Microsoft Antivirus для MS-DOS).

Программы – доктора (фаги)

Фаги ищут вирусы в оперативной памяти и уничтожают их, а затем удаляют из файла тело программы-вируса и возвращают файлы в исходное состояние.

Среди фагов выделяют полифаги (программы – доктора), которые предназначены для уничтожения большого количества вирусов.

Недостаток: из-за постоянного появления новых вирусов быстро устаревают, и требуется регулярное обновление версий.

Doctor Web Д.Н. Лозинского), (ф. диалог-МГУ), Касперского, Panda Platinum 7.0, AntiVir (ф. Avira), Nod 32

Игорь Анатольевич Данилов

( 22 апреля 1964 , Ленинград ) — известный российский программист, автор популярного антивируса Dr.Web , технический директор и основатель компании «Доктор Веб».

Программы - ревизоры

Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражён вирусом, а затем периодически после загрузки операционной системы или по желанию пользователя сравнивают текущее состояние с исходным состоянием. Обнаруженные изменения выводятся на экран монитора.

При сравнении проверяются: длина файла, код циклического контроля суммы файлов, дата и время модификации файлов, атрибуты файлов.

Достоинства: Это самые надёжные средства защиты. Эти программы имеют развитые алгоритмы и могут обнаружить даже стелс – вирусы; могут очистить изменения версии проверяемой программы от изменений, внесённых вирусом.

ADinf (фирмы Диалог-Наука)

Сухова Светлана Александровна г. Москва МАОУ "СОШ №6" г.о. Троицк

Программы – фильтры (сторожа)

Это небольшие резидентные программы, предназначенные для обнаружения подозрительных действий, характерных для вирусов, при работе компьютера.

Проверяемые действия :

- Попытки коррекции файлов с расширениями .com, .exe

- Изменение атрибутов фалов

- Прямая запись на диск по абсолютному адресу

- Запись в загрузочные сектора диска

- Загрузка резидентной программы

При попытке, какой либо программы произвести выше указанные действия, «сторож» посылает сообщение пользователю и предлагает запретить или разрешить соответствующее действие.

Достоинства : способны обнаружить вирус на самой ранней стадии его существования до размножения. Недостатки :

- не «лечат» файлы и диски;

- их «назойливость» при выдаче предупреждений;

- возможны конфликты с другим программным обеспечением.

Vsafe (входит в состав пакета утилит MS DOS), AVG и Avast Home Edition (ф. Grisoft), Faervol

Программы – вакцины (иммунизаторы)

Это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программы-доктора. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их как заражённые и не будет в них внедряться.

Недостатки : Вакцинация возможна только от известных вирусов. Иногда другие программы не воспринимают модифицированные программы и возникают затруднения в их совместимости при работе.

Своевременное обнаружение заражённых вирусами файлов и дисков, полное уничтожение вирусов на каждом компьютере позволяют избежать распространения эпидемии на другие компьютеры!

Это интересно

Слово Hacker (хакер) в переводе с английского языка означает:

- Программист, которому изучение тонких и неочевидных возможностей системы доставляет огромное удовольствие, в отличие от большинства программистов, которые в своей работе обходятся минимально необходимыми знаниями,

- Программист-фанатик или просто программист, которому практическое программирование доставляет несравненно большее удовольствие.

Место рождения хакеров – Массачусетский технологический институт (МТИ). В начале так называли не в меру проказничающих студентов.

- Человек, способный понять и оценить работу хакера (зачастую, абсолютно бесполезную с точки здравого смысла ).

- Программист, умеющий работать очень быстро Специалист по компьютерной системе (задаче) или программист, часто использующий эту систему (задачу) в своей работе, например, Unix-Hacker.

- Эксперт или фанат в любой области, например, астрономии.

- Человек, которому решение сложных задач доставляет огромное удовольствие; тот, кто любит действовать в обход общепринятых правил.

- Человек, готовый всюду совать свой нос в поисках защищенной информации (парольный хакер).

Эмблема хакеров — предложена в октябре 2003

года Эриком Рэймондом как символ отношения к хакерской культуре. На эмблеме изображён «планёр» ( англ. glider ) — одна из фигур игры « Жизнь ».

Спасибо за внимание

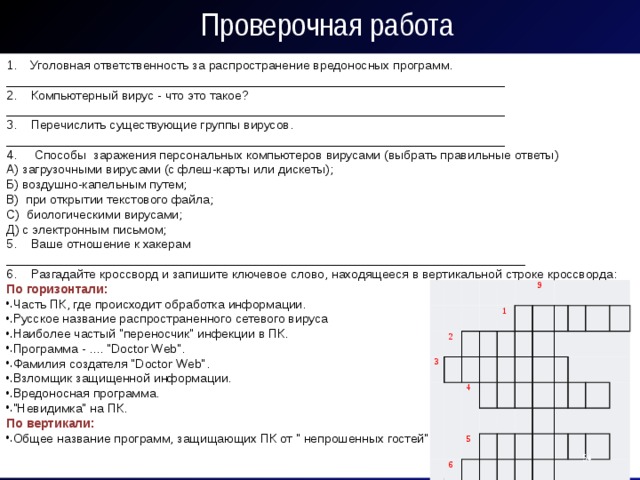

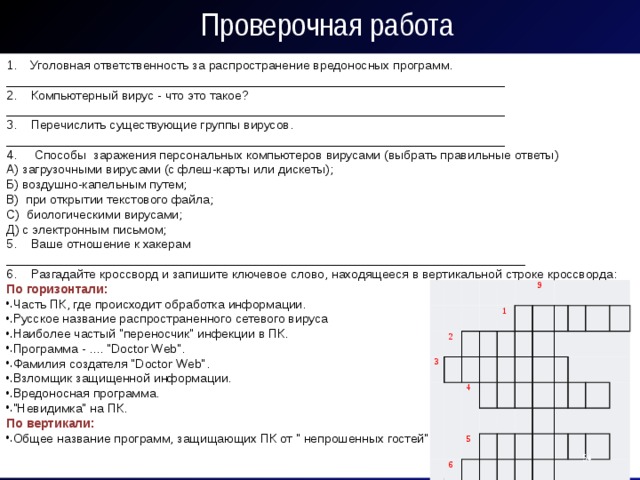

Проверочная работа

- Уголовная ответственность за распространение вредоносных программ.

________________________________________________________________________

2. Компьютерный вирус - что это такое?

________________________________________________________________________

3. Перечислить существующие группы вирусов.

________________________________________________________________________

4. Способы заражения персональных компьютеров вирусами (выбрать правильные ответы)

А) загрузочными вирусами (с флеш-карты или дискеты);

Б) воздушно-капельным путем;

В) при открытии текстового файла;

С) биологическими вирусами;

Д) с электронным письмом;

5. Ваше отношение к хакерам

___________________________________________________________________________

6. Разгадайте кроссворд и запишите ключевое слово, находящееся в вертикальной строке кроссворда:

По горизонтали:

- Часть ПК, где происходит обработка информации.

- Русское название распространенного сетевого вируса

- Наиболее частый "переносчик" инфекции в ПК.

- Программа - .... "Doctor Web".

- Фамилия создателя "Doctor Web".

- Взломщик защищенной информации.

- Вредоносная программа.

- "Невидимка" на ПК.

По вертикали:

- Общее название программ, защищающих ПК от " непрошенных гостей".

3

2

1

9

4

5

6

7

8