МКОУ «Днепровская СШ»

ЯЗЫК

ДЛЯ ПОСВЯЩЕННЫХ

Выполнил: Глазунов Михаил,

ученик 9 класса

Руководитель: Роженкова. Л. В.

с. Днепровское

2018год

Цель работы

изучить основные способы тайнописи и показать в каких областях

современной жизни используют криптографию

Задачи проекта

1. Изучить историю криптографии;

2. Познакомиться с разными видами шифров;

3. Рассмотреть способы шифрования, применяющие математику.

Гипотеза

Можно найти математические закономерности в создании шифров, а также их разгадывании .

Анкета

(5-9 класс)

1)Как вы считаете, существует ли необходимость в защите информации?

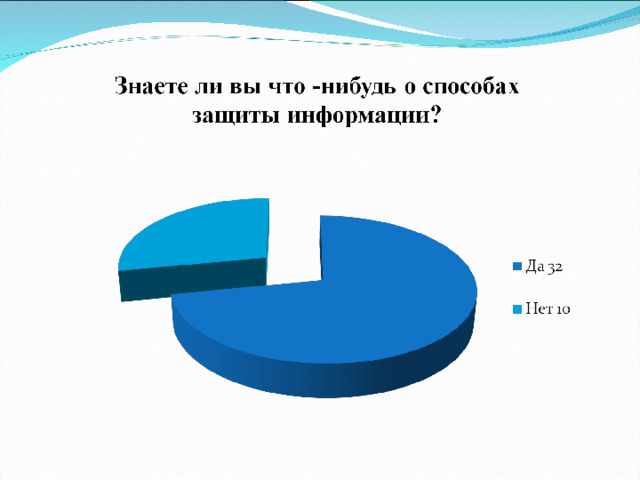

2)Знаете ли вы что-нибудь о способах защиты информации?

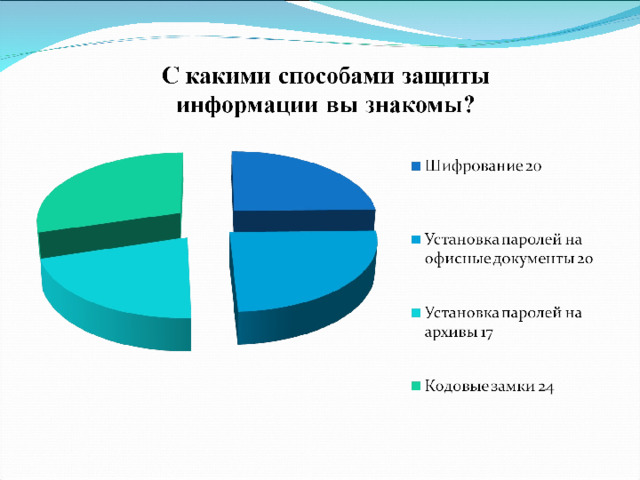

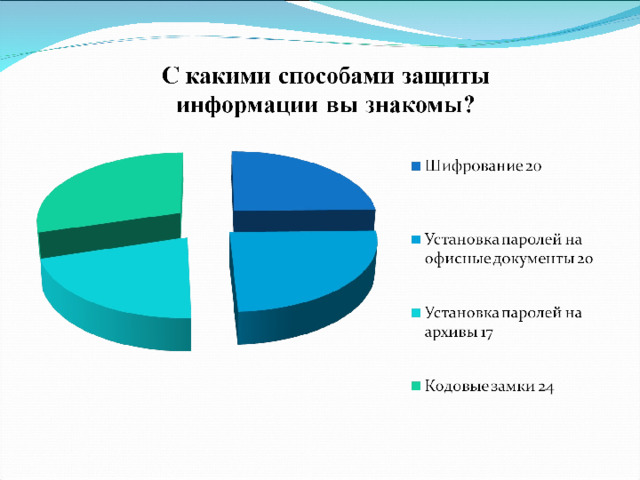

3)С какими способами защиты информации вы знакомы?

4)Какие методы шифрования вам знакомы?

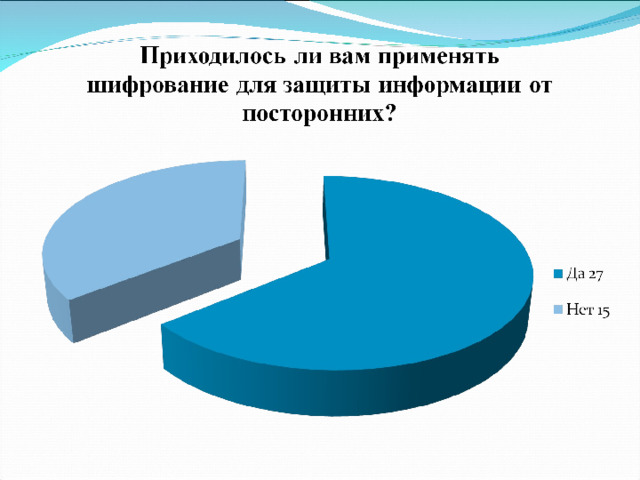

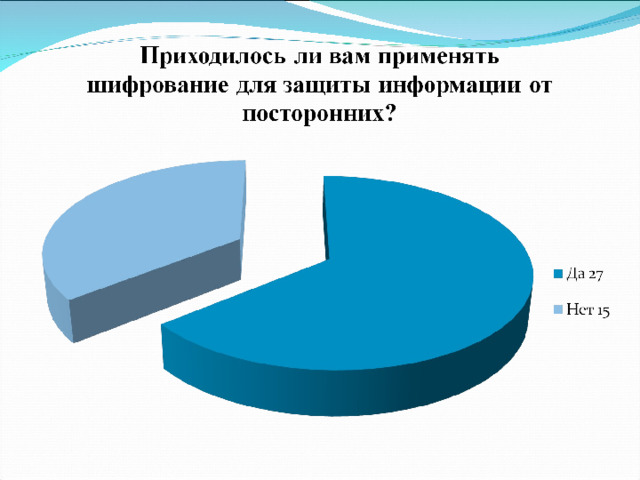

5)Приходилось ли вам применять шифрование для защиты информации от посторонних

6)Хотели бы вы узнать что-нибудь, новое о способах защиты информации?

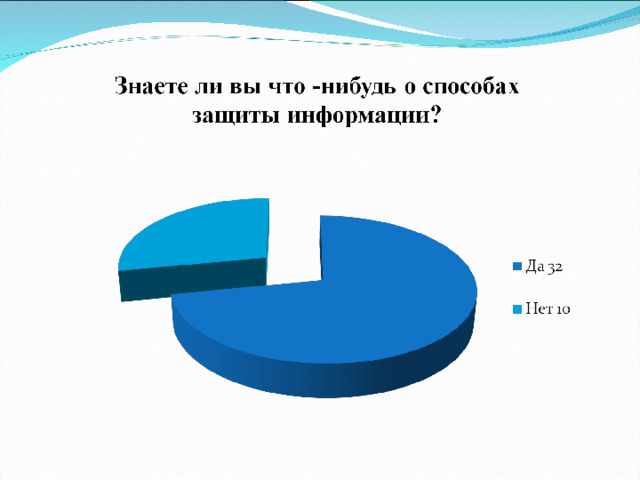

Исходя из полученной информации, я решил более подробно рассмотреть вопрос о защите информации

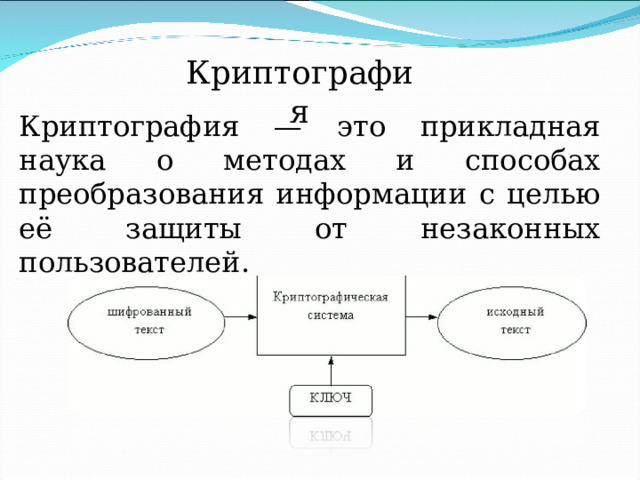

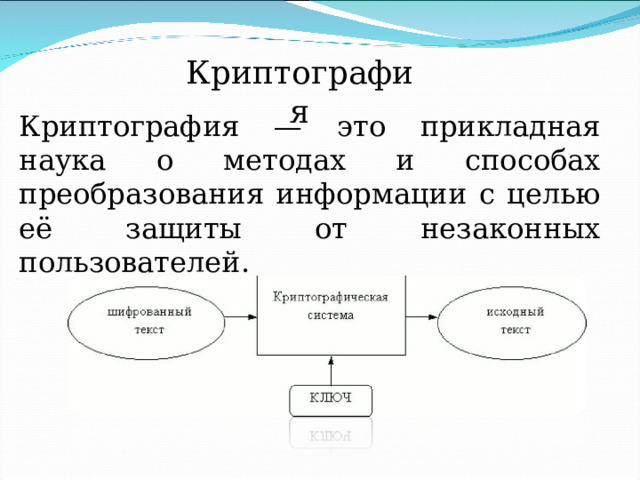

Криптография

Криптография — это прикладная наука о методах и способах преобразования информации с целью её защиты от незаконных пользователей.

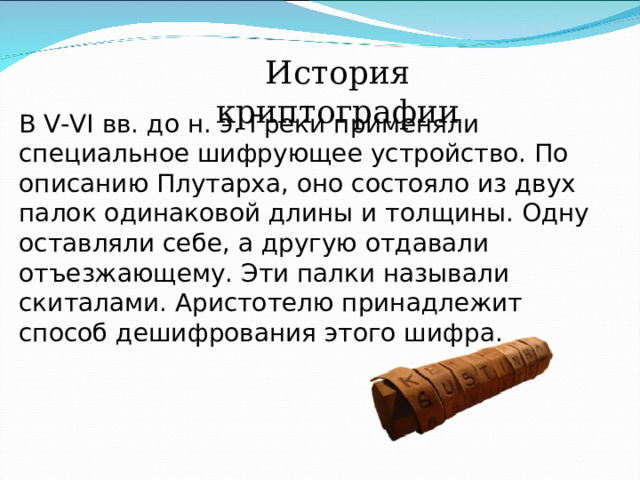

История криптографии

В V - VI вв. до н. э. Греки применяли специальное шифрующее устройство. По описанию Плутарха, оно состояло из двух палок одинаковой длины и толщины. Одну оставляли себе, а другую отдавали отъезжающему. Эти палки называли скиталами. Аристотелю принадлежит способ дешифрования этого шифра.

История криптографии

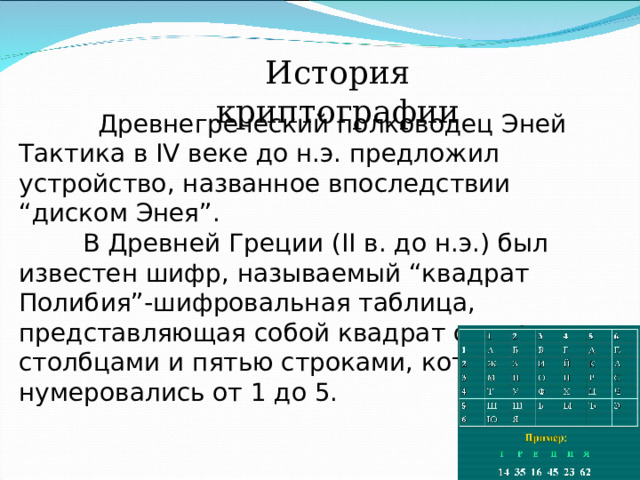

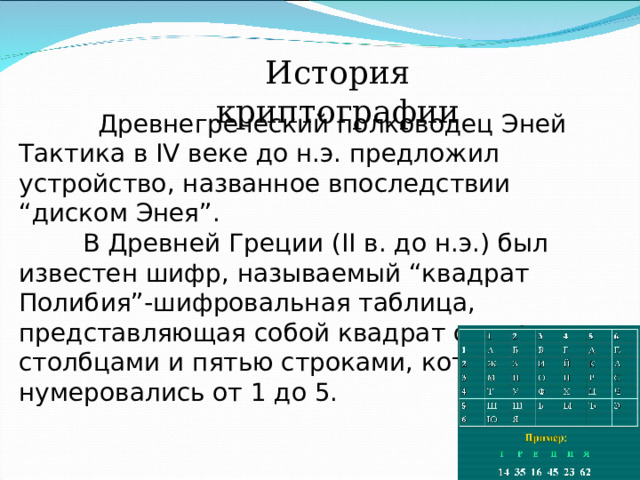

Древнегреческий полководец Эней Тактика в IV веке до н.э. предложил устройство, названное впоследствии “диском Энея”.

В Древней Греции (II в. до н.э.) был известен шифр, называемый “квадрат Полибия”-шифровальная таблица, представляющая собой квадрат с пятью столбцами и пятью строками, которые нумеровались от 1 до 5.

История криптографии

В период расцвета арабских государств ( VIII век н.э.) криптография получила новое развитие. В 855 году появилась "Книга о большом стремлении человека разгадать загадки древней письменности", в которой приводится описание систем шифров. В 1412 году была издана 14-томная энциклопедия, составителем которой являлся Шехаб аль-Кашканди.

История криптографии

Во время Наполеоновских войн использовались различные способы защиты информации: книжные шифры, шифры простой замены, в том числе и шифры типа «масонский ключ», который был переименован в «алфавит Наполеона».

История криптографии

События 1917 года привели к почти полной ликвидации криптографических служб России. Почти все квалифицированные криптографы и криптоаналитики оказались на стороне «белых». В мае 1921 года был создан Спецотдел по криптографии (восьмой спецотдел).

История криптографии

До XX века криптография имела дело только с языковедческими образцами, теперь в криптографии активно используются математика.

С распространением компьютерных технологий характер информационных взаимодействий усложнился, и наряду с классической задачей защиты передаваемых текстовых сообщений, возникли новые, например, подпись под электронным документом и вручение электронного документа "под расписку".

Основные способы тайнописи

1. Применение чужих, малоизвестных или специально созданных алфавитов.

2. Написание слов в обратном порядке - от конца к началу, часто направление письма изменяется с каждой строкой : первая пишется справа налево, вторая – слева направо, третья – справа налево и т.д. Такая система записи называется «бустрофедон» .

Основные способы тайнописи

3. Запись текста в виде некоторой фигуры , например спирали. 4. Размещение букв шифрованной надписи в определенном условном порядке между другими буквами 5 . Липограмма – способ письма с опущением гласных букв

6. Замена одних букв другими по их месту в алфавите.

Основные способы тайнописи

7. Употребление специальных шаблонов по примеру греческих скитал.

8 . Замена букв условными знаками или цифрами, или группами букв

9 . Простая перестановка , для которой ключом служит размер таблицы.

10. Азбука Морзе

11. Шифр «Двоичный код»

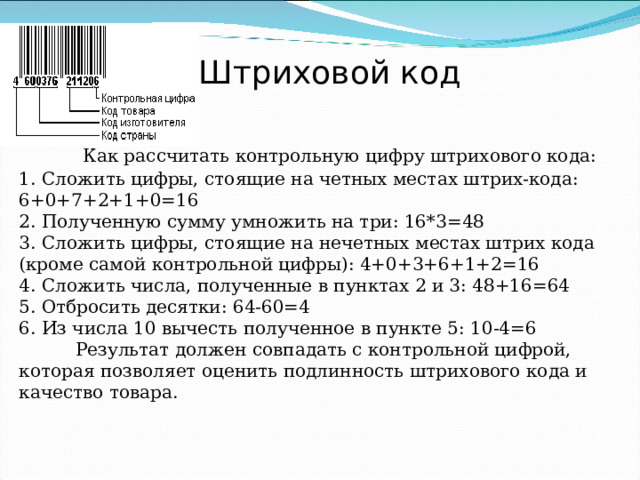

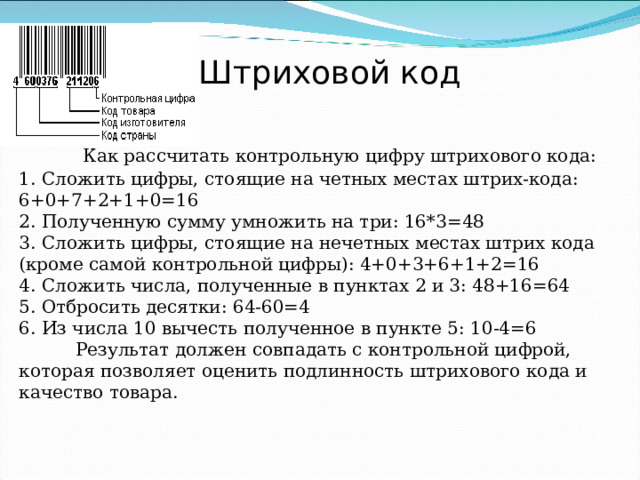

Штриховой код

Как рассчитать контрольную цифру штрихового кода: 1. Сложить цифры, стоящие на четных местах штрих-кода: 6+0+7+2+1+0=16 2. Полученную сумму умножить на три: 16*3=48 3. Сложить цифры, стоящие на нечетных местах штрих кода (кроме самой контрольной цифры): 4+0+3+6+1+2=16 4. Сложить числа, полученные в пунктах 2 и 3: 48+16=64 5. Отбросить десятки: 64-60=4 6. Из числа 10 вычесть полученное в пункте 5: 10-4=6 Результат должен совпадать с контрольной цифрой, которая позволяет оценить подлинность штрихового кода и качество товара.

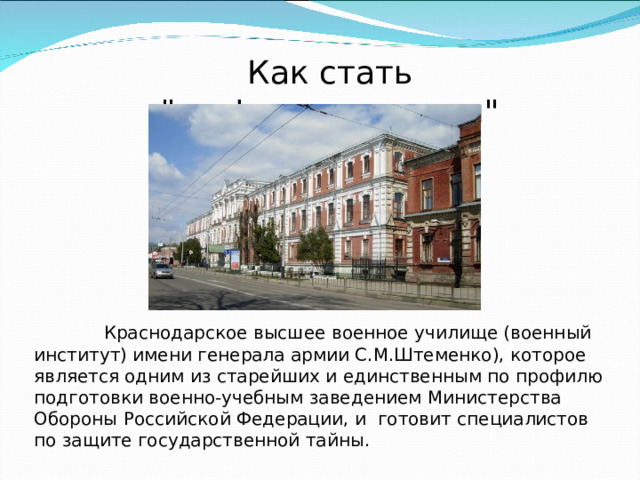

Как стать "шифровальщиком"

Краснодарское высшее военное училище (военный институт) имени генерала армии С.М.Штеменко), которое является одним из старейших и единственным по профилю подготовки военно-учебным заведением Министерства Обороны Российской Федерации, и готовит специалистов по защите государственной тайны.

Шифр Цезаря

Шифр Цезаря ,называется так потому, что он использовался Юлием Цезарем. Шифр состоит на самом деле из 33 различных шифров по одной на каждую букву алфавита. «ROT1» является лишь одним из этих шифров. Человек должен был знать, какой шифр Цезаря использовать для того, чтобы расшифровать сообщение, данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надежную защиту тайны сообщений.

Заключение

Подводя итоги исследованию, можно сказать, что цель работы достигнута и получены следующие результаты:

- систематизированы знания научных источников по истории криптографии;

- расширены знания о существующих способах защиты данных и о преимуществах криптографической защиты информации;

- составлены авторские шифры.

Заключение

Изучив историю криптографии и проведя опрос, я считаю, что эта наука востребована в наше время и все более будет востребована в будущем. В современном мире без кодирования не может обойтись ни банки, ни организации, ни государства. С развитием технологий информация переходит в электронный вид, поэтому за компьютерной безопасностью будущее.

Литература

- http://www.technofresh.ru/technology/appearance/cryptography-1.html

- http://www.osp.ru/os/2002/07-08/181699/

- http://www.elitarium.ru/2004/07/22/page,1,istorija_vozniknovenija_kriptografii.html

- http :// any - book . org / download /25262. htm

- http://www.cryptocom.ru/articles/crypto.html