© 2025, Катина Нина Владимировна 47 0

СДЕЛАЙТЕ СВОИ УРОКИ ЕЩЁ ЭФФЕКТИВНЕЕ, А ЖИЗНЬ СВОБОДНЕЕ

Благодаря готовым учебным материалам для работы в классе и дистанционно

Скидки до 50 % на комплекты

только до

Готовые ключевые этапы урока всегда будут у вас под рукой

Организационный момент

Проверка знаний

Объяснение материала

Закрепление изученного

Итоги урока

Методическая разработка

Практические работы по информатике

Просмотр содержимого документа

«Методическая разработка»

ЛАБОРАТОРНО - ПРАКТИЧЕСКИЕ РАБОТЫ

ПО ДИСЦИПЛИНЕ «ИНФОРМАТИКА»

ЛАБОРАТОРНО- ПРАКТИЧЕСКАЯ РАБОТА №1

Тема: Принципы работы компьютеров и компьютерных систем. Архитектура фон Неймана. Автоматическое выполнение программы процессором. Оперативная, постоянная и долговременная память. Обмен данными с помощью шин.

Цель: Изучить принципы работы компьютеров и компьютерных систем. Архитектуру фон Неймана.

Выполнение работы:

Теоретическая часть

Современную обработку информации невозможно представить без такого устройства, как компьютер. Его следует рассматривать, как совокупность двух составляющих:

аппаратной части (hardware);

программной части (software, soft).

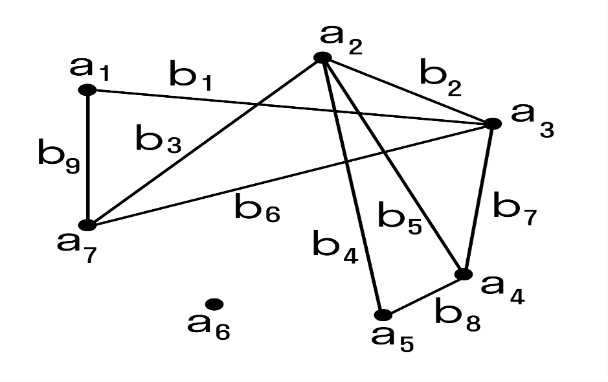

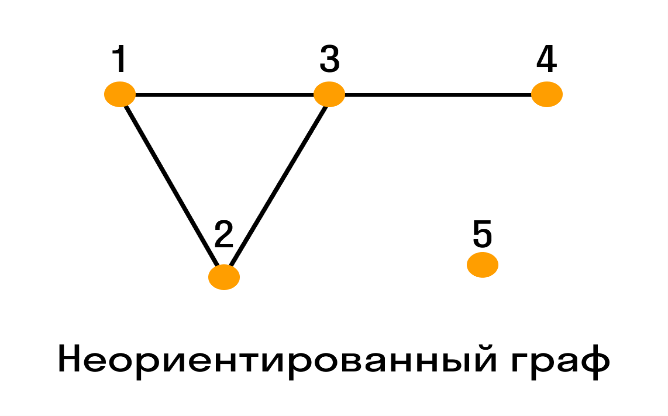

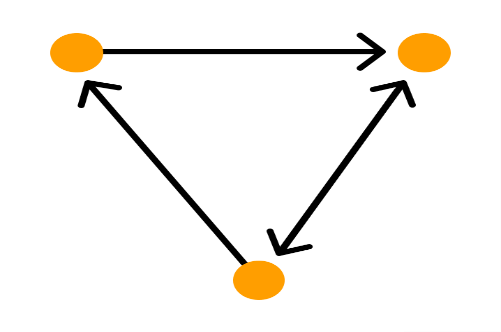

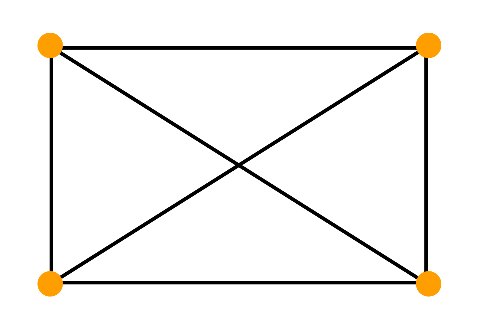

Также аппаратную часть иногда называют «железо». Архитектура компьютера – это его устройство и принципы взаимодействия его основных элементов – логических узлов, среди которых основными являются процессор, внутренняя память (основная и оперативная), внешняя память и устройства ввода-вывода информации (периферийные) (Рис. 1).

Рис. 1. Условная модель структуры архитектуры ЭВМ (Источник)

Принципы фон Неймана

Принципы, лежащие в основе архитектуры ЭВМ, были сформулированы в 1945 году Джоном фон Нейманом, который развил идеи Чарльза Беббиджа, представлявшего работу компьютера как работу совокупности устройств: обработки, управления, памяти, ввода-вывода.

Принципы фон Неймана.

1. Принцип однородности памяти. Над командами можно выполнять такие же действия, как и над данными.

2. Принцип адресуемости памяти. Основная память структурно состоит из пронумерованных ячеек; процессору в произвольный момент времени доступна любая ячейка. Отсюда следует возможность давать имена областям памяти, так чтобы к хранящимся в них значениям можно было бы впоследствии обращаться или менять их в процессе выполнения программы с использованием присвоенных имен.

3. Принцип последовательного программного управления. Предполагает, что программа состоит из набора команд, которые выполняются процессором автоматически друг за другом в определенной последовательности.

4. Принцип жесткости архитектуры. Неизменяемость в процессе работы топологии, архитектуры, списка команд.

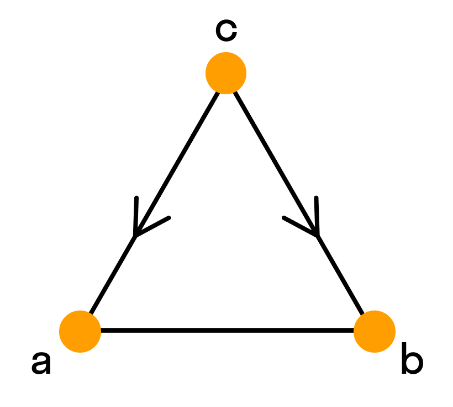

Гарвардская архитектура

Компьютеры, построенные на принципах фон Неймана, имеют классическую архитектуру, но, кроме нее, существуют другие типы архитектуры. Например, Гарвардская. Ее отличительными признаками являются:

хранилище инструкций и хранилище данных представляют собой разные физические устройства;

канал инструкций и канал данных также физически разделены.

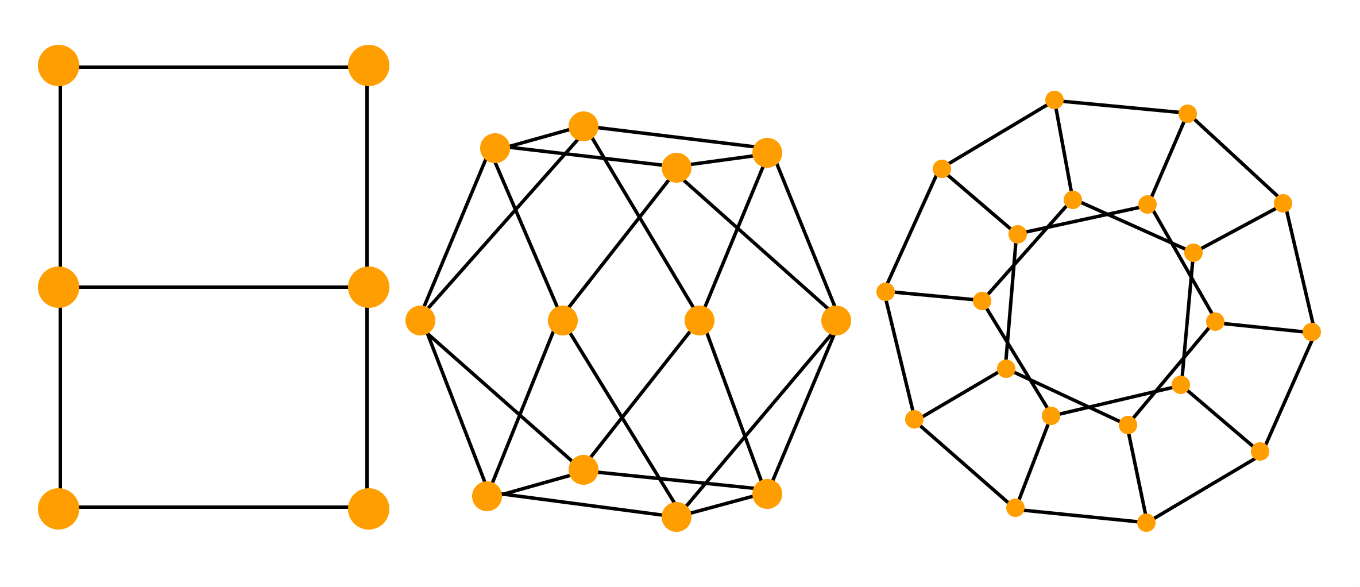

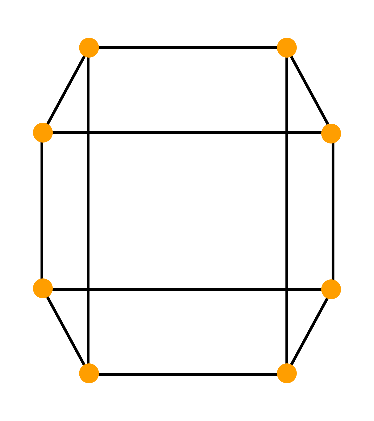

Этапы развития ЭВМ

В истории развития вычислительной техники качественный скачок происходил примерно каждые 10 лет. Такой скачок связывает с появлением нового поколения ЭВМ. Идея делить машины появилась по причине того, что за время короткой истории своего развития компьютерная техника проделала большую эволюцию как в смысле элементной базы (лампы, транзисторы, микросхемы и др.), так и в смысле изменения ее структуры, появления новых возможностей, расширения областей применения и характера использования. Более подробно все этапы развития ЭВМ показаны на Рис. 2. Для того чтобы понять, как и почему одно поколение сменялось другим, необходимо знать смысл таких понятий, как память, быстродействие, степень интеграции и т. д.

Рис. 2. Поколения ЭВМ (Источник)

Среди компьютеров не классической, не фон Неймановской архитектуры, можно выделить так называемые нейрокомпьютеры. В них моделируется работа клеток головного мозга человека, нейронов, а также некоторых отделов нервной системы, способных к обмену сигналами.

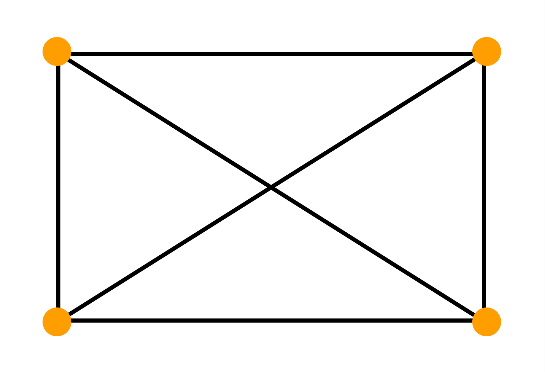

Функции некоторых узлов компьютера

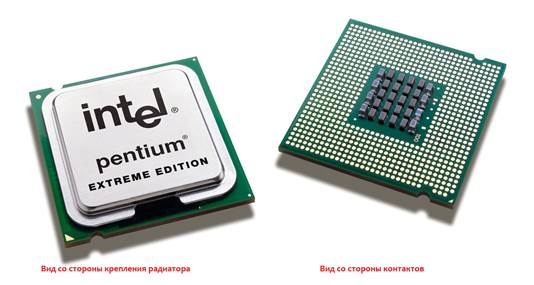

Каждый логический узел компьютера выполняет свои функции. Функции процессора

(Рис. 3):

- обработка данных (выполнение над ними арифметических и логических операций);

- управление всеми остальными устройствами компьютера.

Рис. 3. Центральный процессор компьютера (Источник)

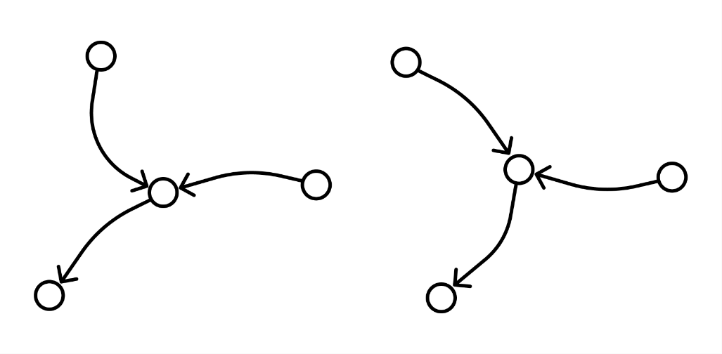

Программа состоит из отдельных команд. Команда включает в себя код операции, адреса операндов (величин, которые участвуют в операции) и адрес результата.

Выполнение команды делится на следующие этапы:

выборку команды;

формирование адреса следующей команды;

декодирование команды;

вычисление адресов операндов;

выборку операндов;

исполнение операции;

формирование признака результата;

запись результата.

Не все из этапов присутствуют при выполнении любой команды (зависит от типа команды), однако этапы выборки, декодирования, формирования адреса следующей команды и исполнения операции имеют место всегда. В определенных ситуациях возможны еще два этапа:

косвенная адресация;

реакция на прерывание.

Оперативная память (Рис. 4) устроена следующим образом:

прием информации от других устройств;

запоминание информации;

передача информации по запросу в другие устройства компьютера.

Рис. 4. ОЗУ (Оперативное запоминающее устройство) компьютера (Источник)

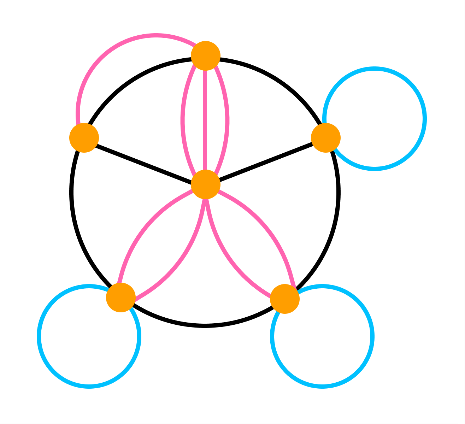

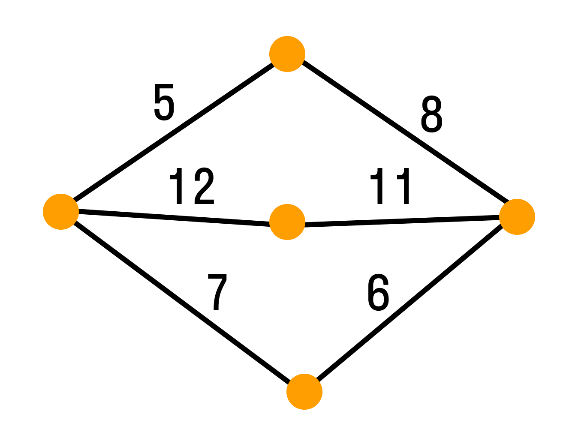

Магистрально-модульный принцип

В основе архитектуры современных ЭВМ лежит магистрально-модульный принцип (Рис. 5). Модульный принцип позволяет комплектовать нужную конфигурацию и производить необходимую модернизацию. Он опирается на шинный принцип обмена информацией между модулями. Системная шина или магистраль компьютера включает в себя несколько шин различного назначения. Магистраль включает в себя три многоразрядные шины: шину данных; шину адреса;шину управления.

Рис. 5. Магистрально-модульный принцип построения ПК

Шина данных используется для передачи различных данных между устройствами компьютера; шина адреса применяется для адресации пересылаемых данных, то есть для определения их местоположения в памяти или в устройствах ввода/вывода; шина управления включает в себя управляющие сигналы, которые служат для временного согласования работы различных устройств компьютера, для определения направления передачи данных, для определения форматов передаваемых данных и т. д.

Такой принцип справедлив для различных компьютеров, которые можно условно разделить на три группы:

стационарные;

компактные (ноутбуки, нетбуки и т. д.);

карманные (смартфоны и пр.).

В системном блоке стационарного компьютера или в корпусе компактного находятся основные логические узлы – это материнская плата с процессором, блок питания, накопители внешней памяти и т. д.

Контрольные вопросы:

Как расшифровывается аббревиатура ЭВМ?

Что подразумевает термин «Архитектура компьютера»?

Кем были сформулированы основные принципы, лежащие в основе архитектуры ЭВМ?

На чем основывается архитектура современных ЭВМ?

Назовите основные функции центрального процессора и оперативной памяти ПК.

Вывод……

ЛАБОРАТОРНО- ПРАКТИЧЕСКАЯ РАБОТА №2

Тема: Системное программное обеспечение. Операционные системы. Утилиты. Драйверы устройств. Инсталляция и деинсталляция программного обеспечения.

Цель: закрепить знания о программном обеспечении. изучить методы работы с программным обеспечением. Научиться инсталлировать и деинсталлировать программы.

Выполнение работы:

Теоретическая часть

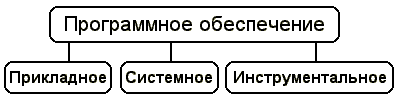

Классификация ПО

Программное обеспечение – это совокупность программ, которые могут выполняться на компьютере данной модели, включая комплект технической и программной документации.

Системное ПО - это совокупность программ для обеспечения работы компьютера. Системные программы предназначены для управления работой вычислительной системы, выполняют различные функции:

Создание операционной среды для других программ

Обеспечение надежной и эффективной работы компьютера и сети

Проведение диагностики и профилактики

Выполнение вспомогательных технологических процессов

Системное ПО подразделяется на базовое и сервисное.

Базовое ПО включает в себя:

операционные системы (ОС);

оболочки;

сетевые операционные системы.

Сервисное ПО включает в себя программы (утилиты):

программы контроля, тестирования и диагностики, которые используются для проверки правильности функционирования устройств компьютера и для обнаружения неисправностей в процессе эксплуатации; указывают причину и место неисправности;

программы-драйверы, которые расширяют возможности операционной системы по управлению устройствами ввода-вывода, оперативной памятью и т.д.; с помощью драйверов возможно подключение к компьютеру новых устройств или нестандартное использование имеющихся;

программы-упаковщики (архиваторы), которые позволяют записывать информацию на дисках более плотно, а также объединять копии нескольких файлов в один архивный файл;

антивирусные программы, предназначенные для предотвращения заражения компьютерными вирусами и ликвидации последствий заражения вирусами.

Прикладное ПО – это комплекс программ для решения задач определённого класса конкретной предметной области. Прикладное ПО работает только при наличии системного ПО.

Прикладное ПО общего назначения

Средства редактирования текста для подготовки различного рода печатных документов, эти средства позволяют набрать текст, редактировать и изменять его, только редактировать и изменять текст – текстовые редакторы, если средства позволяют работать с графикой и осуществлять гиперсвязи, их называют текстовыми процессорами

Графические редакторы, они позволяют создавать растровую, векторную и трехмерную графику

ЭТ, позволяют автоматизировать обработку текстовой и числовой информации

СУБД, они используются для хранения сведений об одной или нескольких объектах, их свойствах и взаимосвязях

Интегрированные пакеты, они объединяют в своем составе средства, позволяющие обрабатывать различного рода данные, объединенные единым интерфейсом

Игровые и развлекательные пакеты.

Прикладное ПО специального назначения

Авторская система представляет интегрированную среду с заданной интерфейсной оболочкой;

Экспертные системы – это программа, которая ведет себя подобно эксперту в некоторой узкой прикладной области

Гипертекстовые системы – это системы, в которых доступ к любому выделенному фрагменту осуществляется по ссылке

Мультимедиа – это взаимодействие визуальных и аудиоэффектов под управлением интерактивного ПО.

Прикладное ПО профессионального уровня:

АРМ – автоматизированное рабочее место

САПР – системы автоматизированного проектирования

АСНИ – автоматизированные системы научных исследований

АСУ – автоматизированные системы управления

Педагогические комплексы

Системы телекоммуникаций

Инструментальное ПО применяют для разработки всевозможных пакетов программ в различных областях человеческой деятельности. Сюда относятся различные языки программирования. Система программирования - программная система, предназначенная для разработки программ на конкретном языке программирования. Система программирования предоставляет пользователю специальные средства разработки программ: транслятор, (специальный) редактор текстов программ, библиотеки стандартных подпрограмм, программную документацию, отладчик и др.

Установка программного обеспечения

Установка программного обеспечения осуществляется поэтапно:

запуск инсталлятора InstallShield;

выбор типа версии (полная или демонстрационная);

принятие (или отклонение) лицензионного соглашения;

ввод имени пользователя, названия организации;

выбор каталога для размещения файлов программы;

ввод кода инсталляции (только при выборе полной версии);

выбор типа инсталляции (полная, типичная, выборочная);

выбор компонентов для инсталляции (только для выборочной инсталляции);

копирование файлов на жесткий диск;

создание программной группы и ярлыков в главном меню;

создание записи в реестре для обеспечения возможности удаления программы (или изменения состава компонентов) через Панель управления.

Предусмотрена возможность отмены инсталляции на любой стадии. Кроме того, инсталлятор имитирует также процессы настройки и деинсталляции:

определение наличия установленной версии и состава установленных компонентов;

изменение состава компонентов;

восстановление испорченной версии;

полное удаление программы.

Удаление программы через панель управления:

В панели управления (Пуск-Панель управления) щелкните Установка и удаление программ.

В списке Установленные программы выберите название программы для удаления, а затем щелкнитеУдалить. Чтобы подтвердить удаление, нажмите кнопку Да.

На странице Удаление завершено нажмите кнопку Готово.

Для обновления программного обеспечения через Интернет рекомендуется включить автоматическое обновление. Для автоматического обновления программ необходимо:

Войти в систему с учетной записью «Администратор»;

Войти в систему с учетной записью «Администратор»;

Нажать кнопку Пуск;

Выбрать команду Панель управления и 2 раза щелкнуть значок «Автоматическое обновление»;

Выбрать вариант «Автоматически загружать и устанавливать на компьютер рекомендуемые обновления»;

Выбрать день и время, когда ОС должна устанавливать эти обновления.

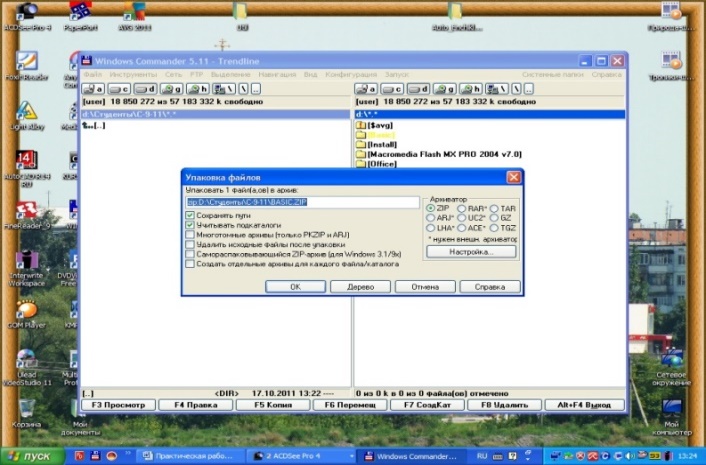

Практическая часть:

ЗАДАНИЕ 1

Используя главное меню, ознакомиться с программами, установленными на Вашем ПК.

Скопируйте виды МЕНЮ программ, выполнив команды;

Открыть МЕНЮ

Cкопируйте изображение (на клавиатуре нажмите клавишу PrintScreen)

Откройте графический редактор на Вашем ПК и сделайте вставку копии.

Отредактируйте изображение.

Сделайте копии в текст лабораторной работы.

ЗАДАНИЕ 2.

Установите программу «FineReader 6.0.Тренажер» из папки «ПР1» Рабочего стола на компьютер. Опишите все этапы установки.

Удалите программу «FineReader 6.0.Тренажер» через «Панель управления». Опишите все этапы

ЗАДАНИЕ 3. Ответьте на вопросы

Программное обеспечение (ПО) – это …

Для чего предназначены утилитарные программы?

Для чего предназначены программные продукты ?

На какие классы делятся программные продукты?

Что включает в себя системное программное обеспечение?

Перечислите функции операционной системы.

Что относят к пакетам прикладных программ?

Что такое инсталляция (деинсталляция) программного обеспечения?

Порядок инсталляция (деинсталляция) программного обеспечения

Чем отличается простое копирование файлов от инсталляции программ?

Вывод……

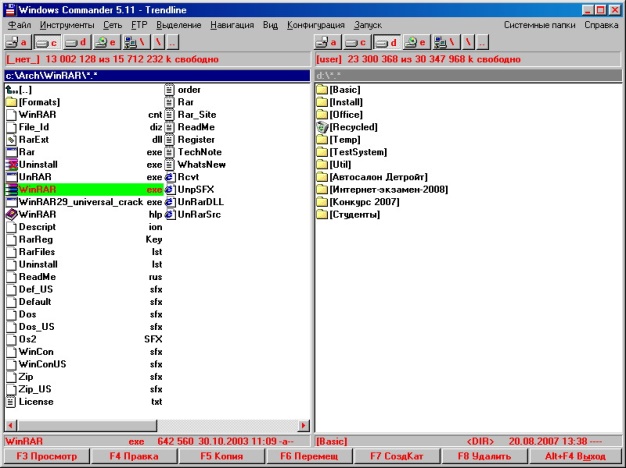

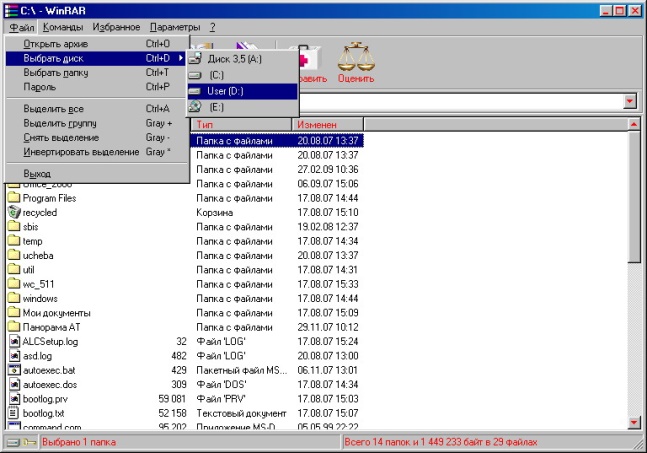

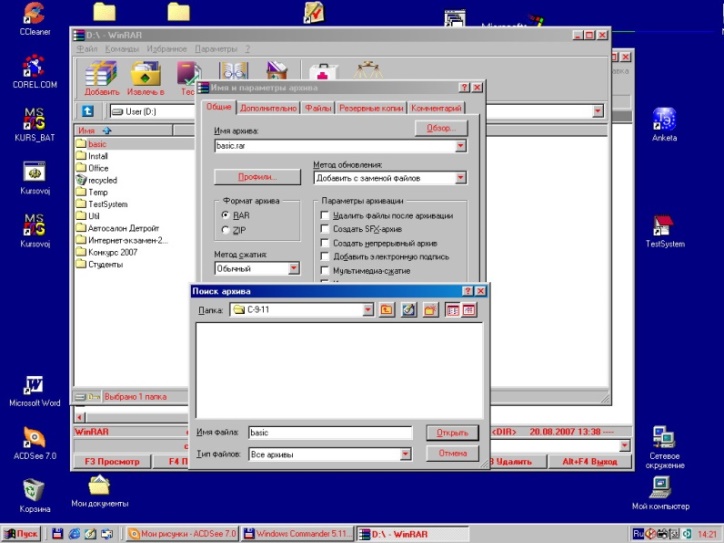

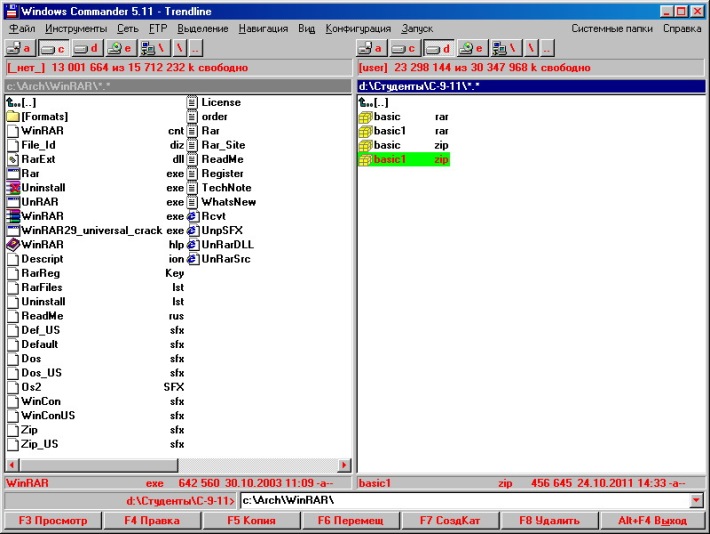

ЛАБОРАТОРНО- ПРАКТИЧЕСКАЯ РАБОТА № 3

Тема: Файловые системы. Принципы размещения и именования файлов в долговременной памяти. Шаблоны для описания групп файлов.

Цель: Научиться копировать, перемещать, удалять группу файлов.

Выполнение работы:

Теоретическая часть

Вся информация на дисках хранится в файлах. Фай – это область диска, имеющая имя. Имя файла состоит из двух частей – имени собственного и расширения. Имя файла может состоять не более чем из 256 символов и не может содержать символы: *, ?, /, :, \, “, ”, .

Расширение описывает формат файла, в каком приложении создан и открывается файл.

Примеры наиболее часто используемых расширений, поддерживаемых Windows:

.txt-текстовый файл, созданный в программе Блокнот,

.docх-текстовый документ, созданный в программе MS Word 2007,

.xlsх-электронная таблица,

.bmp-графический файл,

.gif-графический файл, отличается компактной формой записи, малым размером файла,

.jpg-применяется в Интернете для полноцветных изображений,

.avi-видео-файл,

.mpg-видео-файл, отличается компактной формой видео,

.wav-файл звукозаписи,

.inf-информационный файл. Прилагается при покупке устройств,

.hlp-справочный файл, содержит дополнительную и полезную информацию о программе,

.exe- файл, содержащий готовый к выполнению программный модуль,

.sys-системный файл операционной системы.

Порядок создания файлов:

нажмите правую клавишу мыши;

в появившемся контекстном меню выберете команду Создать/Текстовый документ (для создания файла с расширением .txt), Создать/Документ Microsoft Word (для создания файла с расширением .doc) и т.д.;

введите имя файла (назовите файлы произвольно).

Для выполнения операций копирования, перемещения, удаления сразу с несколькими файлами или папками необходимо уметь объединять их в группу.

Для выделения группы последовательно расположенных файлов/папок выполните щелчок мыши по первому, а затем по последнему файлам группы, при этом держите нажатой клавишу [Shift]. Аналогичное выделение группы файлов можно производить мышью приемом «лассо», охватывая файлы мышью при нажатой левой кнопке мыши.

Для выделения группы отдельно расположенных файлов/папок выполните щелчки мыши по файлам, при этом держите нажатой клавишу [Ctrl].

Порядок копирования (перемещения) файла:

найти нужные файлы и выделить их;

выполнить команду Правка/Копировать (Вырезать);

в правой части Проводника открыть папку, в которую надо копировать;

выполнить команду Правка/Вставить.

Другие способы копирования (перемещения) файла, папки, группы файлов или папок:

перетащить мышью выделенные файлы при нажатой клавише [Ctrl] (для копирования) или [Shift] (для перемещения) в папку, в которую надо копировать;

воспользоваться командами Копировать (Вырезать), Вставить контекстного меню (правая кнопка мыши);

Нажать [Ctrl] +[C] для копирования, [Ctrl] + [V] для вставки.

Способы переименования файлов:

команда меню Файл/Переименовать;

контекстное меню (правая кнопка мыши).

Способы удаления файлов :

клавиша [Delete];

команда меню Файл/Удалить;

кнопку Панели инструментов Удалить;

контекстное меню, команда Удалить

Сортировка файлов в окне папки

Для сортировки при табличном стиле просмотра следует щелкнуть мышью по заголовкам: Имя, Размер, Тип, Изменен. Обратите внимание, что при повторном нажатии на заголовок произойдет сортировка параметра в обратном порядке.

Для сортировки в остальных стилях (не табличных) выполните команду Упорядочить значки из меню Вид и задайте ключ сортировки (по имени, типу файла, размеру или дате).

Порядок поиска файлов на диске:

Вызовите команду Поиск главного меню Windows.

В появившееся окно введите имя файла или шаблон (для поиска нескольких файлов).

Укажите, где необходимо искать указанные файлы (например: диск С:, Мой компьютер, Мои документы и др.).

Нажмите кнопку Найти.

В окне поиска появится список найденных файлов.

Мышью можно открыть интересующий вас файл.

Для поиска группы файлов, имеющих в имени общие символы, можно воспользоваться шаблонами имен файлов:

– любое количество любых символов,

? – один любой символ.

Пример:

Чтобы найти все файлы с расширением .txt, введите шаблон *.txt.

Чтобы найти файлы, имя которых состоит из одного символа, введите шаблон ?.*

Чтобы найти файлы, имя которых начинается с буквы “а”, введите шаблон а*.*

2. Выполнить задания.

Практическая часть:

ЗАДАНИЕ 1.

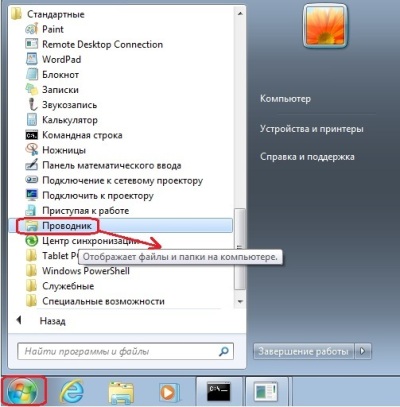

1) Откройте Проводник (Пуск-Все программы-Стандартные-Проводник).

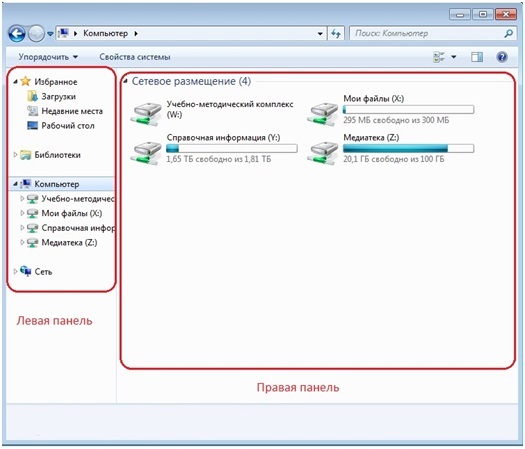

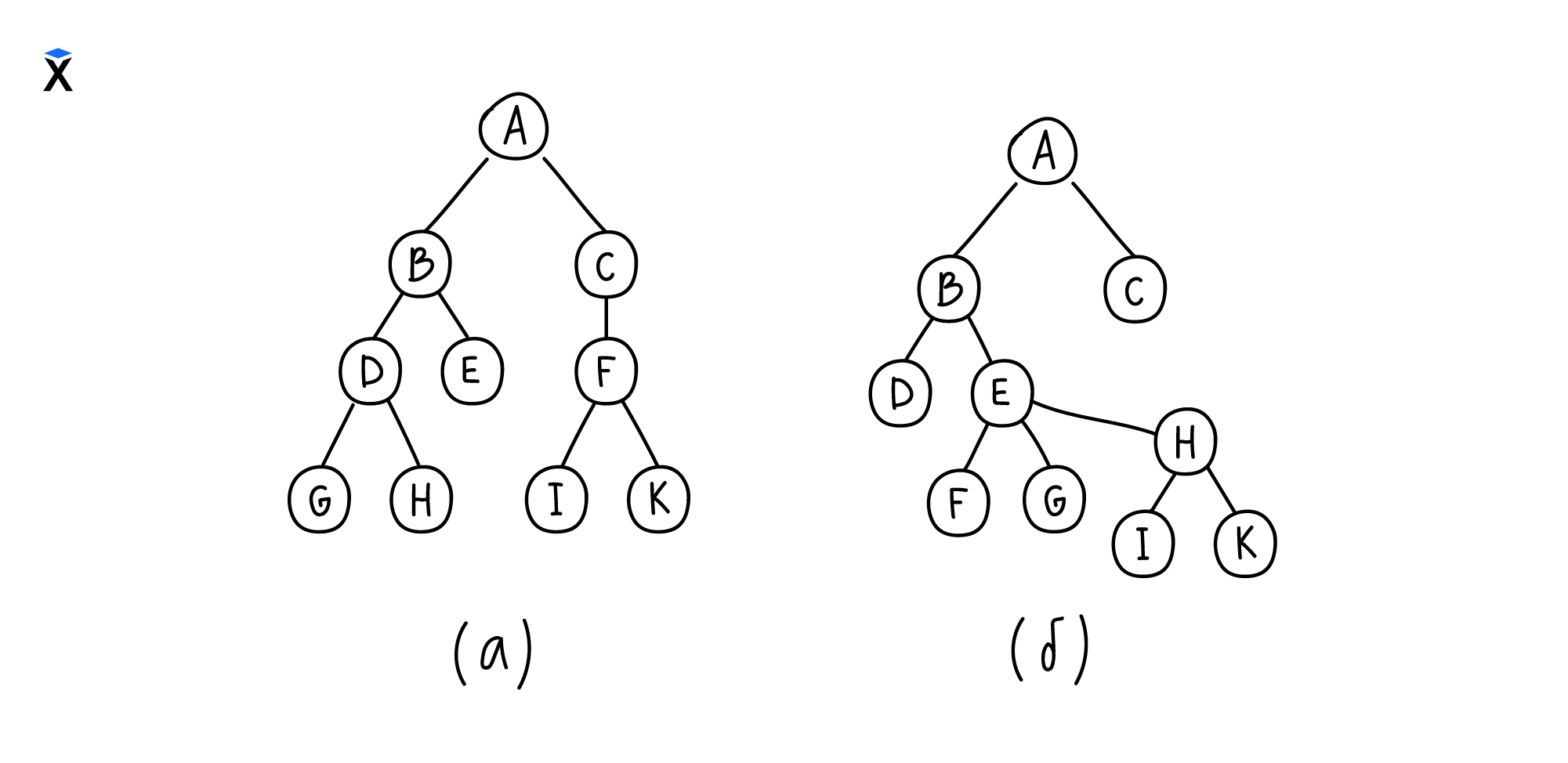

Окно программы Проводник состоит из двух панелей. Левая панель показывает информационные ресурсы, представленные в виде иерархического дерева. Правая панель показывает содержимое текущей папки.

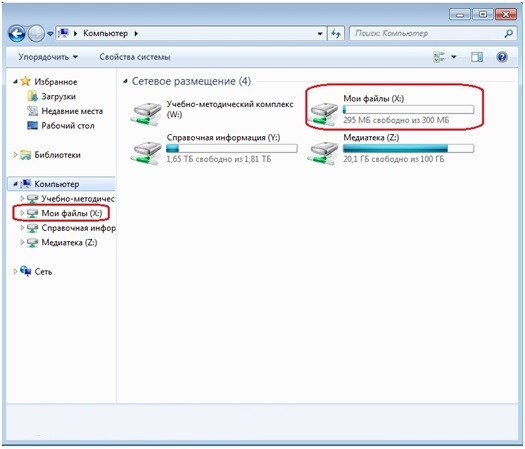

2) На правой панели выберите диск Х: и создайте на нем папку с номером вашей группы.

3) В этой папке создайте три текстовых файла: Имя.txt, Фамилия.txt, Отчество.txt и запишите туда соответствующую информацию о себе.

4) В папке вашей группы создайте две папки: Мои программы и Наши документы.

5) В папке Наши документы создайте папку О себе.

6) Выделите текстовые файлы, созданные вами. Переместите их в папку О себе.

7) На диске У:\ найдите все файлы с расширением .doc. Для этого воспользуйтесь функцией поиска файлов по шаблону.

8) Скопируйте в папку Наши документы три самых маленьких по размеру файла.

9) Переименуйте два любых файла в папке Наши документы.

10) На диске У:\ найдите все файлы имя которых начинается с буква «И», пользуясь функцией поиска файлов на диске.

11) Скопируйте любые два в папку Мои программы.

12) Покажите работу преподавателю.

Задание 2.

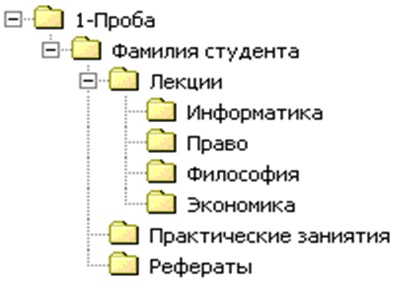

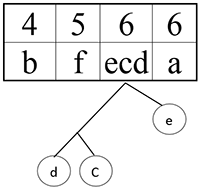

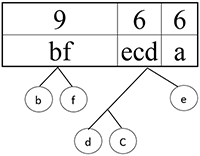

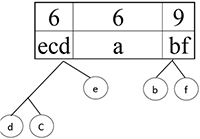

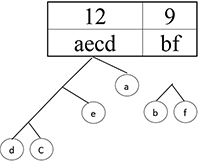

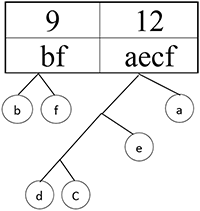

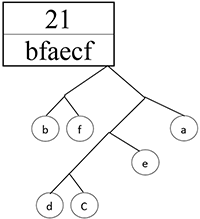

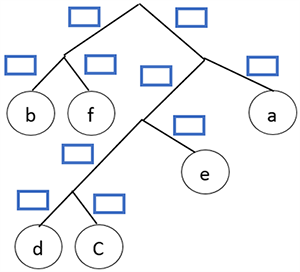

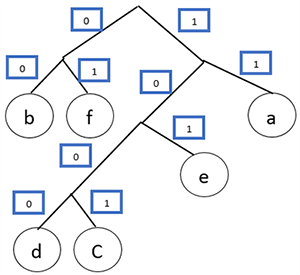

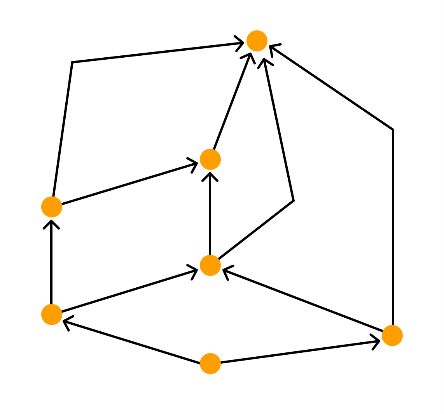

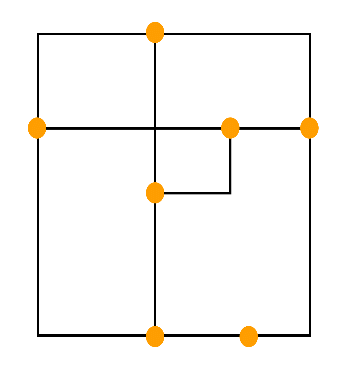

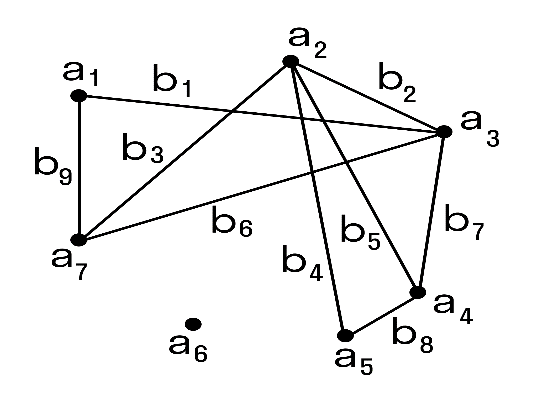

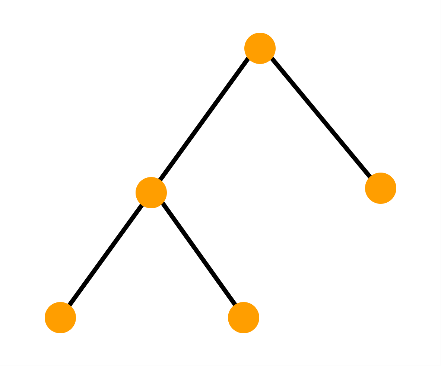

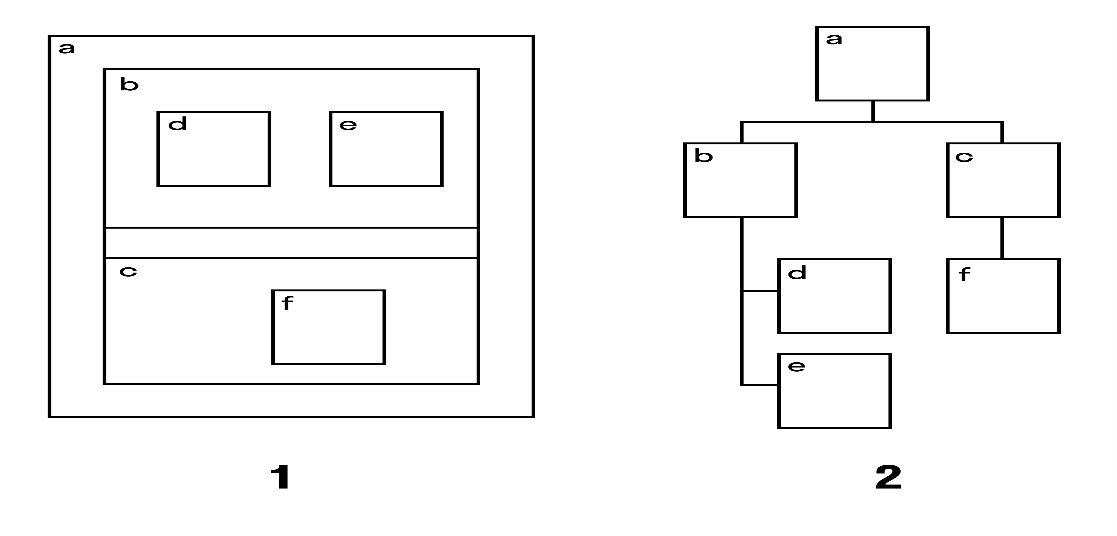

1) Постройте на диске Х:\ дерево папок согласно рисунку:

2) Создайте три файла с расширением .txt в папке Философия и три файла с расширением .docx в папке Экономика.

3) Скопируйте все файлы с расширением .txt в папку Рефераты.

4) Переместите папку Информатика в папку Практические занятия.

5) Удалите папку Право

6) Удалите все файлы из папки Философия.

7) Переименуйте три любые файла в папке третьего уровня присвоив им имена: ИМЯ1, ИМЯ2, ИМЯЗ.

8) Переименуйте папку Философия, присвоив ей имя История.

9) Покажите работу преподавателю.

Контрольные вопросы:

1. Опишите порядок создания файла.

2. Как создать каталог?

4. Какие шаблоны для записи имен файлов вы знаете?

5. Как выделить группу файлов?

7. Как скопировать группу файлов?

8. Как удалить группу файлов?

9. Как осуществить поиск файла на диске?

Вывод:…….

ЛАБОРАТОРНО - ПРАКТИЧЕСКАЯ РАБОТА №4

Тема: Лицензирование программного обеспечения и цифровых ресурсов. Ответственность, устанавливаемая законодательством Российской Федерации за неправомерное использование программного обеспечения и цифровых ресурсов.

Цель: Изучить лицензированное ПО.

Выполнение работы:

Теоретическая часть

Классификация лицензий и типы лицензирования ПО

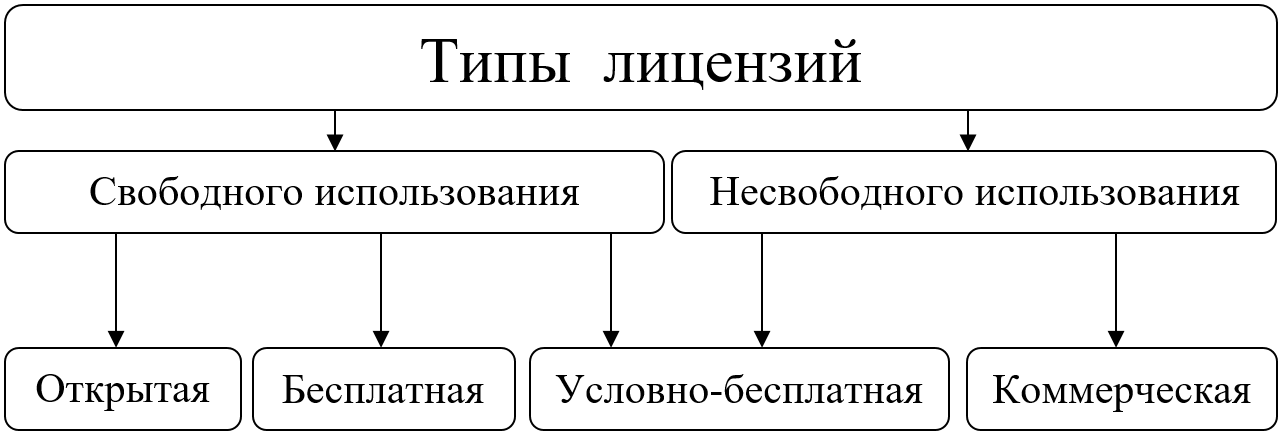

В основном программы делятся на две большие группы — свободного использования (бесплатная и открытая лицензия) и несвободного (коммерческая лицензия), а также между ними существуют условно-бесплатные программы, которые можно отнести к двум группам пополам, такие программы можно скачать и использовать, но пока ее не оплатить у вас могут возникнуть некоторые проблемы или ограничения.

К открытым относятся: Open Source программы с открытым кодом которые можно модифицировать.

К бесплатным относятся: Freeware, GPL, Adware, Postcardware, Donationware, Nagware/Begware

К условно-бесплатным относятся: ShareWare, TrialWare, Demoware.

К коммерческим относятся: Commercial главная цель таких программ получение прибыли, код программ закрыт.

Для наглядности рассмотрим сравнительную характеристику условий самых распространенных лицензий в виде таблицы, где будет указано о наличии или отсутствии в лицензии тех или иных требований. Все лицензии, которые будут рассматриваться являются лицензиями, одобренными Open Source Initiative для распространения ПО с открытым исходным текстом. Кратко разберем какой тип лицензирования что из себя представляет.

Кратко разберем какой тип лицензирования что из себя представляет.

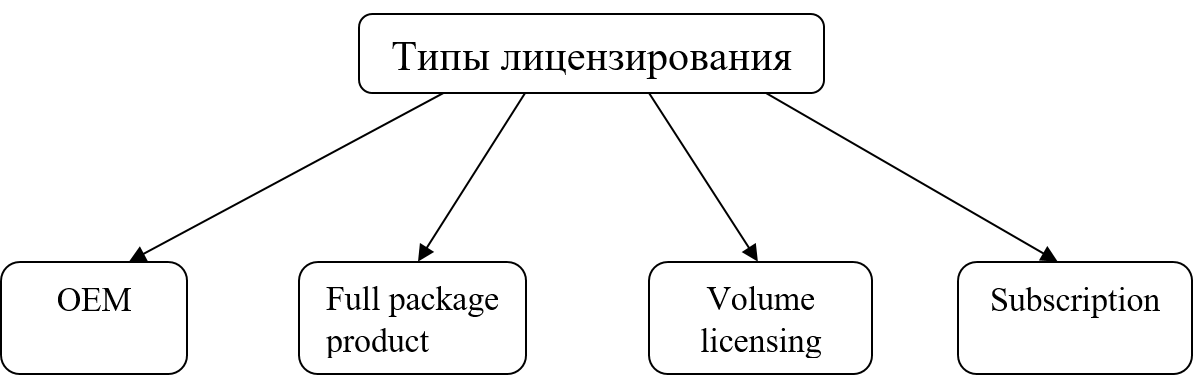

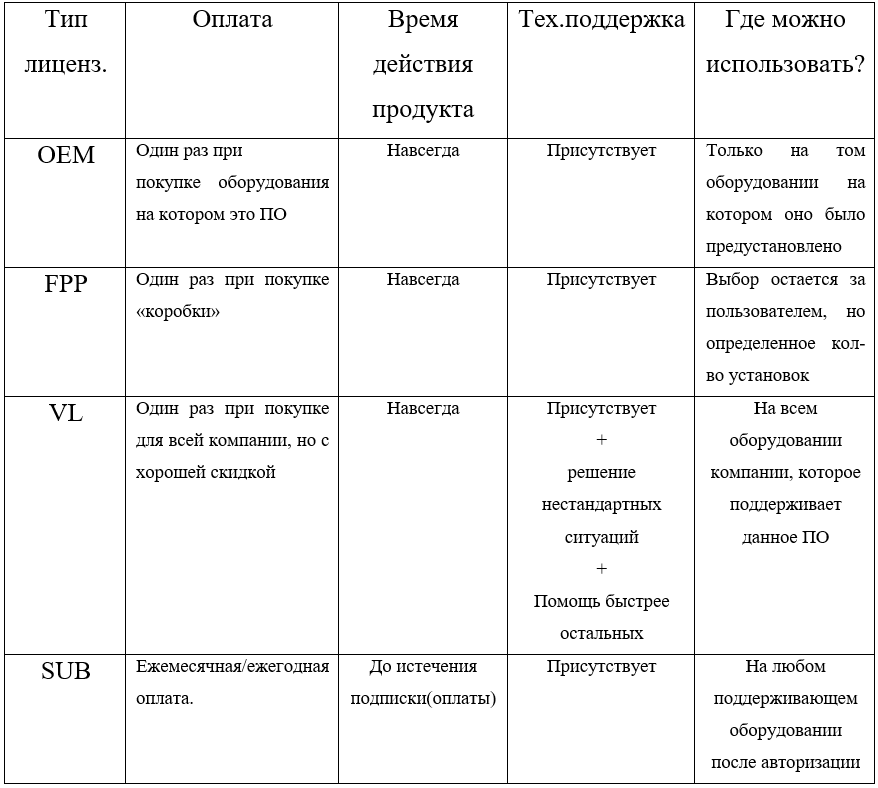

OEM. Предустановленное ПО является одним из самых дешевых вариантов. Он заключается в том, что пользователь приобретает ПО вместе с самим компьютером или сервером и использовать его можно только на купленном ПК.

Full Package Product. «Коробочный» продукт применяется в основном для розничной торговли и удобен для частных лиц или малого бизнеса.

Volume Licensing. Корпоративная лицензия удобна для компаний, у которых много сотрудников, компьютеров и поэтому нужно приобретать много лицензий.

Subscription. Подписка на лицензирование программного обеспечения предусматривает внесение ежемесячных или ежегодных платежей. Эта схема удобна компаниям, которые покупают более 10 лицензий. Итак, теперь посмотрим в чем же разница типов лицензирования, а что бы это было нагляднее представим в виде таблицы.

Информационное общество – это общество, в котором большинство работающих связано с информацией, организацией и использованием информационных процессов

С точки зрения распространения и использования ПО делят на закрытое (несвободное), открытое и свободное:

Закрытое (несвободное, лицензионное) — пользователь получает ограниченные права на использование такого программного продукта, даже приобретая его. Пользователь не имеет права передавать его другим лицам и обязан использовать это ПО в рамках лицензионного соглашения. Лицензионное соглашение, как правило, регламентирует цели применения, например, только для обучения, и место применения, например, только для домашнего компьютера. Распространять, просматривать исходный код и улучшать такие программы невозможно, что закреплено лицензионным соглашением. Нарушение лицензионного соглашения является нарушением авторских прав и может повлечь за собой применение мер юридической ответственности. За нарушение авторских прав на программные продукты российским законодательством предусмотрена гражданско-правовая, административная и уголовная ответственность.

Открытое ПО — имеет открытый исходный код, который позволяет любому человеку судить о методах, алгоритмах, интерфейсах и надежности программного продукта. Открытость кода не подразумевает бесплатное распространение программы. Лицензия оговаривает условия, на которых пользователь может изменять код программы с целью ее улучшения или использовать фрагменты кода программы в собственных разработках. Ответственность за нарушение условий лицензионного соглашения для открытого ПО аналогична закрытому (несвободному).

Свободное ПО — предоставляет пользователю права на неограниченную установку и запуск, свободное использование и изучение кода программы, его распространение и изменение. Свободные программы так же защищены юридически, на них распространяются законы, регламентирующие реализацию авторских прав.

Впервые принципы свободного ПО были сформулированы в 70-х годах прошлого века

Свободное ПО активно используется в Интернете. Например, самый распространённый веб-сервер Apache является свободным, Википедия работает на MediaWiki, также являющимся свободным проектом.

Свободное ПО, в любом случае, может свободно устанавливаться и использоваться на любых компьютерах. Использование такого ПО свободно везде: в школах, офисах, вузах, на личных компьютерах и во всех организациях и учреждениях, в том числе, и на коммерческих и государственных.

Преимущества лицензионного и недостатки нелицензионного программного обеспечения

Лицензионное программное обеспечение имеет ряд преимуществ:

Техническая поддержка производителя программного обеспечения. При эксплуатации приобретенного лицензионного программного обеспечения у пользователей могут возникнуть различные вопросы. Владельцы лицензионных программ имеют право воспользоваться технической поддержкой производителя программного обеспечения, что в большинстве случаев позволяет разрешить возникшие проблемы.

Обновление программ. Производители программного обеспечения регулярно выпускают пакеты обновлений лицензионных программ (patch, service-pack). Их своевременная установка - одно из основных средств защиты персонального компьютера (особенно это касается антивирусных программ). Легальные пользователи оперативно и бесплатно получают все вышедшие обновления.

Законность и престиж. Покупая нелицензионное программное обеспечение, вы нарушаете закон, так как приобретаете "ворованные" программы. За нарушение авторских прав в ряде случаев предусмотрена не только административная, но и уголовная ответственность. Нелицензионные копии программного обеспечения могут стать причиной несовместимости программ, которые в обычных условиях хорошо взаимодействуют друг с другом.

В ногу с техническим прогрессом. Управление программным обеспечением поможет определить потребности компании в программном обеспечении, избежать использования устаревших программ и будет способствовать правильному выбору технологии, которая позволит компании достичь поставленных целей и преуспеть в конкурентной борьбе.

Профессиональные предпродажные консультации. Преимущества приобретения лицензионного программного обеспечения пользователи ощущают уже при его покупке. Продажу лицензионных продуктов осуществляют сотрудники компаний - авторизованных партнеров ведущих мировых производителей программного обеспечения, квалифицированные специалисты. Покупатель может рассчитывать на профессиональную консультацию по выбору оптимального решения для стоящих перед ним задач.

Повышение функциональности. Если у вас возникнут пожелания к функциональности продукта, вы имеете возможность передать их разработчикам; ваши пожелания будут учтены при выпуске новых версий продукта.

Приобретая нелицензионное программное обеспечение, вы очень рискуете.

Административная ответственность за нарушение авторских прав. Согласно статьи 7.12 КоАП РФ 1, ввоз, продажа, сдача в прокат или иное незаконное использование экземпляров произведений или фонограмм в целях извлечения дохода в случаях, если экземпляры произведений или фонограмм являются контрафактными: влечет наложение административного штрафа: на юридических лиц - от 300 до 400 МРОТ с конфискацией контрафактных экземпляров, произведений и фонограмм, а также материалов и оборудования, используемых для их воспроизведения, и иных орудий совершения административного правонарушения.

Уголовная ответственность за нарушение авторских прав. Согласно статьи 146 УК РФ (часть 2), незаконное использование объектов авторского права или смежных прав, а равно приобретение, хранение, перевозка контрафактных экземпляров произведений или фонограмм в целях сбыта, совершенные в крупном размере, наказываются штрафом в размере от 200 до 400 МРОТ или в размере заработной платы или иного дохода, осужденного за период от двух до четырех месяцев, либо обязательными работами на срок от 180 до 240 часов, либо лишением свободы на срок до двух лет.

При использовании нелицензионного, то есть измененной пиратами версии, программного продукта, могут возникнуть ряд проблем:

Некорректная работа программы. Взломанная программа– это изменённая программа, после изменений не прошедшая цикл тестирования.

Нестабильная работа компьютера в целом.

Проблемы с подключением периферии (неполный набор драйверов устройств).

Отсутствие файла справки, документации, руководства.

Невозможность установки обновлений.

Отсутствие технической поддержки продукта со стороны разработчика.

Опасность заражения компьютерными вирусами (от частичной потери данных до полной утраты содержимого жёсткого диска) или другими вредоносными программами.

Информационный продукт - результат деятельности человека, представленный на материальном носителе.

Информационная услуга - получение и предоставление в распоряжение пользователя информационного продукта.

Представьте, что руководитель решил увеличить производительность труда на своем предприятии за счет внедрения в него информационных технологий. Как вы думаете, потребует ли это капитальных вложений?

Да, т.к. необходимо будет приобрести компьютерную технику, программное обеспечение и д.р.

Практическая часть:

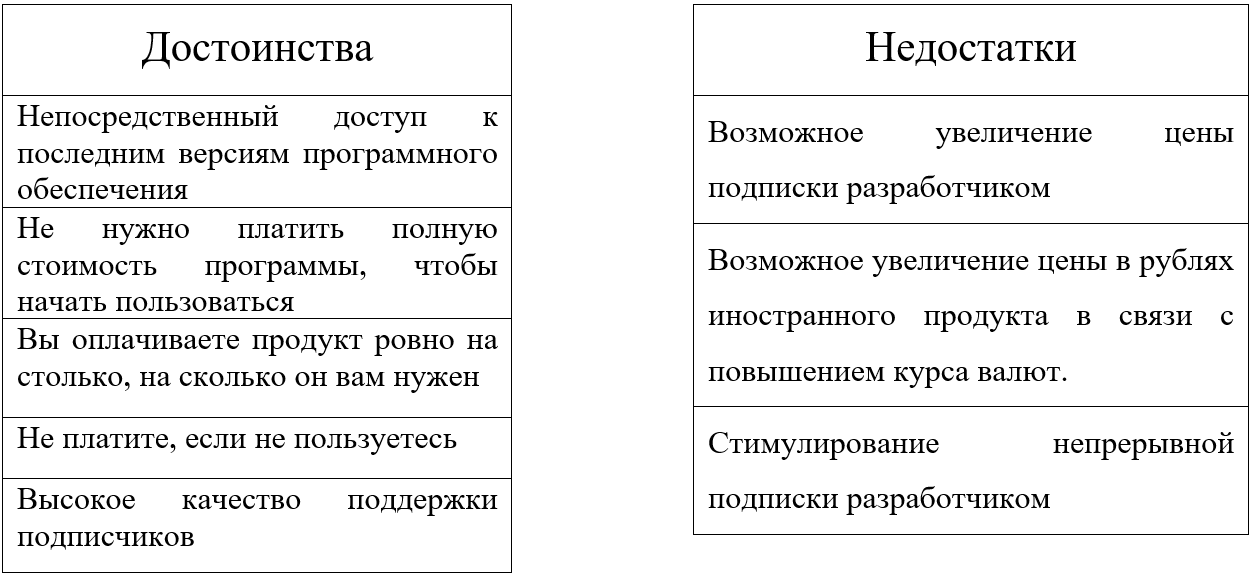

ЗАДАНИЕ. Оформить в виде таблицы достоинства и недостатки данного лицензирования для пользователя, а также приведем пример выгоды данного способа для разработчиков программного обеспечения. Image

Вывод: …

ЛАБОРАТОРНО - ПРАКТИЧЕСКАЯ РАБОТА №5

Тема: Государственные электронные сервисы и услуги. Открытые образовательные ресурсы.

Цель: Зарегистрироваться и изучить структуру, возможности единого портала государственных и муниципальных услуг. Научиться пользоваться образовательными информационными ресурсами, искать нужную информацию с их помощью.

Выполнение работы:

Теоретическая часть

Электронное правительство (англe-Government) – способ предоставления информации и оказания уже сформировавшегося набора государственных услуг гражданам, бизнесу, другим ветвям государственной власти и государственным чиновникам, при котором личное взаимодействие между государством и заявителем минимизировано и максимально возможно используются информационные технологии.

Электронное правительство — система электронного документооборота государственного управления, основанная на автоматизации всей совокупности управленческих процессов в масштабах страны и служащая цели существенного повышения эффективности государственного управления и снижения издержек социальных коммуникаций для каждого члена общества. Создание электронного правительства предполагает построение общегосударственной распределенной системы общественного управления, реализующей решение полного спектра задач, связанных с управлением документами и процессами их обработки.

Задачи электронного правительства:

создание новых форм взаимодействия госорганов;

оптимизация предоставления правительственных услуг населению и бизнесу;

поддержка и расширение возможностей самообслуживания граждан;

рост технологической осведомленности и квалификации граждан;

повышение степени участия всех избирателей в процессах руководства и управления страной;

снижение воздействия фактора географического местоположения;

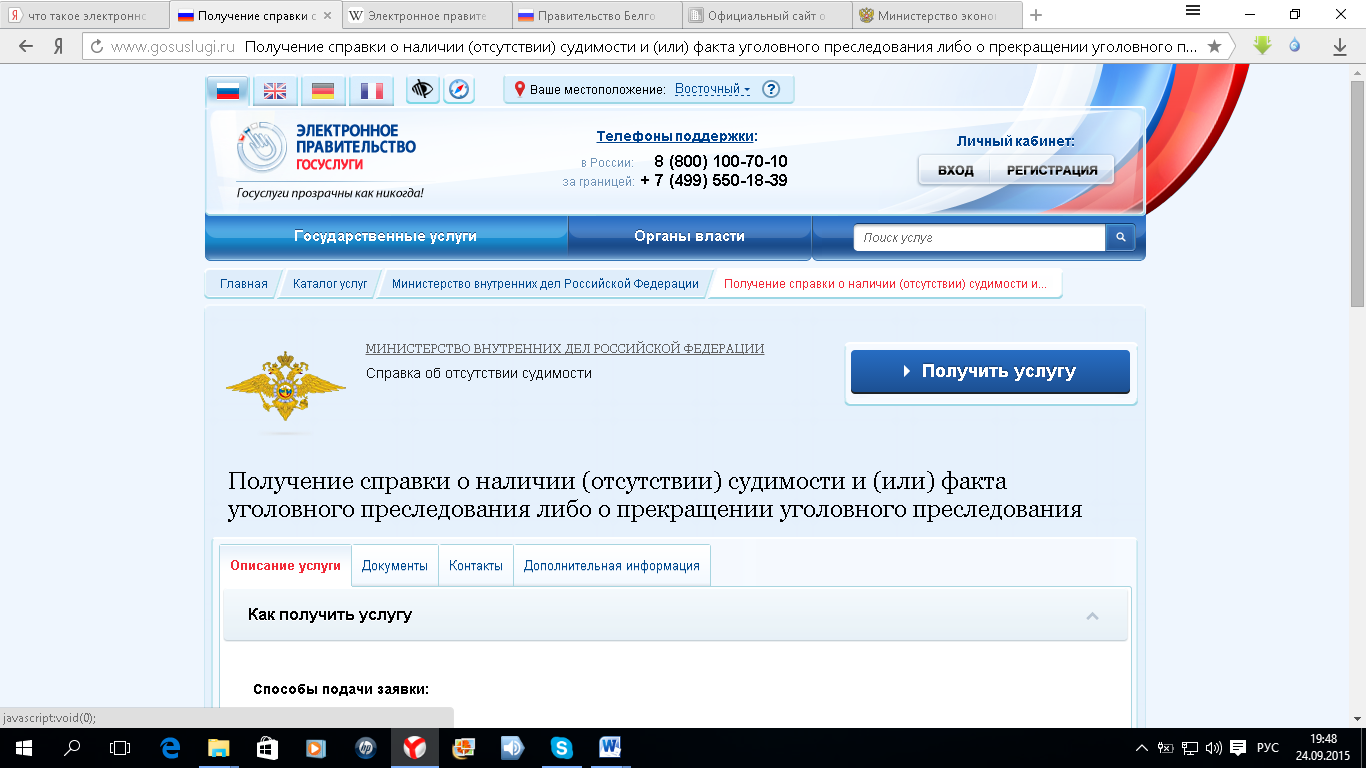

Единый портал государственных и муниципальных услуг

Единый портал государственных и муниципальных услуг (функций) обеспечивает возможность для заявителей подавать заявления в электронной форме на получение государственных услуг, получать в электронной форме информацию о ходе рассмотрения заявлений, а также юридически значимый результат рассмотрения заявления.

Любой гражданин Российской Федерации может пройти регистрацию и получить код активации, предъявив свой паспорт и пенсионное свидетельство (СНИЛС). При этом персональные данные всех пользователей, идентификационные данные и сведения о паролях защищены единой системой идентификации и аутентификации. Дальнейшее развитие указанного порядка предполагает выдачу кодов активации государственными и муниципальными органами власти. Ресурс адаптирован для пользователей с ограниченными возможностями.

Ход и порядок выполнения работы:

Загрузите портал государственных услуг Российской Федерации по адресу: http://www.gosuslugi.ru/

Пройдите регистрацию

Под Образовательными информационными ресурсами понимают текстовую, графическую и мультимедийную информацию, а также исполняемые программы (дистрибутивы), то есть электронные ресурсы, созданные специально для использования в процессе обучения на определенной ступени образования и для определенной предметной области.

При работе с образовательными ресурсами появляются такие понятия, как субъект и объект этих ресурсов. Субъекты информационной деятельности классифицируются следующим образом:

Субъект, создающий объекты (все пользователи образовательной системы - преподаватель, студент);

Субъект, использующий объекты (все пользователи образовательной системы);

Субъект, администрирующий объекты, то есть обеспечивающий среду работы с объектами других субъектов (администраторы сети);

Субъект, контролирующий использование объектов субъектами (инженеры).

К образовательным электронным ресурсам относят:

Учебные материалы (электронные учебники, учебные пособия, рефераты, дипломы),

Учебно-методические материалы (электронные методики, учебные программы),

Научно-методические (диссертации, кандидатские работы),

Дополнительные текстовые и иллюстративные материалы (лабораторные работы, лекции),

Системы тестирования (тесты – электронная проверка знаний),

Электронные полнотекстовые библиотеки;

Электронные периодические издания сферы образования;

Электронные оглавления и аннотации статей периодических изданий сферы образования,

Электронные архивы выпусков.

Практическая часть:

ЗАДАНИЕ 1. С помощью Универсального справочника-энциклопедии найдите ответы на следующие вопросы:

1) Что такое WWW?

2) Кто разработчик первого компьютера?

3) Когда отмечают Всемирный день информации?

4) Кто такой К. Э. Циалковский? Годы его жизни. Место работы.

5) Дата первых Олимпийских игр.

6) Микенская культура

7) Когда была Троянская война?

Контрольные вопросы:

Какие цели должно выполнять электронное правительство?

Какую услугу, по-вашему, можно добавить на портал государственных услуг РФ?

Сколько Министерств включают органы власти Российской Федерации?

Что такое образовательные информационные ресурсы?

Что относится к образовательным информационным ресурсам?

Вывод:…

ЛАБОРАТОРНО - ПРАКТИЧЕСКАЯ РАБОТА№6

Тема: Социальные сети – организация коллективного взаимодействия и обмена данными. Сетевой этикет: правила поведения в киберпространстве. Проблема подлинности полученной информации.

Цель: Рассмотрение способов взаимодействия посредством глобальной компьютерной. Сетевой этикет: правила поведения в киберпространстве.

Выполнение работы:

Теоретическая часть

История появления и развития

Первые описания прообразов сети интернет, социальных площадок появились в художественной литературе XIX века. Например, в футуристическом романе «4338-й год: Петербургские письма», написанном в 1835 г. русским писателем, мыслителем, мистиком Владимиром Одоевским. По мнению автора, в далеком будущем люди будут общаться с помощью магнетического телеграфа. Обыкновенную переписку заменят так называемые домашние газеты, в которых будут размещаться новости, сообщения о личной жизни, разные мысли, замечания, приглашения в гости.

В 50-е годы XX столетия начались разработки первых компьютеров, принципов создания глобальной вычислительной системы. В 1954 году английский социолог Джеймс Барнс ввел термин «социальные сети», который начали широко использовать в разных областях науки. В 1969 был создан прототип интернета – ARPANET. Через 9 лет программисты разработали первую электронную доску объявлений – CBBS. Через 10 лет в мире насчитывалось более 5 тысяч подобных сервисов.

В 1995 году, когда интернет стал более доступным, появился портал Classmates.com. Ресурс был предназначен для поиска бывших одноклассников, армейских сослуживцев, коллег. Сайт быстро обрел популярность, вскоре появились десятки его аналогов.

В 1997 начал работу ресурс SixDegrees.com, основанный по принципу сетевой модели социальных кругов. После регистрации на портале пользователи могли создавать личные профили, искать друзей, обмениваться сообщениями. Однако началом массового появления соцсетей привычного теперь вида считается 2003 год. Вначале была запущена платформа для поиска деловых и личных контактов LinkedIn. Затем сервис MySpace, где можно было создавать профили, сообщества по интересам, вести блоги, размещать видео, фото, аудио. Через год был основана крупнейшая на сегодня сеть Facebook, в 2005 – видеохостинг YouTube.

Весной 2006 года появились самые популярные социальные платформы России, русскоязычного сегмента интернета Одноклассники (OK), ВКонтакте (VK). В 2010 было разработано приложение для размещения и обмена фотографиями Instagram. Сервис быстро развивался, через 2 года был выкуплен Facebook и вскоре стал практически полноценной соцсетью. В 2011 собственную социальную платформу запустила корпорация Google. Все это – самые крупные сети, но есть много других, менее популярных сервисов.

Виды и возможности

По назначению социальные сети делятся на такие группы:

Общение. К таким ресурсам относятся Facebook, Google+, VK, OK. Позволяют обмениваться сообщениями, мнениями, информацией, заводить личные, деловые, профессиональные знакомства и контакты.

Распространение медиа-контента. На страницах профилей Instagram, YouTube, Flickr можно выкладывать фотографии, видео, аудиозаписи.

Обзоры брендов, отзывы. Сервисы Отзовик, Яндекс.Маркет, TripAdvisor, Uber помогают искать и выбирать товары, услуги по комментариям экспертов, пользователей.

Обсуждение, дискуссии. На площадках Digg, Reddit, Quora можно общаться, вести диалог, обмениваться мнениями, опытом, идеями.

Ведение блогов, размещение авторских статей. Livejournal, Tumblr, Twitter – здесь пользователи публикуют свои тексты, заметки.

Поиск единомышленников по общим увлечениям, интересам, деловых партнеров. Такое направление у Goodreads, Last.fm.

Сетевой этикет

Ни одна новая информационная технология не обходится без того, чтобы отяготить нашу жизнь новыми заботами. Internet, являясь зеркальным отражением реальной жизни, включает в себя, как позитивные, так и негативные её стороны. Мутный поток навязывания идей, товаров или услуг посредством конференций, служб электронной рассылки и других элементов сети, рассылка скандальных и оскорбительных посланий составляют одну из сторон коммуникаций в сети.

В борьбу с этими отрицательными моментами вступает растущая потребность в соблюдении определенных "правил поведения" которые делают сетевые коммуникации удобными и безопасными. Правила поведения и правила хороших манер для пользователей сети часто именуют "сетевым этикетом" или "сэтикетом".

Сетевой этикет - это несложные правила, которые придумали люди, много общающиеся друг с другом через интернет. Он нужен для того, чтобы всем - и опытным пользователям, и новичкам было в равной мере комфортно общаться между собой. Большинство правил не носит никакого специального характера, а просто представляет собой повторение правил хорошего тона, принятых в обществе в целом.Эти правила - всего лишь пожелания. Но поскольку мы все - сообщество, соблюдение этих правил поднимет Ваш авторитет, и Вы привлечете к себе внимание как приятный и интересный собеседник.

10 принципов сетевого этикета:

1. Помните, что вы говорите с человеком.

Не делай другим того, чего не хочешь получить от них сам. Поставьте себя на место человека, с которым говорите. Отстаивайте свою точку зрения, но не оскорбляйте окружающих. Когда Вы используете телекоммуникации, то имеете дело с экраном компьютера. Вы не можете жестикулировать, изменять тон, и выражение Вашего лица не играет никакой роли.

Слова, только слова - это все, что видит Ваш собеседник.

Когда Вы ведете разговор - по электронной почте или в конференции - можно очень легко ошибиться в толковании слов Вашего собеседника. И, к сожалению, забыть о том, что Ваш адресат тоже человек со своими чувствами и привычками.

Однако не забывайте о главном принципе сетевого этикета: всюду в Сети находятся реальные люди.

И еще одна причина, по которой следует быть вежливым в Сети. Когда Вы связываетесь с кем-либо в киберпространстве, помните, что Ваши слова фиксируются. Возможно, они сохранятся там, куда Вы уже не сможете добраться. Иными словами, есть шанс, что они еще вернутся и навредят Вам. И у Вас нет никакой возможности повлиять на этот процесс.

2. Придерживайтесь тех же стандартов поведения, что и в реальной жизни.

В реальной жизни большинство из нас подчиняется законам, иногда из-за ограничений, иногда из-за опасений быть пойманным. В виртуальном пространстве шансы быть пойманным - сравнительно невелики. Люди иногда забывают о том, что "за экраном" находится живой человек, и думают, что в Сети правила поведения не так строги, как в обычной жизни.

Это заблуждение объяснимо, но все равно - это заблуждение. Стандарты поведения могут отличаться в разных точках виртуального пространства, однако, они не более мягкие, чем в реальной жизни.

Соблюдайте этику общения. Не верьте тому, кто говорит "Вся этика здесь заключается в том, что Вы сами для себя установите". Если Вы встречаетесь с проблемой этического характера в киберпространстве, подумайте, как бы Вы поступили в реальной жизни. Скорее всего, Вы быстро найдете решение.

3. Помните, где Вы находитесь в киберпространстве.

То, что без колебаний принимается в одном месте, могут посчитать за грубость в другом. Например, в конференциях, где обсуждаются телевизионные программы, разные слухи и сплетни - вполне нормальное явление. Но если Вы решили вторгнуться с ними в журналистскую дискуссию, популярности это Вам не прибавит.

Оказавшись в новой области виртуального пространства, сначала осмотритесь. Потратьте время на изучение обстановки - послушайте, как и о чем говорят люди. После этого вступайте в разговор.

4. Уважайте время и возможности других.

Когда Вы посылаете электронную почту или отправляете сообщение в конференцию, Вы фактически претендуете на чье-то время. И тогда Вы отвечаете за то, чтобы адресат не потратил это время зря.

Понятие "возможности" включает в себя пропускную способность канала, по которому происходит связь и физическую емкость носителей информации на удаленном компьютере. И если Вы случайно отправили в одну и ту же конференцию пять одинаковых сообщений, Вы потратили как время подписчиков этой конференции, так и возможности системы (ведь Вы занимали линию передачи и место на диске).

программы чтения конференций работают медленно, да и получение нового сообщения занимает время. Программа должна пролистать все заголовки сообщений для того, чтобы добраться до нужного. Никто особенно не радуется, если окажется, что время потрачено впустую.

У людей не так много времени для чтения сообщений, учитывая количество последних. Прежде, чем Вы отправите свое письмо, подумайте, действительно ли получатели нуждаются в нем. Если Вы ответите себе "нет", лучше не тратить их (и свое) время. Если же Вы сомневаетесь, подумайте дважды прежде, чем отправить сообщение.

5. Сохраняйте лицо.

Используйте преимущества анонимности. В Сети (например, в конференциях) Вы можете встретиться с теми, кого никогда бы не встретили в реальной жизни и никто не осудит Вас за цвет кожи, глаз, волос, за Ваш вес, возраст или манеру одеваться.

Однако Вас будут оценивать по тому, как Вы пишете. Для тех, кто находится в Сети, это имеет значение. Таким образом, правила грамматики играют важную роль. Отдавайте себе отчет в том, что говорите.

Осмысливайте содержание Вашего письма. Когда Вы хотите сказать, что-то вроде "мне кажется..." или "я слышал, что...", спросите себя - а не проверить ли еще раз правильность Ваших фактов. Недостоверная информация способна вызвать целый шквал эмоций в Сети. И если это повторяется второй и третий раз, может произойти, как в игре "испорченный телефон": ваши слова будут искажены до неузнаваемости.

Кроме того, убедитесь, что Ваши послания ясны и логически выдержанны. Можно сочинить параграф текста, который будет безукоризненным с точки зрения грамматики, но совершенно бессмысленным. Это часто случается, если Вы хотите убедить кого-либо в Вашей правоте, используя множество сложных и длинных слов, которые Вам самому не очень-то и знакомы.

Не оскорбляйте пользователей.

Наконец, будьте терпеливы и вежливы. Не употребляйте ненормативную лексику, не идите на конфликт ради самого конфликта.

6. Помогайте другим там, где Вы это можете делать.

Почему задавать вопросы в виртуальном пространстве эффективно? Потому что Ваши вопросы читают многие люди, знающие на них ответ. И даже если квалифицированно ответят только несколько человек, общий объем знаний в Сети увеличится Интернет сам по себе вырос из стремления ученых к обмену опытом. Постепенно в этот увлекательный процесс втянулись другие.

Особенно важно обмениваться ответами на Ваши вопросы с другими пользователями. Если Вы предчувствуете, что получите массу ответов на свой вопрос или посылаете его в конференцию, которую редко посещаете - отвечайте на реплики по электронной почте, а не в конференцию. Когда Вы получите все реплики, суммируйте их и отправьте одним сообщением в конференцию. Таким образом, каждый выиграет от общения с Вами.

Если Вы и сам - эксперт, то можете сделать больше. Многие люди свободно отправляют целые библиографии, от списков ресурсов по законодательству до перечней популярных книг по UNIX. Если Вы лидируете в группе, в которой отсутствует список ответов на наиболее часто задаваемые вопросы, попробуйте написать такой. Если Вы обнаружили или сами сочинили документ, который, по Вашему мнению, может быть интересен другим, отправьте его в конференцию. Обмен опытом - увлекательное занятие. Это древняя и славная традиция Сети.

7. Уважайте право на частную переписку.

8. Не злоупотребляйте своими возможностями.

Некоторые люди в виртуальном пространстве чувствуют себя профессионалами. Это асы в каждой сетевой игре, эксперты в каждом офисе и системные администраторы системы.

Обладая более широкими знаниями или имея в руках более широкие полномочия, эти люди автоматически получают преимущество.

Однако это вовсе не означает, что они могут им пользоваться. Например, системные администраторы не должны читать частные почтовые сообщения.

9. Учитесь прощать другим их ошибки.

Каждый когда-то был новичком. Поэтому когда кто-то допускает ошибку - будь это опечатка в слове, неосторожный флейм, глупый вопрос или неоправданно длинный ответ - будьте к этому снисходительны. Даже если очень хочется ответить, подумайте дважды. Если Вы обладаете хорошими манерами, это еще не значит, что Вы имеете лицензию на преподавание этих манер всем остальным.

Если же Вы решили обратить внимание пользователя на его ошибку, сделайте это корректно и лучше не в конференции, а в частном письме. Как известно, исправления в тексте часто тоже содержат грамматические ошибки; также и указание на несоблюдение правил этикета, бывает, демонстрирует нарушение этого же этикета.

Правила этикета при общении по электронной почте.

Адреса и персональные имена.

Персональное имя (не то же самое, что подпись) – произвольная строка, которую многие программы электронной почты позволяют присоединять к вашим сообщениям в качестве текстового комментария.

· Если ваша система позволяет, всегда пишите персональное имя: оно является для вас лучшей "визитной карточкой", чем адрес e-mail.

· Используйте осмысленные имена. Выражения типа "догадайся сам" не только мешают определить автора письма, но и оскорбляют интеллект адресата.

· Если ваша почтовая система позволяет отправлять письма вместе с именами адресатов, используйте эту возможность. Таким образом, администратору сети будет легче найти адресата по имени, если сам адрес окажется ошибочным.

Тема письма (Subject).

· Не забывайте давать названия своим письмам. Практически все мэйлеры позволяют присваивать почтовым сообщениям названия, и часто пользователь ориентируется именно по названиям, когда просматривает свою почту.

· Избегайте бессмысленных названий. Например, отправляя письмо службе технической поддержки WordPerfect, не следует называть его WordPerfect – с тем же успехом вы могли бы вообще ничего не писать.

· Если вы при ответе на письмо меняете тему разговора, не забудьте изменить и название.

· Точный заголовок – самый простой способ определить тему беседы, и если вы измените тему, оставив заголовок прежним, адресат может прийти в замешательство.

Длина, содержание и формат письма.

· Старайтесь, чтобы длина вашего письма отвечала стилю беседы: если вы просто отвечаете на вопрос, делайте это кратко и по существу.

· Держитесь как можно ближе к теме. Если вы хотите поговорить о чем-то новом, лучше послать отдельное письмо. Тогда ваш адресат сможет хранить его отдельно.

· Не пишите весь текст заглавными буквами - его становится тяжело читать (хотя краткое выделение может использоваться как усиление). Старайтесь разбивать ваше письмо на логические абзацы и избегайте чрезмерно длинных предложений.

· Старайтесь не допускать грамматических ошибок. Полное ошибок и опечаток письмо трудно читать. То, что электронная почта - быстрый способ связи, вовсе не означает, что можно расслабиться и забыть о правописании (по моему опыту, самое безграмотное сообщение - электронное). Если вы считаете свои мысли достойными изложения в письме, позаботьтесь, чтобы они были изложены правильно.

· Избегайте публичных флэймов - писем, составленных под влиянием эмоций. Послания, отправленные в момент душевных переживаний, чаще всего только ухудшают ситуацию. Возможно, позже вы будете раскаиваться в своих словах, поэтому перед тем как начать "флэймовую войну", спокойно обдумайте положение. (Попробуйте сварить себе кофе - удивительно, как быстро улягутся ваши эмоции с помощью чашечки хорошего кофе.)

· Если ваш мэйлер поддерживает различные параметры оформления текста (жирный шрифт, курсив и т. д.), убедитесь, что мэйлер адресата обладает такими же возможностями. К тому времени, как был составлен этот документ, большинство программ электронной почты в Internet могли работать только с текстом, хотя ситуация, конечно, изменяется.

· Трижды подумайте перед тем, как включать номер вашей кредитной карточки в свои электронный письма. Электронную почту могут перехватить, и ваш счет в банке подвергнется опасности.

· Включайте в ваше послание отрывки письма, на которое отвечаете. Помните, электронная почта – не разговор по телефону в реальном времени, и ваш адресат может забыть содержание предыдущего письма (особенно, если он ведет активную переписку). Включайте отрывки оригинального текста в ваш ответ, и адресат легче поймет, о чем идет речь.

· Не переусердствуйте в цитировании предыдущих посланий. Очень неприятно получать обратно собственное письмо на пяти страницах (в качестве комментария) с маленькой припиской типа «я согласен» в конце. Отделяйте каким-то образом текст вашего послания от текста цитируемых писем, тогда ваш ответ будет легче читаться. Обычно используется для этих целей знак , хотя это и не единственный вариант.

· Старайтесь не смешивать в своем послании информацию общего и личного характера.

· Спросите себя: так ли уж необходим ваш ответ. Например, если вы получили письмо в результате веерной рассылки, вряд ли стоит извещать каждого из адресатов о своем отношении к нему – лучше послать письмо непосредственно автору.

Подпись - небольшой текстовый отрывок в конце сообщения, обычно содержит информацию о контактах. Большинство мэйлеров могут автоматически "приклеивать" подпись к исходящим сообщениям. Подпись - интересная вещь, но и в ней надо знать меру.

· Если можете, используйте подпись. Она должна идентифицировать вас и содержать данные об альтернативных каналах связи (обычный телефон, факс). На многих системах, в частности, тех, где почта проходит через шлюзы, ваша подпись может быть единственным идентификатором.

· Делайте свою подпись покороче - 4-7 строчек вполне достаточно. Неоправданно длинные подписи загружают каналы связи.

· Некоторые мэйлеры позволяют добавлять случайные строки к вашей подписи: будьте с этим аккуратнее. В любом случае помните:

· Краткость - сестра таланта. Цитата на сотни слов из "Критики чистого разума" Канта в качестве подписи вряд ли порадует ваших адресатов.

· Понятие "оскорбления" может толковаться очень широко, поэтому старайтесь избегать выражений, которые могут послужить причиной конфликта на религиозной, расовой, политической или сексуальной основе.

· Не используйте "местные" (понятные только вам и небольшому кругу лиц) замечания. Вы не найдете понимания у пользователей других городов, стран или культурных сообществ.

· Изменяющиеся подписи лучше всего смотрятся, если носят шутливый характер. Высказывания на политическую тему, например, могут расстроить некоторых людей, в то время как короткая шутка только поднимает настроение.

Контрольные вопросы:

1. Для чего они нужны компьютерные сети?

2. Форумы, чаты, блоги и социальные сети – что объединяет и в чем разница?

3.Как осуществляется общение в социальных сетях?

4.Что такое сетевой этикет?

5.Назовите основные правила общения в интернете.

Вывод:….

ЛАБОРАТОРНО - ПРАКТИЧЕСКАЯ РАБОТА №7-8

Тема: Техногенные и экономические угрозы Общие проблемы защиты информации и информационной безопасности. Средства защиты информации в компьютерах, компьютерных сетях и автоматизированных информационных системах".

Цель: Изучить техногенные и экономические угрозы, общие проблемы защиты информации и информационной безопасности.

Выполнение работы:

Теоретическая часть

Информационная безопасность – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки.

Принципы информационной безопасности

Целостность информационных данных означает способность информации сохранять изначальный вид и структуру как в процессе хранения, как и после неоднократной передачи. Вносить изменения, удалять или дополнять информацию вправе только владелец или пользователь с легальным доступом к данным.

Конфиденциальность – характеристика, которая указывает на необходимость ограничить доступа к информационным ресурсам для определенного круга лиц. В процессе действий и операций информация становится доступной только пользователям, который включены в информационные системы и успешно прошли идентификацию.

Доступность информационных ресурсов означает, что информация, которая находится в свободном доступе, должна предоставляться полноправным пользователям ресурсов своевременно и беспрепятственно.

Достоверность указывает на принадлежность информации доверенному лицу или владельцу, который одновременно выступает в роли источника информации.

Разновидности угроз информационной безопасности

Угрозой информации называют потенциально возможное влияние или воздействие на автоматизированную систему с последующим нанесением убытка чьим-то потребностям.

На сегодня существует более 100 позиций и разновидностей угроз информационной системе. Важно проанализировать все риски с помощью разных методик диагностики. На основе проанализированных показателей с их детализацией можно грамотно выстроить систему защиты от угроз в информационном пространстве.

Классификация уязвимостей систем безопасности

Угрозы информационной безопасности проявляются не самостоятельно, а через возможное взаимодействие с наиболее слабыми звеньями системы защиты, то есть через факторы уязвимости. Угроза приводит к нарушению деятельности систем на конкретном объекте-носителе.

Основные уязвимости возникают по причине действия следующих факторов:

несовершенство программного обеспечения, аппаратной платформы;

разные характеристики строения автоматизированных систем в информационном потоке;

часть процессов функционирования систем является неполноценной;

неточность протоколов обмена информацией и интерфейса;

сложные условия эксплуатации и расположения информации.

Чаще всего источники угрозы запускаются с целью получения незаконной выгоды вследствие нанесения ущерба информации. Но возможно и случайное действие угроз из-за недостаточной степени защиты и массового действия угрожающего фактора.

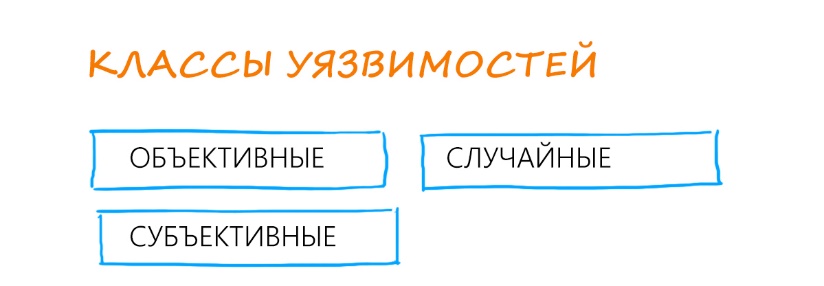

Существует разделение уязвимостей по классам, они могут быть:

объективными;

случайными;

субъективными.

Если устранить или как минимум ослабить влияние уязвимостей, можно избежать полноценной угрозы, направленной на систему хранения информации.

Объективные уязвимости

Этот вид напрямую зависит от технического построения оборудования на объекте, требующем защиты, и его характеристик. Полноценное избавление от этих факторов невозможно, но их частичное устранение достигается с помощью инженерно-технических приемов, следующими способами:

1. Связанные с техническими средствами излучения:

электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств);

звуковые варианты (акустические или с добавлением вибросигналов);

электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока).

2. Активизируемые:

вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»;

закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения.

3. Те, что создаются особенностями объекта, находящегося под защитой:

расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта);

организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей).

4. Те, что зависят от особенностей элементов-носителей:

детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности);

вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы).

Случайные уязвимости

Эти факторы зависят от непредвиденных обстоятельств и особенностей окружения информационной среды. Их практически невозможно предугадать в информационном пространстве, но важно быть готовым к их быстрому устранению. Устранить такие неполадки можно с помощью проведения инженерно-технического разбирательства и ответного удара, нанесенного угрозе информационной безопасности:

1. Сбои и отказы работы систем:

вследствие неисправности технических средств на разных уровнях обработки и хранения информации (в том числе и тех, что отвечают за работоспособность системы и за контроль доступа к ней);

неисправности и устаревания отдельных элементов (размагничивание носителей данных, таких как дискеты, кабели, соединительные линии и микросхемы);

сбои разного программного обеспечения, которое поддерживает все звенья в цепи хранения и обработки информации (антивирусы, прикладные и сервисные программы);

перебои в работе вспомогательного оборудования информационных систем (неполадки на уровне электропередачи).

2. Ослабляющие информационную безопасность факторы:

повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации;

неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация).

Субъективные уязвимости

Этот подвид в большинстве случаев представляет собой результат неправильных действий сотрудников на уровне разработки систем хранения и защиты информации. Поэтому устранение таких факторов возможно при помощи методик с использованием аппаратуры и ПО:

1. Неточности и грубые ошибки, нарушающие информационную безопасность:

на этапе загрузки готового программного обеспечения или предварительной разработки алгоритмов, а также в момент его использования (возможно во время ежедневной эксплуатации, во время ввода данных);

на этапе управления программами и информационными системами (сложности в процессе обучения работе с системой, настройки сервисов в индивидуальном порядке, во время манипуляций с потоками информации);

во время пользования технической аппаратурой (на этапе включения или выключения, эксплуатации устройств для передачи или получения информации).

2. Нарушения работы систем в информационном пространстве:

режима защиты личных данных (проблему создают уволенные работники или действующие сотрудники в нерабочее время, они получают несанкционированный доступ к системе);

режима сохранности и защищенности (во время получения доступа на объект или к техническим устройствам);

во время работы с техустройствами (возможны нарушения в энергосбережении или обеспечении техники);

во время работы с данными (преобразование информации, ее сохранение, поиск и уничтожение данных, устранение брака и неточностей).

Ранжирование уязвимостей

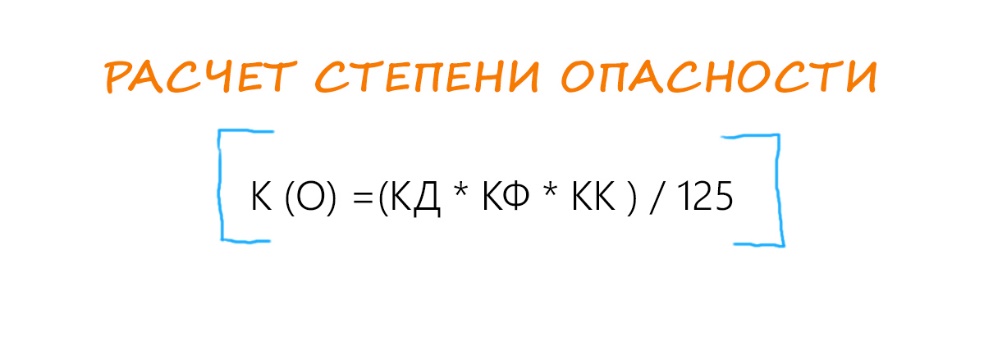

Каждая уязвимость должна быть учтена и оценена специалистами. Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования. Среди всех критериев выделяют три основных:

Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств).

Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации.

Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе.

Каждый показатель можно рассчитать как среднее арифметическое коэффициентов отдельных уязвимостей. Для оценки степени опасности используется формула. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из КД, КФ и КК.

Какие источники угрожают информационной безопасности?

Если описывать классификацию угроз, которые обходят защиту информационной безопасности, то можно выделить несколько классов. Понятие классов обязательно, ведь оно упрощает и систематизирует все факторы без исключения. В основу входят такие параметры, как:

1. Ранг преднамеренности совершения вмешательства в информационную систему защиты:

угроза, которую вызывает небрежность персонала в информационном измерении;

угроза, инициатором которой являются мошенники, и делают они это с целью личной выгоды.

2. Характеристики появления:

угроза информационной безопасности, которая провоцируется руками человека и является искусственной;

природные угрожающие факторы, неподконтрольные информационным системам защиты и вызывающиеся стихийными бедствиями.

3. Классификация непосредственной причины угрозы. Виновником может быть:

человек, который разглашает конфиденциальную информацию, орудуя с помощью подкупа сотрудников компании;

природный фактор, приходящий в виде катастрофы или локального бедствия;

программное обеспечение с применением специализированных аппаратов или внедрение вредоносного кода в техсредства, что нарушает функционирование системы;

случайное удаление данных, санкционированные программно-аппаратные фонды, отказ в работе операционной системы.

4. Степень активности действия угроз на информационные ресурсы:

в момент обрабатывания данных в информационном пространстве (действие рассылок от вирусных утилит);

в момент получения новой информации;

независимо от активности работы системы хранения информации (в случае вскрытия шифров или криптозащиты информационных данных).

Существует еще одна классификация источников угроз информационной безопасности. Она основана на других параметрах и также учитывается во время анализа неисправности системы или ее взлома. Во внимание берется несколько показателей.

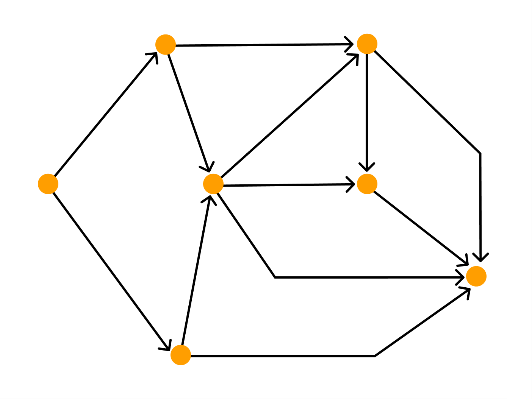

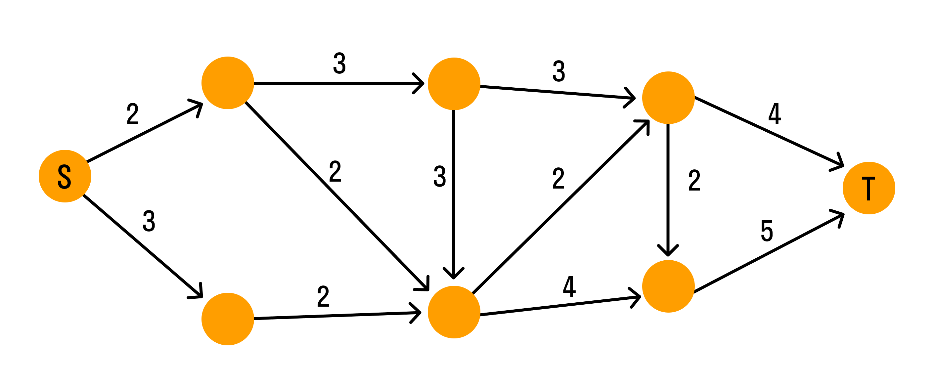

КЛАССИФИКАЦИЯ УГРОЗ

|

При этом не стоит забывать о таких угрозах, как случайные и преднамеренные. Исследования доказали, что в системах данные регулярно подвергаются разным реакциям на всех стадиях цикла обработки и хранения информации, а также во время функционирования системы.

В качестве источника случайных реакций выступают такие факторы, как:

сбои в работе аппаратуры;

периодические шумы и фоны в каналах связи из-за воздействия внешних факторов (учитывается пропускная способность канала, полоса пропуска);

неточности в программном обеспечении;

ошибки в работе сотрудников или других служащих в системе;

специфика функционирования среды Ethernet;

форс-мажоры во время стихийных бедствий или частых отключений электропитания.

Чтобы обеспечить безопасность информации в таком случае, требуется воспользоваться обновлениями. Установить их можно с помощью паков, выпускаемых разработчиками. Установление несанкционированных или нелицензионных программ может только ухудшить ситуацию. Также вероятны проблемы не только на уровне ПО, но и в целом связанные с защитой безопасности информации в сети.

Преднамеренная угроза безопасности информации ассоциируется с неправомерными действиями преступника. В качестве информационного преступника может выступать сотрудник компании, посетитель информационного ресурса, конкуренты или наемные лица. Причин для совершения преступления может быть несколько: денежные мотивы, недовольство работой системы и ее безопасностью, желание самоутвердиться.

Есть возможность смоделировать действия злоумышленника заранее, особенно если знать его цель и мотивы поступков:

Человек владеет информацией о функционировании системы, ее данных и параметрах.

Мастерство и знания мошенника позволяют ему действовать на уровне разработчика.

Преступник способен выбрать самое уязвимое место в системе и свободно проникнуть к информации, стать угрозой для нее.

Заинтересованным лицом может быть любой человек, как свой сотрудник, так и посторонний злоумышленник.

Например, для работников банков можно выделить такие намеренные угрозы, которые можно реализовать во время деятельности в учреждении:

Ознакомление сотрудников предприятия с информацией, недоступной для них.

Личные данные людей, которые не трудятся в данном банке.

Программные закладки с угрозами в информационную систему.

Копирование программного обеспечения и данных без предварительного разрешения в личных целях.

Кража распечатанной информации.

Воровство электронных носителей информации.

Умышленное удаление информации с целью скрытия фактов.

Совершение локальной атаки на информационную систему.

Отказы от возможного контроля удаленного доступа или отрицание факта получения данных.

Удаление банковских данных самовольно из архива.

Несанкционированная коррекция банковских отчетов лицом, не составляющим отчет.

Изменение сообщений, которые проходят по путям связей.

Самовольное уничтожение данных, которые повредились вследствие вирусной атаки.

Конкретные примеры нарушения защиты информации и доступа к данным

Несанкционированный доступ – один из самых «популярных» методов компьютерных правонарушений. То есть личность, совершающая несанкционированный доступ к информации человека, нарушает правила, которые зафиксированы политикой безопасности. При таком доступе открыто пользуются погрешностями в системе защиты и проникают к ядру информации. Некорректные настройки и установки методов защиты также увеличивают возможность несанкционированного доступа. Доступ и угроза информационной безопасности совершаются как локальными методами, так и специальными аппаратными установками.

С помощью доступа мошенник может не только проникнуть к информации и скопировать ее, но и внести изменения, удалить данные. Делается это с помощью:

перехвата косвенных электромагнитных излечений от аппаратуры или ее элементов, от каналов связи, электропитания или сеток заземления;

технологических панелей регулировки;

локальных линий доступа к данным (терминалы администраторов системы или сотрудников);

межсетевых экранов;

методов обнаружения ошибок.

Из всего разнообразия методов доступа и угроз информации можно условно выделить основные преступления:

Перехват паролей;

«Маскарад»;

Незаконное пользование привилегиями.

Перехват паролей – распространенная методика доступа, с которой сталкивалось большинство сотрудников и тех, кто занимается обеспечением информационной безопасности. Это мошенничество возможно с участием специальных программ, которые имитируют на экране монитора окошко для ввода имени и пароля. Введенные данные попадают в руки злоумышленника, и далее на дисплее появляется сообщение о неправильной работе системы. Затем возможно повторное всплывание окошка авторизации, после чего данные снова попадают в руки перехватчика информации, и так обеспечивается полноценный доступ к системе, возможно внесение собственных изменений. Есть и другие методики перехвата пароля, поэтому стоит пользоваться шифрованием паролей во время передачи, а сделать это можно с помощью специальных программ или RSA.

Способ угрозы информации «Маскарад» во многом является продолжением предыдущей методики. Суть заключается в действиях в информационной системе от лица другого человека в сети компании. Существуют такие возможности реализации планов злоумышленников в системе:

Передача ложных данных в системе от имени другого человека.

Попадание в информационную систему под данными другого сотрудника и дальнейшее совершение действий (с предварительным перехватом пароля).

Особенно опасен «Маскарад» в банковских системах, где манипуляции с платежами приводят компанию в убыток, а вина и ответственность накладываются на другого человека. Кроме того, страдают клиенты банка.

Незаконное использование привилегий – название разновидности хищения информации и подрыва безопасности информационной системы говорит само за себя. Именно администраторы наделены максимальным списком действий, эти люди и становятся жертвами злоумышленников. При использовании этой тактики происходит продолжение «маскарада», когда сотрудник или третье лицо получает доступ к системе от имени администратора и совершает незаконные манипуляции в обход системы защиты информации.

Существует также угроза информационной безопасности, которая нарушает конфиденциальность данных и их секретность. Все сведения получает третье лицо, то есть посторонний человек без права доступа. Нарушение конфиденциальности информации имеет место всегда при получении несанкционированного доступа к системе.

Угроза защите безопасности информации может нарушить работоспособность компании или отдельного сотрудника. Это ситуации, в которых блокируется доступ к информации или ресурсам ее получения. Один сотрудник создает намеренно или случайно блокирующую ситуацию, а второй в это время натыкается на блокировку и получает отказ в обслуживании. Например, сбой возможен во время коммутации каналов или пакетов, а также угроза возникает в момент передачи информации по спутниковым системам. Их относят к первичным или непосредственным вариантам, поскольку создание ведет к прямому воздействию на данные, находящиеся под защитой.

Выделяют такие разновидности основных угроз безопасности информации в локальных размерах:

Компьютерные вирусы, нарушающие информационную безопасность. Они оказывают воздействие на информационную систему одного компьютера или сети ПК после попадания в программу и самостоятельного размножения. Вирусы способны остановить действие системы, но в основном они действуют локально;

«Черви» – модификация вирусных программ, приводящая информационную систему в состояние блокировки и перегрузки. ПО активируется и размножается самостоятельно, во время каждой загрузки компьютера. Происходит перегрузка каналов памяти и связи;

«Троянские кони» – программы, которые внедряются на компьютер под видом полезного обеспечения. Но на самом деле они копируют персональные файлы, передают их злоумышленнику, разрушают полезную информацию.

Даже защитная система компьютера представляет собой ряд угроз защите безопасности. Поэтому программистам необходимо учитывать угрозу осмотра параметров системы защиты. Иногда угрозой могут стать и безобидные сетевые адаптеры. Важно предварительно установить параметры системы защиты, ее характеристики и предусмотреть возможные пути обхода. После тщательного анализа можно понять, какие системы требуют наибольшей степени защищенности (акцент на уязвимостях).

Раскрытие параметров системы защиты относят к непрямым угрозам безопасности. Дело в том, что раскрытие параметров не даст реализовать мошеннику свой план и скопировать информацию, внести в нее изменения. Злоумышленник только поймет, по какому принципу нужно действовать и как реализовать прямую угрозу защиты безопасности информации.

На крупных предприятиях методами, защищающими информационную безопасность, должна заведовать специальная служба безопасности компании. Ее сотрудники должны искать способы воздействия на информацию и устранять всевозможные прорывы злоумышленников. По локальным актам разрабатывается политика безопасности, которую важно строго соблюдать. Стоит обратить внимание и на исключение человеческого фактора, а также поддерживать в исправности все технические средства, связанные с безопасностью информации.

Наносимый ущерб

Степени и проявления ущерба могут быть разными:

Моральный и материальный ущерб, нанесенный физическим лицам, чья информация была похищена.

Финансовый ущерб, нанесенный мошенником в связи с затратами на восстановление систем информации.

Материальные затраты, связанные с невозможностью выполнения работы из-за перемен в системе защиты информации.

Моральный ущерб, связанный с деловой репутацией компании или повлекший нарушения взаимоотношений на мировом уровне.

Ответственность за правонарушение по отношению к информационным системам выбирается согласно действующему законодательству страны, в частности, по уголовному кодексу в первом случае. Если преступление совершено по неосторожности, а ущерб нанесен в малых размерах, то ситуацию рассматривает гражданское, административное или арбитражное право.

Как выстраивать систему безопасностиЧасто руководители, информированные о существовании угроз, идут на поводу у сотрудников ИТ-подразделений и без анализа эффективности приобретают популярные программные продукты. Они не анализируют реальное соответствие предложенного ПО задачам организации.

Построение обоснованной стратегии поможет выбрать и внедрить программные продукты, которые будут соответствовать реальному уровню угроз. Это в наибольшей степени отвечает задачам экономической безопасности, так как затраты окажутся соответствующими угрозам, и компания не понесет дополнительного ущерба из-за неэффективности внедренного ПО.

Но выбор программного обеспечения не единственная задача. Без разработки системы организационных мероприятий ПО окажется бесполезным. Не только исходя из требований регулятора по защите персональных данных, но и опираясь на логику защиты сведений, необходимо определить:

степени и группы защищаемой информации;

лиц, ответственных за ее защиту и имеющих права доступа к ней.

В дальнейшем определение этих двух групп позволит соотнести уже на программном уровне, выстраивая степени дифференциации доступа, модель ограничения прав на работу с данными. Такая система выстраивается сначала на уровне принятия локального нормативного акта, далее на уровне программных решений. Но этого недостаточно. В компании необходимо принять и разработать такие документы, как:

1. Политика безопасности по работе с информацией.

2. Правила работы с Интернетом и внешней электронной почтой.

3. Правила обращения с носителями информации, порядок контроля их использования.