СДЕЛАЙТЕ СВОИ УРОКИ ЕЩЁ ЭФФЕКТИВНЕЕ, А ЖИЗНЬ СВОБОДНЕЕ

Благодаря готовым учебным материалам для работы в классе и дистанционно

Скидки до 50 % на комплекты

только до

Готовые ключевые этапы урока всегда будут у вас под рукой

Организационный момент

Проверка знаний

Объяснение материала

Закрепление изученного

Итоги урока

Методические рекомендации по выполнению практических работ по МДК 01.01 для специальности 10.02.01 "Организация и технология защиты информации"

тематика практических работ для специальности 10.02.01 Организация и технология защиты информации. МДК 01.01

Просмотр содержимого документа

«Методические рекомендации по выполнению практических работ по МДК 01.01 для специальности 10.02.01 "Организация и технология защиты информации"»

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ

КАЛУЖСКОЙ ОБЛАСТИ

Государственное автономное профессиональное образовательное учреждение Калужской области

«Калужский технический колледж»

ГАПОУ КО «КТК»

УТВЕРЖДАЮ

Зам. директора по УТР

________ В.А.Никитина

«____» _________ 2018 г.

СБОРНИК МЕТОДИЧЕСКИХ УКАЗАНИЙ

ДЛЯ СТУДЕНТОВ ПО ВЫПОЛНЕНИЮ

ПРАКТИЧЕСКИХ РАБОТ

ПМ. 01 МДК.01.01 «Обеспечение организации системы безопасности предприятия»

Специальность:10.02.01

«Организация и технология защиты информации»

Курс III

ДЛЯ СТУДЕНТОВ ОЧНОЙ ФОРМЫ ОБУЧЕНИЯ

г. Калуга,

2018 г.

ОДОБРЕНА:

дисциплинарно-цикловой комиссией

Профессионального цикла по специальностям:

38.02.03 «Операционная деятельность в логистике»,

Протокол №

от «____» ________ 2018 г.

Председатель ДЦК

_____________ О.А. Симонова

Разработчик: Елисеева Ирина Ивановна,

преподаватель высшей категории ГАПОУ КО «Калужский технический колледж»

СОДЕРЖАНИЕ

| №п/п | Наименование практических работ |

|

| 1 | Работа с анкетой по оценки целесообразности проекта создания ИСОКБП. (2 часа). |

|

| 2 | Структура концепции безопасности предприятия. Основные Положения. Разработка концепции безопасности предприятия(2 часа). | |

| 3 | Разработка положения о службе безопасности предприятия (4 часа). | |

| 4 | Разработка должностных инструкция сотрудников службы безопасности предприятия.(4 часа). | |

| 5 | Разработка технического задания на систему безопасности предприятия (6 часов). |

|

| 6 | Работа с картой обследования потенциала обеспечения существования предприятия (2 часа). | |

| 7 | Расчет стоимости системы управления контроля доступом (2 часа). | |

| 8 | Выбор биометрических СКУД (2 часа). | |

| 9 | Составление технического задания на оборудование объекта СКУД (2 часа). | |

| 10 | Выбор СКУД по техническим показателям (2 часа). | |

| 11 | Проведения аудита состояния информационной безопасности предприятия. (2 часа). | |

| 12 | Использование классических криптоалгоритмов подстановки и перестановки для защиты текстовой информации (2 часа). | |

| 13 | Исследование различных методов защиты текстовой информации и их стойкости на основе подбора ключей. (2 часа). | |

| 14 | Электронная цифровая подпись. (2 часа). | |

| 15 | Изучение программных продуктов защиты информации (2 часа). | |

| 16 | Система конфиденциальной информации фирмы (2 часа). | |

| 17 | Составление плана мероприятий по защите информации при подготовке к проведению совещания. (2 часа). | |

| 18 | Система конфиденциальной информации фирмы (2 часа). | |

| 19 | Составление плана мероприятий по защите информации по обеспечению режима конфиденциальности в период пребывания иностранных представителей на объекте (2 часа). | |

Введение

УВАЖАЕМЫЙ СТУДЕНТ!

Методические указания к практическим работам по ПМ.01 МДК.01.01 «Обеспечение организации системы безопасности предприятия», составлены в соответствии с требованиями к минимуму результатов освоения ПМ, изложенными в Федеральном государственном стандарте среднего профессионального образования по специальности специальность 10.02.01 «Организация и технология защиты информации», для выполнения практических работ. Методические указания созданы Вам в помощь для работы на занятиях, подготовки к практическим работам, правильного составления отчетов.

Приступая к выполнению практической работы, Вы должны внимательно прочитать цель и задачи занятия, ознакомиться с требованиями к уровню Вашей подготовки в соответствии с федеральными государственными стандартами третьего поколения (ФГОС-3), краткими теоретическими и учебно-методическими материалами по теме практической работы, ответить на вопросы для закрепления теоретического материала.

Все задания к практической работе Вы должны выполнять в соответствии с инструкцией, анализировать полученные в ходе занятия результаты по приведенной методике.

Наличие положительной оценки по практическим работам необходимо для допуска к экзамену по ПМ.01 МДК.01.01 «Обеспечение организации системы безопасности предприятия», поэтому в случае отсутствия на уроке по любой причине или получения неудовлетворительной оценки за практическую Вы должны найти время для ее выполнения или пересдачи.

Внимание! Если в процессе подготовки к практическим работам или при решении задач у Вас возникают вопросы, разрешить которые самостоятельно не удается, необходимо обратиться к преподавателю для получения разъяснений или указаний в дни проведения дополнительных занятий.

Время проведения дополнительных занятий можно узнать у преподавателя или посмотреть на двери его кабинета.

Желаем Вам успехов!!!

Практическое занятие № 1.

Работа с анкетой по оценки целесообразности проекта создания ИСОКБП. (2 часа).

Цель работы: разработать анкету по оценки целесообразности проекта создания ИСОКБП для конкретного предприятия

Теоретические сведения

Политика безопасности трактуется как набор норм, правил и практических приемов, которые регулируют управление, защиту и распределение ценной информации. На практике политика безопасности трактуется несколько шире – как совокупность документированных административных решений, направленных на обеспечение безопасности информационного ресурса. Для разработки результативной политики необходимо осуществить анкетирование, которое позволит систематизировать цели, задачи, принципы и способы достижения информационной безопасности.

Основные положения определяют важность ОБИ, общие проблемы безопасности, направления их решения, роль сотрудников, нормативно-правовые основы.

Областью применения политики безопасности являются основные активы и подсистемы АС, подлежащие защите. Типовыми активами являются программно-аппаратное и информационное обеспечение АС, персонал, в отдельных случаях – информационная инфраструктура предприятия.

Если предприятие не является изолированным, цели и задачи рассматриваются в более широком контексте: должны быть оговорены вопросы безопасного взаимного влияния локальных и удаленных подсистем.

В рассматриваемом документе могут быть конкретизированы некоторые стратегические принципы безопасности (вытекающие из целей и задач ОБИ). Таковыми являются стратегии действий в случае нарушения политики безопасности предприятия и сторонних организаций, взаимодействия с внешними организациями, правоохранительными органами, прессой и др. В качестве примера можно привести две стратегии ответных действий на нарушение безопасности:

«выследить и осудить», когда злоумышленнику позволяют продолжить действия с целью его компрометации и наказания (данную стратегию одобряют правоохранительные органы!);

«защититься и продолжить», когда организация опасается за уязвимость информационных ресурсов и оказывает максимальное противодействие нарушению.

Данный документ представляет методологическую основу практических мер (процедур) по реализации ОБИ и содержит следующие группы сведений.

1. Основные положения информационной безопасности.

2. Область применения.

3. Цели и задачи обеспечения информационной безопасности.

4. Распределение ролей и ответственности.

5. Общие обязанности.

Цели, задачи, критерии ОБИ вытекают из функционального назначения предприятия. Например, для режимных организаций на первое место ставится соблюдение конфиденциальности. Для сервисных информационных служб реального времени важным является обеспечение доступности (оперативной готовности) подсистем. Для информационных хранилищ актуальным может быть обеспечение целостности данных и т. д. Здесь указываются законы и правила организации, которые следует учитывать при проведении работ по ОБИ.

Типовыми целями могут быть следующие:

- обеспечение уровня безопасности, соответствующего нормативным документам предприятия;

- следование экономической целесообразности в выборе защитных мер;

- обеспечение соответствующего уровня безопасности в конкретных функциональных областях АС;

- обеспечение подотчетности всех действий пользователей с информационными ресурсами и анализа регистрационной информации;

- выработка планов восстановления после критических ситуаций и обеспечения непрерывности работы АС и др.

Задание: Составить анкету для выработки политики безопасности предприятия, придерживаясь вышеизложенного плана.

Вопросы для проверки знаний и умений:

Что такое политика безопасности?

Перечислите цели и задачи политики безопасности на предприятии.

Дайте определение понятию объект и субъект политики безопасности.

Назовите основное назначение политики информационной безопасности.

Практическое занятие № 2.

Структура концепции безопасности предприятия. Основные Положения. Разработка концепции безопасности предприятия(2 часа).

Цель работы: разработать политику безопасности для конкретного предприятия

Теоретические сведения

Политика безопасности трактуется как набор норм, правил и практических приемов, которые регулируют управление, защиту и распределение ценной информации. На практике политика безопасности трактуется несколько шире – как совокупность документированных административных решений, направленных на обеспечение безопасности информационного ресурса. Результатом политики является высокоуровневый документ, представляющий систематизированное изложение целей, задач, принципов и способов достижения информационной безопасности.

Если предприятие не является изолированным, цели и задачи рассматриваются в более широком контексте: должны быть оговорены вопросы безопасного взаимного влияния локальных и удаленных подсистем.

Данный документ представляет методологическую основу практических мер (процедур) по реализации ОБИ и содержит следующие группы сведений.

1. Основные положения информационной безопасности.

2. Область применения.

3. Цели и задачи обеспечения информационной безопасности.

4. Распределение ролей и ответственности.

5. Общие обязанности.

Цели, задачи, критерии ОБИ вытекают из функционального назначения предприятия. Например, для режимных организаций на первое место ставится соблюдение конфиденциальности. Для сервисных информационных служб реального времени важным является обеспечение доступности (оперативной готовности) подсистем. Для информационных хранилищ актуальным может быть обеспечение целостности данных и т. д. Здесь указываются законы и правила организации, которые следует учитывать при проведении работ по ОБИ.

Типовыми целями могут быть следующие:

- обеспечение уровня безопасности, соответствующего нормативным документам предприятия;

- следование экономической целесообразности в выборе защитных мер;

- обеспечение соответствующего уровня безопасности в конкретных функциональных областях АС;

- обеспечение подотчетности всех действий пользователей с информационными ресурсами и анализа регистрационной информации;

- выработка планов восстановления после критических ситуаций и обеспечения непрерывности работы АС и др.

В рассматриваемом документе могут быть конкретизированы некоторые стратегические принципы безопасности (вытекающие из целей и задач ОБИ). Таковыми являются стратегии действий в случае нарушения политики безопасности предприятия и сторонних организаций, взаимодействия с внешними организациями, правоохранительными органами, прессой и др. В качестве примера можно привести две стратегии ответных действий на нарушение безопасности:

«выследить и осудить», когда злоумышленнику позволяют продолжить действия с целью его компрометации и наказания (данную стратегию одобряют правоохранительные органы!);

«защититься и продолжить», когда организация опасается за уязвимость информационных ресурсов и оказывает максимальное противодействие нарушению.

Задание: Составить политику безопасности предприятия, придерживаясь вышеизложенного плана.

Вопросы для проверки знаний и умений:

Что такое политика безопасности?

Перечислите цели и задачи политики безопасности на предприятии.

Дайте определение понятию объект и субъект политики безопасности.

Назовите основное назначение политики информационной безопасности.

Практическое занятие № 3

Разработка положения о службе безопасности предприятия

(4 часа).

Цель работы: выработать навыки разработки Положения о службе безопасности предприятия

Теоретические сведения

Многогранность сферы обеспечения безопасности и защиты информации требует создания специальной службы, осуществляющей реализацию специальных защитных мероприятий.Структура, численность и состав службы безопасности предприятия (фирмы, компании и т.д.) за рубежом определяются реальными потребностями предприятия и степенью конфиденциальности ее информации. В зависимости от масштабов и мощности организации деятельность по обеспечению безопасности предприятия и защиты информации может быть реализована от абонентного обслуживания силами специальных центров безопасности до полномасштабной службы компании с развитой штатной численностью. В зарубежных источниках, например, рассматривается следующая структура службы безопасности фирмы. Она возглавляется начальником службы безопасности, которому подчинены служба охраны, инспектор безопасности, консультант по безопасности и служба противопожарной охраны.

С учетом накопленного зарубежного и отечественного опыта и особенностей рыночной экономики предлагается рабочий вариант службы безопасности предприятия среднего масштаба производства, ее структура и должностные инструкции.

Примерная структура Положения:

Общие положения.

Правовые основы деятельности службы безопасности.

Основные задачи службы безопасности.

Общие функции службы безопасности.

Состав службы безопасности.

Права, обязанности и ответственность сотрудников службы безопасности.

Нештатные структуры службы безопасности.

Задания

создать Положение о СБ для промышленного предприятия; детского сада; стационарной районной больницы; автотранспортного предприятия;

образовательной организации; сетевого магазина.

Практическое занятие № 4.

Разработка должностных инструкция сотрудников службы безопасности предприятия.(4 часа).

Цель работы: Выработка навыков действий по процедуре допуска и доступа к конфиденциальной информации

Теоретические сведения

Основные условия правомерного доступа персонала к коммерческой информации включают:

· подписание работником обязательства о неразглашении сведений, составляющих коммерческую тайну, а также трудового договора, который в соответствии со ст. 57 Трудового кодекса Российской Федерации может содержать эти обязательства;

· наличие у работника оформленного в установленном порядке допуска к сведениям, составляющим коммерческую тайну;

· наличие утвержденных руководителем предприятия должностных (функциональных) обязанностей работника, определяющих круг его задач и объем необходимой для их решения информации;

· оформление разрешения руководителя предприятия на ознакомление работника с конкретной информацией, являющейся коммерческой тайной, и ее носителями.

· составление именных (должностных) списков сотрудников, допускаемых к той или иной информации, составляющей коммерческую тайну предприятия, в обязательном порядке содержащих должности и фамилии сотрудников и категории сведений (документов), к которым они допускаются;

· оформление разрешения непосредственно на документе (носителе информации) в виде резолюции (поручения), адресованного конкретному сотруднику;

· указание (перечисление) в организационно-плановых и иных документах предприятия сотрудников (их фамилий), которые при решении конкретных производственных и иных задач должны быть допущены к определенной информации, составляющей коммерческую тайну предприятия.

Разработке положения предшествует всесторонний анализ различных документов (материалов), проводимый в целях выявления и классификации всех информационных потоков, существующих на предприятии. В ходе анализа изучаются все направления и стороны деятельности предприятия, в том числе его взаимодействие с организациями-соисполнителями и заказчиками, работа диссертационных советов, образовательная деятельность и т.п. После получения результатов анализа формируется структура положения (готовится его проект). Основными разделами положения являются:

· общие требования по доступу работников к коммерческой тайне;

· порядок доступа к носителям информации, имеющим различные категории (степени) конфиденциальности;

· порядок доступа к делам и документам архивного хранения;

· порядок копирования (размножения) документов и рассылки их нескольким адресатам;

· порядок доступа к носителям информации командированных лиц, представителей органов местного самоуправления, различных территориальных и надзорных органов;

· порядок доступа к информации (ее носителям) в ходе проведения совещаний, конференций, семинаров и других мероприятий. После разработки положение утверждается руководителем предприятия и доводится до сведения непосредственных исполнителей указанных в нем мероприятий (работ), а также до сведения каждого сотрудника предприятия в части, касающейся данного сотрудника (в необходимых случаях — под расписку).

Договорное обязательство

Обязуюсь:.

1. В период оформления на работу и работы в ___________________________________ не разглашать сведения, составляющие ее коммерческую тайну, которые мне будут доверены или станут известны при исполнений обязанностей, собеседованиях, инструктировании и обучении.

2. Беспрекословно и аккуратно выполнять относящиеся ко мне требования приказов, инструкций и положений по защите коммерческой тайны, с которой я ознакомлен.

3. Не сообщать устно, письменно или иным способом кому бы то ни было сведений, составляющих тайну ______________________________________________________________

4. В случае отказа от работы, окончания работы или увольнения не разглашать и не использовать для себя и других лиц сведений, составляющих тайну _______________________

Я предупрежден, что в случае нарушения данного обязательства должен возместить причиненный ущерб или буду привлечѐн к дисциплинарной (вплоть до увольнения) или другой ответственности в соответствии с действующим законодательством.

Проинструктировал ___________________________________________________________

(должность, ФИО, подпись, дата)

Подпись лица, принимающего обязательство _____________________________________

(ФИО, подпись, дата)

Подписание работником обязательства о неразглашении

сведений, составляющих коммерческую тайну, а также трудового договора, который в соответствии со ст. 57 Трудового кодекса Российской Федерации может содержать эти обязательства.

Оформление в установленном порядке допуска к

сведениям, составляющим коммерческую тайну.

Оформление разрешения руководителя предприятия на

ознакомление работника с конкретной информацией, являющейся коммерческой тайной, и ее носителями.

Составление именных (должностных) списков сотрудников,

допускаемых к той или иной информации, составляющей коммерческую тайну предприятия, в обязательном порядке содержащих должности и фамилии сотрудников и категории сведений (документов), к которым они допускаются.

Оформление разрешения непосредственно на документе

(носителе информации) в виде резолюции (поручения), адресованного конкретному сотруднику;

Практическое занятие №5.

«Нормативно-правовое закрепление процесса лицензирования деятельности по защите информации» (6 часов)

Цель занятия

Выработка навыков нормативно-правового закрепления процесса лицензирования деятельности по защите информации

Задание

Составить заявление о предоставлении лицензии на деятельность по технической защите конфиденциальной информации юридическому лицу

Приложение

Приложение № 1

к Административному регламенту Федеральной службы по техническому и экспортному контролю по предоставлению государственной услуги по лицензированию деятельности по технической защите конфиденциальной информации

Форма

| Бланк юридического лица |

| В Федеральную службу по техническому и экспортному контролю |

Заявление

о предоставлении лицензии на деятельность по технической защите

конфиденциальной информации юридическому лицу

Прошу предоставить (указываются полное и (в случае, если имеется) сокращенное наименование, в том числе фирменное наименование, и организационно-правовая форма юридического лица) лицензию на осуществление деятельности по технической защите конфиденциальной информации по следующим видам работ и (или) услуг:

(указываются виды работ и услуг, установленные пунктом 4 Положения о лицензировании деятельности по технической защите конфиденциальной информации, утвержденного постановлением Правительства

Российской Федерации от 3 февраля 2012 г. № 79, которые намерено осуществлять юридическое лицо)

Адрес места нахождения:

(указывается адрес места нахождения юридического лица)

Адрес для переписки:

(указываются почтовый адрес юридического лица и адрес электронной

почты (при наличии))

Адреса мест осуществления лицензируемого вида деятельности:

(указываются адреса мест осуществления лицензируемого вида деятельности)

Государственный регистрационный номер записи о создании юридического лица (ОГРН)

Данные документа, подтверждающего факт внесения сведений о юридическом лице в единый государственный реестр юридических лиц (указываются наименование, серия и номер, дата выдачи документа, подтверждающего факт внесения сведений о юридическом лице в единый государственный реестр юридических лиц, наименование и адрес

места нахождения органа, осуществившего государственную регистрацию юридического лица)

Идентификационный номер налогоплательщика (ИНН)

Данные документа о постановке юридического лица на учет в налоговом органе

(указываются наименование, серия и номер, дата выдачи документа, подтверждающего факт постановки юридического лица на учет в налоговом органе, наименование и адрес места нахождения налогового органа,

осуществившего постановку на налоговый учет)

Работник, уполномоченный по вопросам лицензирования

(указываются наименование должности, фамилия, имя, отчество, номера телефонов, адрес электронной почты (при наличии))

Практическое занятие № 6.

«Организация работы конфиденциального делопроизводства»

(2 часа).

Цель занятия

Выработка навыков организации работы конфиденциального делопроизводства

Задание

Подготовить план внедрения на предприятии конфиденциального делопроизводства, используя следующую методику:

- 1 этап - определение перечня сведений конфиденциального характера и документов, содержащих конфиденциальные сведения. Разделение сведений на несколько групп по степени конфиденциальности (например: строго конфиденциальные, конфиденциальные, для служебного пользования);

- 2 этап - утверждение перечня сведений конфиденциального характера у руководства, а также определение порядка и сроков переутверждения данного перечня, а также снижение и снятие грифа конфиденциальности;

- 3 этап - определение правил конфиденциального бумажного делопроизводства на основе общего бумажного делопроизводства;

- 4 этап – определение порядка допуска сотрудников к сведениям конфиденциального характера;

- 5 этап - заключение договоров о нераспространении конфиденциальных сведений между сотрудниками, которые будут допущены к работе с конфиденциальной информацией и руководством организации;

- 6 этап – создание необходимых нормативных документов (инструкций, должностных обязанностей и т.д.);

- 7 этап – доведение нормативных документов до сотрудников в рамках функциональных обязанностей;

- 8 этап - создание механизмов контроля за соблюдением конфиденциального делопроизводства;

- 9 этап – создание механизма ответственности за нарушение правил конфиденциального делопроизводства.

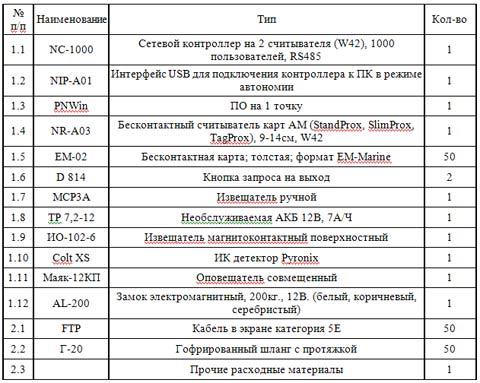

Практическое занятие № 7.

Расчет стоимости системы управления контроля доступом

(2 часа).

Цель занятия: приобрести практические навыки расчета стоимости системы контроля и управления доступом для обеспечения безопасности объекта и предотвращения несанкционированного проникновения. Проект СКУД может представлять собой как набор автономных элементов, предназначенных для решения простых задач по обеспечению безопасности, так и комплексную систему, отвечающую специфическим требованиям заказчика.

Теоретические сведения

В процессе проектирования СКУД:

Определяется тип решаемых задач;

Выбирается состав элементов системы, позволяющий наиболее

эффективно решить поставленные задачи;

В случае необходимости подбирается специализированное ПО,

обеспечивающее возможность учета рабочего времени, централизованного управления системой при помощи АРМ и т.д.;

Исходя из особенностей объекта и условий технического задания

определяются места установки оборудования.

Для повышения эффективности СКУД может быть объединена с системой видеонаблюдения и охранно-пожарной сигнализацией.

Проектирование СКУД зависит от потребностей фирмы, количества закрытых помещений, степени контроля, который хотите установить. Установка СКУД осуществляется специалистами. При этом желательна интеграция СКУД с другими системами. Так, интегрировав СКУД в систему пожарно-охранной сигнализации, в случае пожара сможете быстро разблокировать все шлагбаумы, двери и турникеты, включить пожарную сирену.

Задание: Разработать СКУД для

Дом или отдельное помещение

Малый офис с одной точкой прохода

Офисное здание

Промышленное предприятие

Практическое занятие № 8.

Выбор биометрических СКУД (2 часа).

Цель занятия: приобрести практические навыки в реализации теоретических основ проектирования систем контроля и управления доступом.

Теоретические сведения

Принято деление СКУД на 4 класса, в зависимости от количества контролируемых объектов, объединяемых контроллеров и выполняемых ими функций:

Класс 1 - системы с ограниченными функциями;

Класс 2 - системы с расширенными функциями;

Класс 3 - многофункциональные системы;

Класс 4 - многоуровневые системы большой емкости.

В системы любого из классов могут быть введены специальные функции, которые определяются дополнительными требованиями заказчика

К СКУД 1-го класса (рис.1) относятся системы с ограниченными функциями малой емкости, работающие в автономном режиме. Они применяются на небольших объектах или в тех случаях, когда заказчику необходимо обеспечить контролируемый доступ сотрудников и посетителей, имеющих соответствующий идентификатор, и если не требуется объединение контролируемых объектов в единую систему для централизованного управления и получения информации по всем пользователям. При этом не ставится задача контроля времени доступа и выхода из помещения, регистрации проходов, передачи данных на центральный компьютер. Примерами подобных систем являются замки со встроенными кодонаборными клавиатурами и считывателями пластиковых карт или других носителей электронного ключа (системы разграничения доступа в жилые помещения).

Работа СКУД 1-го класса не контролируется. Обычно администратор (или лицо, ответственное за пропускной режим) имеет мастер-карту (мини-компьютер), с помощью которой он может вносить в список системы коды идентификаторов сотрудников и посетителей или исключать их из списка, а также считывать информацию из буфера системы

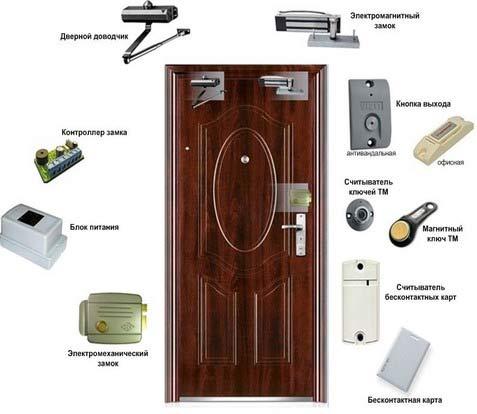

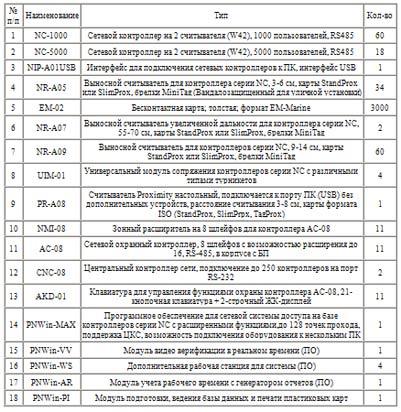

Рис.1. Оборудование СКУД 1-го класса помещения с одной дверью

Автономная система состоит из контроллера, считывателя и исполнительного элемента. В ряде случаев в таких системах для их удешевления считыватель и контроллер находятся в одном корпусе, однако с точки зрения безопасности такое решение ухудшает защиту от взломов и уменьшает функциональные возможности системы.

В качестве идентификаторов в СКУД 1-го класса, как правило, используются магнитные (реже бесконтактные) карточки, электронные ключи "Touch Memory". В зависимости от типа контроллера или замка количество лиц в списках может достигать от 60 до 2800 человек. Автономные системы снабжаются резервным питанием и имеют механический ключ для открывания замка в аварийных ситуациях. Система позволяет подключить, кроме того, электрозамки, кнопки выхода, герконы открывания двери, ИК-датчики, сирену.

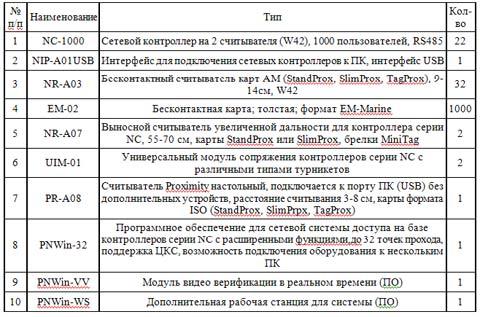

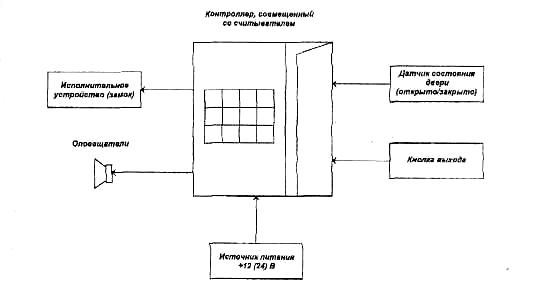

СКУД 2-го класса (рис.2) также мало функциональные системы, но у них уже имеется возможность расширения и включения их или их составных частей в общую линию связи (сетевой режим). Данные системы имеют ряд дополнительных функций (таблица 1). Эти системы строятся на основе одного или нескольких последовательно соединенных контроллеров.

Особенностью таких систем является увеличение числа пользователей и количества обрабатываемой информации. Поэтому в таких системах обязательно использование компьютера. Его ПО позволяет программировать все контроллеры системы, собирать и анализировать информацию, составлять отчеты и сводки, более эффективно отслеживать ситуацию на объекте. Каждый контроллер в таких системах работает независимо от других. Такие системы легко расширяются. На объектах, оборудованных средствами и системами ОПС, СКУД 2-го класса применяются как самостоятельные системы и обычно рассматриваются только как средства усиления режима безопасности объекта.

Рис. 2. Структура СКУД 2-го класса

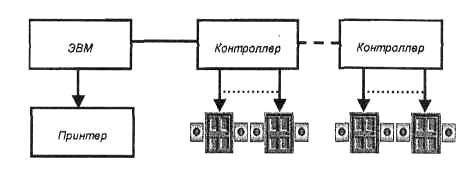

СКУД 3-го класса. СКУД 3-го и 4-го классов обычно называются сетевыми, так как их контроллеры, объединенные в локальную сеть, работают в реальном времени и ведут непрерывный диалог с периферийными устройствами, с ведущим контроллером или с управляющим компьютером, расположенным в пункте охраны. Системы этих классов - крупные и многоуровневые системы, рассчитанные на большое число пользователей (более 1500 человек).

СКУД 3-го класса применяются в случае, когда необходимо контролировать время прохода сотрудников и посетителей на объект и в помещения. При этом применяются более сложные электронные идентификаторы (Proxmity, Виганд-карточки, биометрический контроль или их сочетания). Время прохода на каждый день недели и для каждого владельца электронной карточки задается администратором системы. Системы 3-го класса обычно интегрируются с системами ОПС и видеонаблюдения на релейном уровне.

Релейный уровень предполагает наличие дополнительного модуля в контроллере (или дополнительных входов/выходов в контроллере), к которому подключаются охранные или пожарные извещатели, релейные выходы для управления телекамерами и другими устройствами. Подобная интеграция применяется, в основном, на малых объектах.

СКУД 4-го класса. Системы 4-го класса это многоуровневые системы большой емкости (рис.3). Системы большой емкости имеют отличительную особенность - развитое ПО, позволяющее реализовать большое разнообразие функциональных возможностей СКУД. Так как число пользователей исчисляется десятками и сотнями тысяч, создается общий банк данных. Контроллер, давая разрешение на проход, запрашивает головной компьютер. В случае разрушения сети система не прекращает работу, т.к. каждый контроллер может работать автономно и пользуется только базой данных, заложенной непосредственно в нем, без обмена информацией с соседями и компьютером.

Практическое занятие № 9

Разработка программы безопасности (2 часа).

|

|

Выработка навыков создания систем и средств предотвращения несанкционированного доступа к обрабатываемой информации и специальных воздействий, вызывающих разрушение, уничтожение, искажение информации

Теоретические сведения

Необходимость создания политики безопасности

Любую отечественную компанию можно сравнить с небольшим государством. И если в каждом государстве существует законодательство, регламентирующее деятельность граждан, то в компании роль законов выполняют правила политики безопасности. За нарушение законов государства граждане несут ответственность, за нарушения политики безопасности компании сотрудники также должны нести ответственность.

Политика информационной безопасности определяет стратегию и тактику построения корпоративной системы защиты информации. В российской терминологии документ определяющий стратегию часто называют концепцией, а документ определяющий тактику - политикой. На Западе принято создавать единый документ включающий в себя стратегию и тактику защиты. Политика безопасности компании является основой для разработки целого ряда документов безопасности: стандартов, руководств, процедур, практик, регламентов, должностных инструкций и пр.

Что должно мотивировать отечественные предприятия и компании разрабатывать политику информационной безопасности? К таким мотивам можно отнести следующее:

Выполнение требований руководства компании

Как правило, руководство компании проявляет внимание к проблемам информационной безопасности под воздействием "фактора страха" или после нескольких серьезных инцидентов повлекших за собой остановку или замедление работы компании. Например, в результате вирусной атаки или атаки "отказ в обслуживании", разглашения конфиденциальной информации или кражи компьютеров с ценной информацией.

Выполнение требований российского законодательства

Каждая компания обладает информацией, представляющей некоторую ценность, и по понятным причинам она не желала бы разглашения этой информации. Политика информационной безопасности позволяет определить правила в соответствии с которыми информация будет отнесена к категории коммерческой или служебной тайны. Это позволит компании юридически защитить информацию (статья 139 Гражданского Кодекса и Закон о защите коммерческой тайны). В зависимости от сферы действия компании, она должна выполнять требования существующего законодательства применимые к ее отрасли. Например, банки, в соответствии со статьей 857 Гражданского Кодекса должны гарантировать защиту банковской тайны клиентов. Страховые компании должны защищать тайну страхования (статья 946 Гражданского Кодекса) и так далее. Кроме этого, в соответствии с Указом №188 от 06.03.97 "Об утверждении перечня сведений конфиденциального характера", компании должны обеспечивать защиту персональных данных сотрудников.

Выполнение требований клиентов и партнеров

Клиенты и партнеры компании часто желают получить некоторые гарантии того, что их конфиденциальная информация защищена надлежащим образом и могут потребовать юридического подтверждения этого в контрактах. В этом случае политика информационной безопасности компании и является доказательством предоставления подобных гарантий. Так как в политике безопасности декларируются намерения компании относительно качества обеспечения информационной безопасности. Интересно, что партнеров по бизнесу и клиентов компании, как правило, интересуют именно эти "намерения", а не технические средства, с помощью которых эти намерения могут быть достигнуты.

Задание

Описание состояния проблемы и обоснование необходимости ее решения

Описание цели и задачи Программы.

Организационно-управленческие мероприятия Программы.

Создание систем и средств предотвращения несанкционированного доступа к обрабатываемой информации и специальных воздействий, вызывающих разрушение, уничтожение, искажение информации

Практическое занятие № 10

Выбор СКУД по техническим показателям (2 часа).

Цель занятия

Выработка навыков подбора технических средств для обеспечения защиты информации на предприятии

Задание

Ответить на вопросы:

- что обеспечивается с применением технических средств?

- на какие системы могут быть разделены технические средства охраны по своему функциональному назначению?

- для чего предназначены технические системы охранной сигнализации?

- Оборудование охраняемого объекта техническими средствами охраны.

- Аргументировать выбор технических средств охраны

1.

2.

3.

4.

Практическая работа №11

Проведения аудита состояния информационной безопасности предприятия. (2 часа).

Цель работы: знакомство с целями аудита ИБ предприятия, его видами и средствами проведения информации.

Теоретические сведения

Цель АУДИТА: обследование процессов обеспечения безопасности информации при выполнении информационной системой своего главного предназначения -информационного обеспечения пользователей.

Коммерческие организации: АУДИТ - возможность.

Государственные организации: АУДИТ - необходимость.

Виды АУДИТА:

• первоначальное обследование (первичный аудит);

• предпроектное обследование (технический аудит);

• аттестация объекта;

• плановое обследование (контрольный аудит).

Что надо делать при аудите?

Оценить информацию:

• Какая информация используется?

• Какая информация особо критична для бизнеса?

• На сколько эта информация влияет на бизнес? Оценить возможные последствия:

• Каковы возможные финансовые потери?

• Возможна ли дезорганизация управления бизнесом?

• Возможен ли ущерб имиджу? Выбрать необходимый уровень БИ:

• Используя типовые профили (требования)

• Создавая собственные профили (требования) Сравнить реальное и требуемое.

Что надо делать при оценке информации?

Какая информация используется:

• Кому информация принадлежит (право собственности)

• Состав тайны (профессиональная, коммерческая, ноу-хау, пр.)

• Подлежит ли обязательной защите по закону) Какая информация критична для бизнеса:

• Финансовая информация

• Управленческая информация •

Насколько эта информация влияет на бизнес:

• Бесконтрольность в обращении с информацией ведет к материальным и моральным потерям

• Своевременность поступления информации влияет на бизнес, а искажение информации часто хуже, чем ее отсутствие

• Бизнес не может полагаться на информацию с негарантированным содержанием и источником

Что надо делать при оценке последствий?

Каковы возможные финансовые потери:

• Невосполнимый ущерб, приводящий к краху бизнеса

• Ущерб отдельным личностям или элементам бизнеса

• Незначительные потери, не влияющие на бизнес в целом Возможна ли дезорганизация бизнеса:

• Управление бизнесом потеряно полностью,

• Невозможность принятия оперативных решений

• Отрицательное влияние на отношения с партнерами Возможен ли ущерб имиджу:

• Негативная реакция государственных органов и международной общественности

• Широкий резонанс и деструктивная критика в СМИ, приводящая к скандалам, проверкам, обсуждениям

Что надо делать при выборе уровня БИ?

Использовать типовые требования (профили)

• Руководящие Документы Гостехкомиссии России

• Регистр типовых Профилей защиты и Заданий по безопасности

Создавать собственные профили (требования)

• На основе анализа угроз безопасности информации и используя методологию стандарта ИСО/МЭК-15408:2000

Внутренний аудит

Преимущества:

• Лучшая осведомленность о специфике КИС и ее компонентах

• Возможность получить необходимую для проведения аудита информацию с минимальными затратами

• Анализируемая информация и данные о результатах аудита остаются внутри предприятия

Недостатки:

• Субъективность оценки

• Наличие текущих задач у сотрудников (недостаток времени)

• Отсутствие необходимого числа сотрудников нужной квалификации

• Необходимость дополнительного обучения персонала

• Отсутствие обширной базы знаний

Внешний аудит

Преимущества:

• Независимость экспертов

• Наличие специалистов необходимой квалификации

• Наличие отработанных методик проведения аудита

• Наличие опыта и обширной базы знаний

Недостатки:

• Высокая стоимость работ

• Информация о КИС и результаты аудита находятся у сторонней организации

• Проблема правильного выбора Исполнителя

Особенности современных информационных систем

• Множество параметров и процессов, которые слабо фиксируются и описываются

• Количество уязвимостей, приводящих к нарушению безопасности информации постоянно возрастает

• Большинство существующих решений учитывают лишь часть проблем обеспечения безопасности

• Методы защиты информации в основном сводятся к применению определенного набора продуктов

АУДИТ: Реалии

Аудит - это ВАЖНО

Аудит - это НУЖНО

Аудит - это ВЫГОДНО

Реалия 1. это ВАЖНО потому, что:

• Экономический ущерб от нарушений режима безопасности информации постоянно растет

• Рынок средств защиты информации и услуг в развивается и не всегда ясно: что же надо?

• Всегда необходим ответ на вопрос: Что такое хорошо и что такое плохо?

Реалия 2. это НУЖНО потому, что:

• Только независимая экспертиза может дать объективную картину состояния безопасности

• Необходимо оценить все аспекты безопасности информации и определить их взаимосвязь

• Нарушения в этой области латентны и лучше их предотвратить, чем устранять последствия

Реалия 3. это ВЫГОДНО потому, что:

• Появляется стратегия развития безопасности информации на основе реальной картины

• Появляется возможность найти баланс между организационной и технической составляющей

• Затраты на аудит окупаются в дальнейшем за счет оптимизации обеспечения безопасности

АУДИТ: Заблуждения

• Аудит - это стандарт ISO 17799

• Аудит - это стандарт ISO 15408

• Аудит - это сканирование и IDS

Заблуждение 1. Стандарт ISO 17799:

Скорее необходим для оценки уровня менеджмента безопасностью информации, потому что:

• Дает возможность оценки только состояния УПРАВЛЕНИЯ безопасностью информации

• Не дает возможности оценки реального УРОВНЯ защищенности информационной системы

Всегда остается неразрешенный вопрос:

Достаточно ли принятых мер защиты для обеспечения безопасности информации?

Заблуждение 2. Стандарт ISO 15408:

Крайне необходим при выборе требований по безопасности информации и оценке свойств средств защиты, потому что:

• Определяет только МЕТОДОЛОГИЮ формирования требований к безопасности информации для продуктов и технологий

• Требует разработки Профиля защиты и Задания по Безопасности для оценки правильности реализации функций безопасности

Всегда остается неразрешенный вопрос:

Все ли реальные угрозы на проверяемом объекте учтены и могут быть устранены?

Заблуждение 3. Сканирование и IDS:

Скорее необходимо для подтверждения состояния безопасности, но не достаточно для качественного аудита, потому что:

Все сканеры, как правило, ищут только заранее известные уязвимости, которые внесены в базы знаний

При сканировании всегда остается вероятность выведения из строя оборудования информационной системы

Всегда остается неразрешенный вопрос:

Если при сканировании не выявлены уязвимости, то их нет на самом деле или их не было на момент проверки?

АУДИТ:

как это происходит?

Аудит: стадийность

• Планирование

• Моделирование

• Тестирование

• Анализ

• Разработка предложений

• Документирование

Аудит: этапы проведения

сбор необходимых исходных данных и их предварительный анализ

оценка соответствия состояния защищенности ИС предъявляемым требованиям и стандартам

формулирование рекомендаций по повышению безопасности информации в обследуемой ИС

Аудит: результаты

• Оценка текущего уровня защищенности информационных ресурсов

• Количественная (качественная) оценка рисков и потенциального ущерба

• Рекомендации по устранению найденных недостатков и несоответствий

• Оценка наличия необходимых нормативно-распорядительных документов по ИБ и выполнения их предписаний

• Техническое задание на разработку системы безопасности

Комплект документов, необходимый для сертификации ИС на соответствие требованиям международных стандартов

СКОЛЬКО МОЖНО ТРАТИТЬ НА БЕЗОПАСНОСТЬ ИНФОРМАЦИИ?

• Столько же, сколько при страховании имущества (безопасность информации - та же страховка):

• оценка - 2-5 % от стоимости возможных потерь за год

- оценить возможные потери достаточно сложно, кстати, сколько стоит хороший сейф для ценностей?

СКОЛЬКО МОЖНО ТРАТИТЬ НА БЕЗОПАСНОСТЬ ИНФОРМАЦИИ?

• Столько, сколько показывает опыт других, которые УЖЕ добились безопасности информации:

- оценка - 5-15 % от стоимости оборудования ИС

- оценить достаточно просто, кстати, заранее известно сколько стоит сейф требуемой надежности.

Практическая работа №12

Цель работы

Знакомство с простейшими приемами шифрования текстовой информации.

Теоретические сведения

Дипломатические, военные и промышленные секреты обычно передаются или хранятся не в исходном виде, а после шифрования. В отличие от тайнописи, которая прячет сам факт наличия сообщения, шифровки передаются открыто, а прячется сам смысл. Итак, криптография обеспечивает сокрытие смысла сообщения с помощью шифрования и открытие его расшифровкой, которые выполняются по специальным криптографическим алгоритмам с помощью ключей у отправителя и получателя

|

Сообщение |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

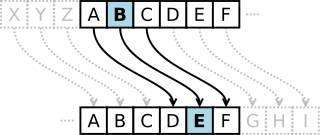

Шифр Цезаря

Шифр Цезаря — один из древнейших шифров. При шифровании каждый символ заменяется другим, отстоящим от него в алфавите на фиксированное число позиций. Шифр Цезаря можно классифицировать как шифр подстановки, при более узкой классификации — шифр простой замены.

Шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки. Естественным развитием шифра Цезаря стал шифр Виженера. С точки зрения современного криптоанализа, шифр Цезаря не имеет приемлемой стойкости.

Суть шифра состоит в замене каждой буквы на букву, отстоящую от нее в алфавите на 3 позиции вправо (возможен выбор любого ключа). Подобные шифры, основанные на замене одних букв другими, называются подстановочными. Моноалфавитные шифры (к которым относится и шифр Цезаря) – это разновидность подстановочных шифров, в которой каждой букве нешифрованного текста всегда соответствует одна и та же буква в шифрованном тексте.

Рис. 1 Шифр Цезаря

Алфавит:

| Буква |

|

|

|

|

|

|

|

|

|

|

|

| Номер |

|

|

|

|

|

|

|

|

|

|

|

| Буква |

|

|

|

|

|

|

|

|

|

|

|

| Номер |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Пример:

Необходимо зашифровать сообщение по методу Цезаря.

Исходное сообщение: «Криптография»

Ключ: 3

Решение:

Номер 1 – номер буквы согласно табл.

Номер 1+3 – номер буквы согласно табл. + ключ (перемещаем букву на 3 позиции вперед)

Ответ: «Нултхсёугчлв»

Достоинством системы шифрования Цезаря является простота шифрования и расшифрования. К недостаткам системы Цезаря следует отнести следующие:

• подстановки, выполняемые в соответствии с системой Цезаря, не маскируют частот появления различных букв исходного открытого текста;

• сохраняется алфавитный порядок в последовательности заменяющих букв;

• шифр Цезаря легко вскрывается на основе анализа частот появления букв в шифртексте.

Однако, концепция, заложенная в систему шифрования Цезаря, оказалась весьма плодотворной, о чем свидетельствуют ее многочисленные модификации.

Шифр Гронсфельда

Для шифрования здесь используется числовой ключ. Но каждая буква смещается не на постоянное число позиций, а на то число, которое соответствует ключу. Ключ соответственно состоит не из одной цифры, а из группы цифр.

Ключ не обязательно должен быть таким же длинным как шифруемое сообщение. Если ключ короче сообщения, то его просто повторяют по циклу. Так, например, если в тексте 10 символов, а длина ключа 5 символов, то для шифрования ключ будет использоваться 2 раза.

Пример:

Исходный текст: «шифр гронсфельда»

Ключ 15382

Зашифрованный текст: «щнчш есуръцёрялв»

Шифр Атбаш

Еще один шифр простой (моноалфавитной) замены.

Шифрование осуществляется путем замены первой буквы алфавита на последнюю, второй на предпоследнюю и так далее.

Этот шифр использовался для еврейского алфавита и отсюда получил свое название.

Первая буква – алеф, заменяется на тау (последнюю), вторая буква – бет, заменяется на шин (предпоследнюю). Из этих букв и сформировалось название.

Шифр Атбаш для русского алфавита.

А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

Я Ю Э Ь Ы Ъ Щ Ш Ч Ц Х Ф У Т С Р П О Н М Л К Й И З Ж Ё Е Д Г В Б А.

Пример:

Исходное слово: замена

Зашифрованное слово: чятъся

Цифровые шифры

Алфавит разбивается на группы с равным числом букв, затем каждой группе присваивается свой номер. Так формируется первая цифра для шифровки символа. Вторая цифра – это порядковый номер буквы в группе.

Таблица не обязательно должна выглядеть таким образом. Количество групп может быть другим. Также буквы из алфавита могут идти в таблице не по порядку.

Пример:

Зашифруем таким способом слово «цифра»

Зашифрованный текст: 63 31 61 51 11

Задание:

Изучить самостоятельно Шифр Виженера и зашифровать любое выбранное вами слово.

Зашифровать слово, связанное с ИБ 2-мя способами: шифром Цезаря и цифровым шифром.

Зашифровать словосочетание, связанное с ИБ шифром Гронсфельда и шифром Атбаш.(при шифровании использовать слова с количеством букв не менее 7 и сложные словосочетания).

Сделать выводы.

Вопросы для проверки знаний и умений:

Дайте определение понятию «Шифрование»Опишите принцип Шифра Цезаря.

Опишите принцип Шифра Гронсфельда.

Сравните шифр Атбаш и шифр Гронсфельда.

В чем заключается сущность цифрового шифра.

Практическая работа №13

(2 часа).

Цель работы

Реализация простейшего генератора паролей, обладающего требуемой стойкостью к взлому.

Теоретические сведения

Подсистемы идентификации и аутентификации пользователя играют очень важную роль в системах защиты информации.

Стойкость подсистемы идентификации и аутентификации пользователя в

системе защиты информации (СЗИ) во многом определяет устойчивость к взлому самой СЗИ. Данная стойкость определяется гарантией того, что злоумышленник не сможет пройти аутентификацию, присвоив чужой идентификатор или украв его.

Парольные системы идентификации/аутентификации является одними из основных и наиболее распространенных в СЗИ методами пользовательской аутентификации. В данном случае, информацией, аутентифицирующей пользователя, является некоторый секретный пароль, известный только легальному пользователю.

Парольная аутентификация пользователя является, как правило, передним краем обороны СЗИ. В связи с этим, модуль аутентификации по паролю наиболее часто подвергается атакам со стороны злоумышленника. Цель злоумышленника в данном случае – подобрать аутентифицирующую информацию (пароль) легального пользователя.

Методы парольной аутентификации пользователя являются наиболее простыми методами аутентификации и при несоблюдении определенных требований к выбору пароля являются достаточно уязвимыми.

Основными минимальными требованиями к выбору пароля и к подсистеме парольной аутентификации пользователя являются следующие.

К паролю

Минимальная длина пароля должна быть не менее 6 символов.

Пароль должен состоять из различных групп символов (малые и большие латинские буквы, цифры, специальные символы ‘(’, ‘)’, ‘#’ и т.д.).

В качестве пароля не должны использоваться реальные слова, имена, фамилии и т.д.

К подсистеме парольной аутентификации.

Администратор СЗИ должен устанавливать максимальный срок действия пароля, после чего, он должен быть сменен.

В подсистеме парольной аутентификации должно быть установлено ограничение числа попыток ввода пароля (как правило, не более 3).

В подсистеме парольной аутентификации должна быть установлена временная задержка при вводе неправильного пароля.

Как правило, для генерирования паролей в СЗИ, удовлетворяющих перечисленным требованиям к паролям, используются программы - автоматические генераторы паролей пользователей.

При выполнении перечисленных требований к паролям и к подсистеме парольной аутентификации, единственно возможным методом взлома данной подсистемы злоумышленником является прямой перебор паролей (brute forcing). В данном случае, оценка стойкости парольной защиты осуществляется следующим образом.

Количественная оценка стойкости парольной защиты

Пусть A – мощность алфавита паролей (количество символов, которые могут быть использованы при составлении пароля. Например, если пароль состоит только из малых английских букв, то A=26).

L – длина пароля.

- число всевозможных паролей длины L, которые можно составить из символов алфавита A.

- число всевозможных паролей длины L, которые можно составить из символов алфавита A.

V – скорость перебора паролей злоумышленником.

T – максимальный срок действия пароля.

Тогда, вероятность P подбора пароля злоумышленником в течении срока его действия V определяется по следующей формуле.

![]()

Задание

Наберите предложенный текст.

При помощи команд Сервис/Параметры/Безопасность отработайте различные варианты постановки пароля.

Запомните свой пароль (его указывать в отчете).

Рассчитать оценку стойкости парольной защиты по приведенной формуле с использованием таблицы, приведенной ниже, согласно своего варианта.

| Вариант | V | T |

| 1 | 15 паролей/мин | 2 недели |

| 2 | 3 паролей/мин | 10 дней |

| 3 | 10 паролей/мин | 5 дней |

| 4 | 11 паролей/мин | 6 дней |

| 5 | 100 паролей/день | 12 дней |

| 6 | 10 паролей/день | 1 месяц |

| 7 | 20 паролей/мин | 3 недели |

| 8 | 15 паролей/мин | 20 дней |

| 9 | 3 паролей/мин | 15 дней |

| 10 | 10 паролей/мин | 1 неделя |

| 11 | 11 паролей/мин | 2 недели |

| 12 | 100 паролей/день | 10 дней |

| 13 | 10 паролей/день | 5 дней |

| 14 | 20 паролей/мин | 6 дней |

| 15 | 15 паролей/мин | 12 дней |

| 16 | 3 паролей/мин | 1 месяц |

| 17 | 10 паролей/мин | 3 недели |

| 18 | 11 паролей/мин | 20 дней |

| 19 | 100 паролей/день | 15 дней |

| 20 | 10 паролей/день | 1 неделя |

| 21 | 20 паролей/мин | 2 недели |

| 22 | 15 паролей/мин | 10 дней |

| 23 | 3 паролей/мин | 5 дней |

| 24 | 10 паролей/мин | 6 дней |

| 25 | 11 паролей/мин | 12 дней |

| 26 | 100 паролей/день | 1 месяц |

| 27 | 10 паролей/день | 3 недели |

| 28 | 20 паролей/мин | 20 дней |

| 29 | 15 паролей/мин | 15 дней |

| 30 | 3 паролей/мин | 1 неделя |

Вопросы для проверки знаний и умений:

Чем определяется стойкость подсистемы идентификации и аутентификации?

Перечислить минимальные требования к выбору пароля.

Перечислить минимальные требования к подсистеме парольной аутентификации.

Как определить вероятность подбора пароля злоумышленником в течении срока его действия?

Выбором каким параметров можно повлиять на уменьшение вероятности подбора пароля злоумышленником при заданной скорости подбора пароля злоумышленником и заданном сроке действия пароля?

Практическая работа №14

Электронная цифровая подпись. (2 часа).

Цель занятия

Изучить содержание лекции «Основные понятия и элементы криптографии».

Уяснить смысл и содержание следующих основных терминов и определений с их краткой фиксацией в конспекте:

Учебные вопросы:

Современные программные продукты простановки электронной цифровой подписи.

Простановка электронной цифровой подписи (на примере программы PGP).

Современные программные стеганографические продукты (на примере S-Tool).

«Персональные данные», «утилита», «хеш-функция», «алгоритм шифрования», «алгоритм Диффи-Хеллмана (Diffie-Hellman)», «генерирование ключа», «аутентификация», «криптостойкость», «Удостоверяющий центр», «идентификация», «аутентификация», «целостность информации», «электронная цифровая подпись», «сертификат ключа», «Стеганография», «стеганофония».

Задание

Ответить на вопросы:

Для чего необходима ЭЦП?

Какие программные продукты используются для простановки ЭЦП?

Для чего нужна сертификация ключа подписи?

Назовите основные функции Удостоверяющего центра.

Назовите нормативно-правовой акт, регулирующий деятельность по простановки ЭЦП.

Назовите цель данного нормативно-правового акта.

Что представляет собой современная стеганология?

Чем отличается стеганография от стеганофонии?

Практическая работа №15

Изучение программных продуктов защиты информации

(2 часа).

Цель занятия

Выработка навыков выполнения мероприятий по защите информации

Задание

Ответить на вопросы:

- Каковы цели реакции на нарушение режима безопасности?

- Какова группа мер информационной безопасности?

- Составить план реализация мероприятий по защите информации, учитывая критические ресурсы и информационную инфраструктуру:

к критическим ресурсам следует отнести:

- персонал;

- информационную структуру;

- физическую инфраструктуру.

к информационной инфраструктуре следует отнести:

- компьютеры;

- программы и данные;

- информационные сервисы;

- документацию.

При составлении плана следует учесть:

- порядок согласования и утверждения плана;

- соблюдения формы плана (утвержденной локальным нормативным актом предприятия);

- преамбулу плана

Практическая работа №16

Система конфиденциальной информации фирмы. (2 часа).

Цель занятия

Организация работы по защите коммерческой тайны предприятия

Порядок выполнения занятия

Работа выполняется в форме деловой игры.

Суть игры заключается в том, что начальник организации (преподаватель) ставит общую задачу: разработать комплекс мер, направленных на защиту коммерческой тайны. Ресурсы не ограничиваются.

Учебная группа разделяется на несколько рабочих коллективов.

В каждом коллективе студенты самостоятельно выбирают модератора (руководитель отдела по защите информации). Модератор распределяет задание для выработки мер защиты коммерческой тайны по схеме классификации защитных действий среди сотрудников своего отдела (студентов).

По готовности модераторы докладывают о выборе мер.

Преподаватель уточняет защитные действия у ответственных лиц (студентов группы, отвечающих за данное направление).

После заслушивания всех модераторов преподаватель комментирует работу каждой группы, даёт общее заключение, проводит работу над ошибками.

Письменный отчёт по работе не представляется. Все записи о предлагаемых мерах студентами фиксируются в конспектах.

Практическая работа №17

Составление плана мероприятий по защите информации при подготовке к проведению совещания. (2 часа).

Выработка навыков выполнения мероприятий по защите информации при проведении конфиденциальных совещаний

Теоретические сведения

Защита информации при проведении совещаний и переговоров Конфиденциальными именуются обычно совещания и переговоры, в процессе которых могут обсуждаться сведения, составляющие тайну предприятия или его партнеров. Порядок проведения подобных совещаний и переговоров регламентируется специальными требованиями, обеспечивающими безопасность конфиденциальной информации, которая в процессе этих мероприятий распространяется в разрешенном режиме. Основной угрозой ценной информации является разглашение большего объема сведений о новой идее, продукции или технологии, чем это необходимо.

Общеизвестны причины, по которым информация может разглашаться на конфиденциальных совещаниях или переговорах. Это и слабое знание сотрудниками состава ценной информации и требований по ее защите, умышленное невыполнение этих требований, провоцированные и неспровоцированные ошибки сотрудников, отсутствие контроля за изданием рекламной и рекламно-выставочной продукции и др. Оглашение ценной информации в санкционированном режиме должно быть оправдано деловой необходимостью и целесообразностью для конкретных условий и характера обсуждаемых вопросов.

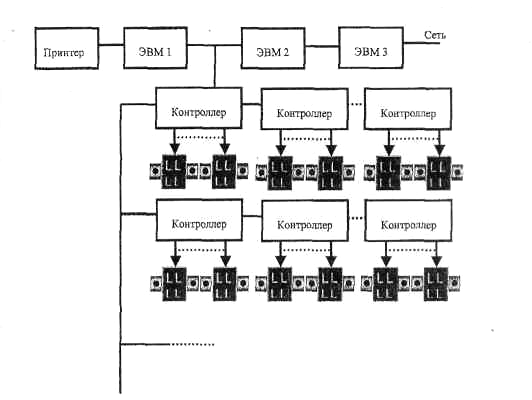

Выделяют следующие этапы проведения конфиденциальных совещаний и переговоров: подготовка к проведению, процесс их ведения и документирования, анализ итогов и выполнения достигнутых договоренностей (Рис. 1)

Разрешение на проведение конфиденциальных совещаний и переговоров с приглашением представителей других организаций и фирм дает директор предприятия. Решение директора о предстоящем конфиденциальном совещании доводится до сведения руководителя секретариата, секретаря-референта, специалиста по защите конфиденциальной информации и начальника службы безопасности. В целях дальнейшего контроля за подготовкой и проведением такого совещания информация об этом решении фиксируется в учетной карточке, в которой указываются: наименование совещания, дата, время, состав участников по каждому вопросу и руководитель, ответственный за проведение.

Рис.1 Этапы проведения конфиденциальных совещаний и переговоров

Доступ сотрудников предприятия на любые конфиденциальные совещания осуществляется на основе действующей разрешительной системы доступа персонала к конфиденциальной информации. Приглашение на конфиденциальные совещания лиц, не являющихся сотрудниками предприятия, разрешается только в случае крайней необходимости их личного участия в обсуждении конкретного вопроса.

Ответственность за обеспечение защиты ценной информации и сохранение тайны предприятия в ходе совещания несет руководитель, организующий данное совещание. Сотрудники службы безопасности оказывают ему помощь и осуществляют контроль за перекрытием возможных организационных и технических каналов утраты информации.

Подготовку конфиденциального совещания осуществляет организующий его руководитель с привлечением сотрудников предприятия, допущенных к работе с конкретной ценной информацией, составляющей тайну предприятия или ее партнеров. Из числа этих сотрудников назначается ответственный организатор, планирующий и координирующий выполнение подготовительных мероприятий и проведение самого совещания.

В процессе подготовки конфиденциального совещания составляются программа проведения совещания, повестка дня, информационные материалы, проекты решений и список участников совещания по каждому вопросу повестки дня. Все документы, составляемые в процессе подготовки конфиденциального совещания, должны иметь гриф «Конфиденциально», изготовляться и издаваться в соответствии с требованиями инструкции по обработке и хранению конфиденциальных документов. Документы, предназначенные для раздачи участникам совещания, не должны содержать конфиденциальные сведения. Эта информация сообщается участникам совещания устно при обсуждении конкретного вопроса.

Список участников конфиденциального совещания составляется отдельно по каждому обсуждаемому вопросу. К участию в обсуждении вопроса привлекаются только те сотрудники предприятия, которые имеют непосредственное отношение к этому вопросу. Это правило касается и руководителей.

Документы, составляемые при подготовке конфиденциального совещания, на котором предполагается присутствие представителей других фирм и организаций, согласовываются с руководителем службы безопасности. Отмеченные им недостатки в обеспечении защиты ценной информации должны быть исправлены ответственным организатором совещания. После этого документы утверждаются руководителем, организующим совещание.

Одновременно с визированием подготовленных документов руководитель службы безопасности и ответственный организатор определяют место проведения совещания, порядок доступа участников в это помещение, порядок документирования хода совещания, а также порядок передачи участникам совещания оформленных решений и подписанных документов.

Конфиденциальное совещание проводится в специальном помещении и оборудованном средствами технической защиты информации. Доступ в такие помещения сотрудников предприятия и представителей других организаций разрешается только руководителем службы безопасности.

Перед началом конфиденциального совещания сотрудник службы безопасности обязан убедиться в отсутствии в помещении несанкционированно установленных аудио- и видеозаписывающих или передающих устройств и в качественной работе средств технической защиты на всех возможных каналах утечки информации. Помещение должно быть оборудовано кондиционером, так как открытие окон, дверей в ходе совещания не допускается. Окна закрываются светопроницаемыми шторами, входная дверь оборудуется сигналом, оповещающим о ее неплотном закрытии. В целях звукоизоляции целесообразно иметь двойную дверь или зашторивать двери звукопоглощающей тканью.

В помещении для проведения конфиденциальных совещаний не должны находиться приборы, оборудование и технические средства, которые непосредственно не используются для обеспечения хода совещания. Документирование, аудио- и видеозапись конфиденциальных совещаний ведутся только по письменному указанию директором предприятия одним из сотрудников, готовивших совещание.

Доступ участников на конфиденциальное совещание осуществляет ответственный организатор под контролем сотрудника службы безопасности в соответствии с утвержденным списком и предъявляемыми участниками персональными документами. Перед началом обсуждения каждого вопроса состав присутствующих корректируется. Нахождение на совещании лиц, не имеющих отношения к обсуждаемому вопросу, не разрешается.

Обычно при открытии совещания организовавший его руководитель должен напомнить участникам о необходимости сохранения производственной и коммерческой тайны и уточнить, какие конкретные сведения являются конфиденциальными на данном совещании.

Участникам конфиденциального совещания, независимо от занимаемой должности и статуса на совещании, не разрешается:

- вносить на совещание фото-, и видеоаппаратуру, компьютеры, магнитофоны, диктофоны и радиотелефоны и другую бытовую аппаратуру и пользоваться ими;

- делать выписки из документов, используемых при решении вопросов на совещании и имеющих гриф ограничения доступа;

- обсуждать вопросы, вынесенные на совещание, в местах общего пользования;

- информировать о совещании любых лиц, не связанных с проведением данного совещания, в том числе сотрудников предприятия.

Участники совещания, нарушившие перечисленные правила, лишаются права дальнейшего присутствия на совещании.

По окончании конфиденциального совещания сотрудник службы безопасности осматривает помещение, запирает, опечатывает и сдает под охрану. Документы, принятые на совещании, оформляются, подписываются, при необходимости размножаются и передаются участникам совещания в соответствии с требованиями по работе с конфиденциальными документами предприятия. Все экземпляры этих документов должны иметь гриф ограничения доступа. Рассылать документы, содержащие строго конфиденциальную информацию, не разрешается.

На практике местом проведения переговоров часто становятся постоянно действующие и периодические торговые или торгово-промышленные выставки и ярмарки. Любая выставка является, с одной стороны, отличным источником полезной для бизнеса информации, объектом добросовестного маркетингового исследования рынка товаров, а с другой – опасным каналом несанкционированного получения конфиденциальных сведений, касающихся новых идей, технологий и продукции. Обобщенно источники ценных сведений в процессе выставочной деятельности включают в себя: экспозицию, персонал предприятия, участвующий в выставке, и рекламно-выставочные материалы. Утрата ценной информации происходит в результате общения специалистов родственных профессий, но разных фирм и наличия в выставочной экспозиции самого нового продукта. Проводимые вместе с выставочными мероприятиями пресс-конференции, семинары, презентации фирм и товаров создают дополнительную угрозу сохранности ценной информации.

Для обеспечения безопасности конфиденциальной информации в рекламно-выставочных материалах следует заблаговременно:

- проанализировать множество предполагаемых к изданию материалов с точки зрения возможности извлечения из них ценных конфиденциальных сведений;

- разбить информацию на части и распределить их между разными рекламно-выставочными материалами, предназначенными для массового посетителя и посетителей-специалистов;

- разбить информацию по видам и средствам рекламы – традиционным бумажным изданиям, электронной рекламе, Web-странице, рекламе в средствах массовой информации и др.

Задание

Разработать план проведения конфиденциального совещания.

Практическая работа №18

Система конфиденциальной информации фирмы (2 часа).

Цель занятия

Выработка навыков выполнения мероприятий по защите информации

| Теоретические сведения |

Обработка персональных данных должна осуществляться с соблюдением принципов и правил, предусмотренных Федеральным законом Российской Федерации от 27 июля 2006 г. N 152-ФЗ «О персональных данных».

Обработка персональных данных допускается в следующих случаях:

1) обработка персональных данных осуществляется с согласия субъекта персональных данных на обработку его персональных данных;

2) обработка персональных данных необходима для достижения целей, предусмотренных международным договором Российской Федерации или законом, для осуществления и выполнения возложенных законодательством Российской Федерации на оператора функций, полномочий и обязанностей;

3) обработка персональных данных необходима для осуществления правосудия, исполнения судебного акта, акта другого органа или должностного лица, подлежащих исполнению в соответствии с законодательством Российской Федерации об исполнительном производстве (далее - исполнение судебного акта);

4) обработка персональных данных необходима для исполнения полномочий федеральных органов исполнительной власти, органов государственных внебюджетных фондов, исполнительных органов государственной власти субъектов Российской Федерации, органов местного самоуправления и функций организаций, участвующих в предоставлении соответственно государственных и муниципальных услуг, предусмотренных Федеральным законом от 27 июля 2010 года N 210-ФЗ "Об организации предоставления государственных и муниципальных услуг", включая регистрацию субъекта персональных данных на едином портале государственных и муниципальных услуг и (или) региональных порталах государственных и муниципальных услуг;

5) обработка персональных данных необходима для исполнения договора, стороной которого либо выгодоприобретателем или поручителем по которому является субъект персональных данных, а также для заключения договора по инициативе субъекта персональных данных или договора, по которому субъект персональных данных будет являться выгодоприобретателем или поручителем;

6) обработка персональных данных необходима для защиты жизни, здоровья или иных жизненно важных интересов субъекта персональных данных, если получение согласия субъекта персональных данных невозможно;

7) обработка персональных данных необходима для осуществления прав и законных интересов оператора или третьих лиц либо для достижения общественно значимых целей при условии, что при этом не нарушаются права и свободы субъекта персональных данных;

8) обработка персональных данных необходима для осуществления профессиональной деятельности журналиста и (или) законной деятельности средства массовой информации либо научной, литературной или иной творческой деятельности при условии, что при этом не нарушаются права и законные интересы субъекта персональных данных;

9) обработка персональных данных осуществляется в статистических или иных исследовательских целях, за исключением целей, указанных в статье 15 настоящего Федерального закона, при условии обязательного обезличивания персональных данных;

10) осуществляется обработка персональных данных, доступ неограниченного круга лиц к которым предоставлен субъектом персональных данных либо по его просьбе (далее - персональные данные, сделанные общедоступными субъектом персональных данных);

11) осуществляется обработка персональных данных, подлежащих опубликованию или обязательному раскрытию в соответствии с федеральным законом.

Под персональными данными работников понимается информация, необходимая работодателю в связи с трудовыми отношениями и касающаяся конкретного работника, а также сведения о фактах, событиях и обстоятельствах жизни работника, позволяющие идентифицировать его личность.

К персональным данным работника относятся следующие документы и информация:

- анкета;

- автобиография;

- сведения о трудовом и общем стаже;

- сведения о предыдущем месте работы;

- сведения о составе семьи;

- паспортные данные;

- сведения о воинском учете;

- сведения о заработной плате сотрудника;

- сведения о социальных льготах;

- специальность;

- занимаемая должность;

- размер заработной платы;

- наличие судимостей;

- адрес места жительства;

- домашний телефон;

- содержание трудового договора;

- содержание декларации, подаваемой в налоговую инспекцию;

- подлинники и копии приказов по личному составу;

- личные дела и трудовые книжки сотрудников;

- основания к приказам по личному составу;

- дела, содержащие материалы по повышению квалификации и переподготовке сотрудников, их аттестации, служебным расследованиям;

- копии отчетов, направляемые в органы статистики;

- копии документов об образовании;

- результаты медицинского обследования на предмет годности к осуществлению трудовых обязанностей;

- фотографии и иные сведения, относящиеся к персональным данным работника;

- рекомендации, характеристики и т.п.

Персональные данные являются строго конфиденциальными, любые лица, получившие к ним доступ, обязаны хранить эти данные в тайне, за исключением данных, относящихся к следующим категориям:

- обезличенные персональные данные - данные, в отношении которых невозможно определить их принадлежность конкретному физическому лицу;

- общедоступные персональные данные.

Режим конфиденциальности персональных данных снимается в случаях обезличивания или по истечении соответствующего срока хранения.

Задание

Разработать соглашение на обработку персональных данных

Практическая работа №19

Успешность реализации политики безопасности

(2 часа)

Цель

Выработка навыков выполнения мероприятий по защите информации

Теоретические сведения

Хорошо известно, что безопасность настолько сильна, насколько защищено ее самое слабое звено. Практика защиты информации показывет, что сотрудников отечественных компаний часто оказывается легче обмануть или ввести в заблуждение, чем системы или технологии безопасности. Поэтому правильно организованное обучение и учет человеческого фактора является необходимой составляющей процесса разработки политики безопасности. Давайте на примере компании Cisco Systems рассмотрим следующие семь пунктов успешной программы реализации политики безопасности, которые объединяют большинство возможных подходов по информированию, вовлечению и задействованию сотрудников компании к решению данной проблемы.

Понимание необходимости защиты информации

Сотрудники, партнеры и клиенты, обладающие правами доступа к информационным активам и сервисам компании, должны быть надлежащим образом проинформированы о необходимости обеспечения информационной безопасности. При этом каждый сотрудник компании должен знать, что он должен делать для создания и поддержания требуемого режима информационной безопасности.

Обучение и информирование сотрудников компании

Новые сотрудники компании должны быть проинформированы о правилах политики безопасности и должны понимать ту важную роль, которую они играют в поддержании режима информационной безопасности. Каждый сотрудник должен быть ознакомлен с тем, что он должен и может делать для усиления и эффективности режима информационной безопасности. В связи с тем, что правила политики безопасности время от времени изменяются сотрудники должны быть своевременно проинформированы о всех текущих изменениях. Также, хорошей идеей является выпуск периодических напоминаний о правилах безопасности для поддержания осведомленности сотрудников компании на должном уровне.

Персональная ответственность каждого сотрудника

Рекомендуется разделить правила политики безопасности на небольшие документы, каждый из которых должен содержать не больше одной страницы. Таким образом элементы политики безопасности будут затрагивать сотрудников индивидуально, т.е. сотрудники компании будут изучать только те правила политики безопасности, которые применимы к ним. Например, это могут быть правила создания и использования паролей, токенов, других средств систем контроля доступа, правила использования электронной почты и т.д.

Юридическая ответственность сотрудников компании