Вирусы и другие вредоносные программы

Вредоносная программа –

это программа, наносящая какой-либо вред компьютеру, на котором она запускается, или другим компьютерам в сети.

Типы вредоносных программ

- Компьютерные вирусы

- Сетевые черви

- Трояны

- Другие вредоносные программы

Вирусы

Основная черта компьютерного вируса –

способность к саморазмножению

Жизненный цикл любого компьютерного вируса

- Проникновение на чужой компьютер

- Активация

- Поиск объектов для заражения

- Подготовка копий

- Внедрение копий

Пути проникновения вируса

- Мобильные носители

- Сетевые соединения

- Пиратское программное обеспечение

Основные пути заражения рабочих станций компьютерными вирусами

Виды вирусов

- Загрузочные вирусы

- Файловые вирусы:

- Классические файловые вирусы

- Макровирусы

- Скрипт-вирусы

Основные цели любого компьютерного вируса –

распространение на другие ресурсы компьютера и выполнение вредоносных действий

Черви

Распространение червей

Жизненный цикл червей

- Проникновение в систему

- Активация

- Поиск объектов для заражения

- Подготовка копий

- Распространение копий

Типы червей в зависимости от способа проникновения

Название

Способ проникновения

Сетевые черви

Локальные и глобальные сети

Почтовые черви

Почтовые программы

IM-черви

Системы мгновенного обмена сообщениями (например, ICQ)

IRC-черви

Чат

P2P-черви

Пиринговые файлообменные сети (обмен файлами, обычно музыкой и фильмами)

Трояны

Отличие от вирусов и червей

Трояны не обязаны уметь размножаться

Жизненный цикл троянов

- Проникновение в систему

- Активация

- Выполнение вредоносных действий

Виды троянов по типу вредоносной нагрузки

- Клавиатурные шпионы

- Похитители паролей

- Утилиты скрытого удаленного управления

- Рассылка спама

- Утилиты дозвона

- Модификаторы настроек браузера

- Логические бомбы

Другие вредоносные программы

Другие вредоносные программы

- Рекламное ПО Шпионское ПО Хакерские утилиты Злые шутки

- Рекламное ПО

- Шпионское ПО

- Хакерские утилиты

- Злые шутки

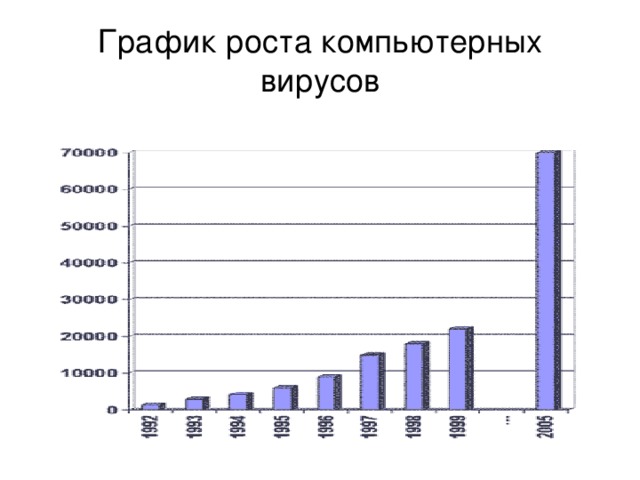

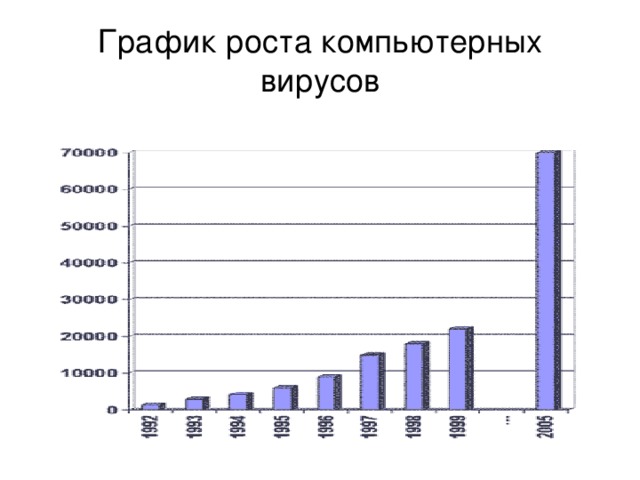

График роста компьютерных вирусов

Ущерб, принесенный мировой экономике от вирусных воздействий, с 1995 по 2001 г. г. (млрд. руб.)

Признаки присутствия на компьютере вредоносных программ

Признаки появления вирусов

- Невозможность загрузки операционной системы

- Частые «зависания» и сбои в работе компьютера

- Прекращение работы или неправильная работа ранее успешно функционировавших программ

- Изменение размеров файлов

- Появление на экране монитора неуместных системных сообщений

- Уменьшение объема свободной оперативной памяти

- Разрушение файловой структуры (исчезновение файлов, искажение каталогов и др.) и т. д.

Методы защиты от вредоносных программ

Рубежи защиты

- Предотвращение поступления вирусов

- Предотвращение вирусной атаки, если вирус поступил на ПК

- Предотвращение разрушительных последствий, если атака произошла

Методы реализации защиты

- Программные

- Аппаратные

- Организационные

Организационные методы

Соблюдение правил работы за компьютером

Основное средство защиты

Резервное копирование наиболее ценных данных.

В случае утраты информации жесткие диски форматируют, устанавливают ОС с дистрибутивного CD-диска и все необходимые программы, а данные – с резервного носителя (который должен храниться отдельно от ПК).

Все регистрационные и парольные данные для доступа в Интернет рекомендуется хранить не на ПК, а в служебном дневнике в сейфе.

Вспомогательные средства

- Антивирусные программы

- Аппаратные средства

Аппаратное средство

Отключение перемычки на материнской плате не позволит осуществить стирание микросхемы BIOS ни вирусу, ни злоумышленнику, ни неаккуратному пользователю

- Отключение перемычки на материнской плате не позволит осуществить стирание микросхемы BIOS ни вирусу, ни злоумышленнику, ни неаккуратному пользователю

Программные методы

Программные методы

2. Использование брандмауэра

Технические методы

3. Средства защиты от нежелательной корреспонденции

4. Использование антивирусных программ

Популярные антивирусные программы

Антивирус Касперского Personal

Антивирус Dr.Web для Windows

Norton ANTIVIRUS

NOD 32

Домашнее задание

- Компьютерный рисунок на тему «Компьютерный вирус»

- Эссе (сочинение) на тему «Троянский конь»

Домашнее задание по выбору учащихся:

- Компьютерный рисунок на тему «Компьютерный вирус»

- Эссе (сочинение) на тему «Троянский конь»

- Используя изученный на уроке материал, подготовить комплекс вопросов для викторины по теме “Вирусы и антивирусные программы”.

- Используя периодические издания по информационным технологиям, информационные ресурсы Интернет, исследовать сходство биологического и компьютерного вирусов.

- Используя периодические издания по информационным технологиям, информационные ресурсы Интернет и возможности домашнего персонального компьютера, подготовить презентацию на тему: “Эволюция антивирусных программ”.