МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное автономное образовательное учреждение

высшего образования

«ТЮМЕНСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ»

Ишимский педагогический институт им. П.П. Ершова (филиал) ТюмГУ

Кафедра физико-математических дисциплин и профессионально-технологического образования

КУРСОВАЯ РАБОТА

на тему «Защита информации от помех»

Выполнил: студент группы 13ПО15ИИТОз Плясунов Константин Владиславович

Проверил старший преподаватель Терпугова Ольга Александровна

Ишим

2019

Оглавление

Введение 3

Глава 1. Теоретические основы защиты информации 4

Понятие «защита информации» 4

Методы защиты информации 5

Средства защиты информации 7

Защита информации от искажения в условиях естественных помех 8

Выводы по главе 1 10

Глава 2. Корректирующие коды как способы защиты информации от помех 11

Принцип помехоустойчивого кодирования 11

Код Хэмминга 17

Выводы по главе 2. 23

Заключение 24

Список использованной литературы 25

Введение

С интенсивным развитием компьютерных и информационных технологий неизмеримо возросла важность защиты информации. Информацию нужно защищать в тех случаях, когда есть опасения, что она станет доступной для посторонних, которые могут обратить ее во вред законному пользованию.

В последнее время вырос интерес к вопросам защиты информации. Это связывают с тем обстоятельством, что персональный компьютер или автоматизированное рабочее место является частью систем обработки информации, систем коллективного пользования, вычислительных сетей. В таких случаях предъявляются достаточно жесткие требования по надежности и достоверности передаваемой информации.

Актуальность проблемы защиты информации связана с ростом возможностей вычислительной техники. Развитие средств, методов и форм автоматизации процессов обработки информации, массовость применения ПЭВМ резко повышают уязвимость информации.

В первой главе курсовой работы будут рассмотрены следующие вопросы: что такое «защита информации», какие существуют методы защиты информации и их средства и защита информации от искажения в условиях естественных помех, т.е. защита от электромагнитного излучения, паразитной генерации, по цепям питания и другие.

Во второй главе курсовой работы будут рассмотрены помехоустойчивые коды, с помощью которых происходит защита от помех.

Глава 1. Теоретические основы защиты информации Понятие «защита информации»

Понятие "информация" сейчас знакомо любому человеку. Каждому из нас постоянно приходится работать с информацией: воспринимать, понимать, перерабатывать, хранить, передавать. И с повышением значимости и ценности информации растет важность ее защиты. Сегодня ни у кого не возникнет сомнений, что одной из наиболее актуальных и важных проблем, возникающих при хранении и обработке информации на компьютерах, является проблема защиты информации.

Защита информации – это деятельность по предотвращению утечки защищаемой информации, несанкционированного и непреднамеренного воздействия на защищаемую информацию.

Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требования, установленные собственником информации. Собственником информации может быть государство, юридическое или физическое лицо и др.

Также под защитой принято понимать использование различных средств и методов, принятие мер и осуществление мероприятий с целью системного обеспечения надежности передаваемой, хранимой и обрабатываемой информации.

Целями защиты информации являются:

предотвращение утечки, хищения, утраты, искажения, подделки информации;

предотвращение угроз безопасности личности, общества, государства;

предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации;

защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах;

обеспечение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем, технологий и средств их обеспечения.

Защите подлежит любая документированная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу.

Однако прежде чем защищать информацию, необходимо определить перечень вероятных угроз, поскольку от всего на свете не защититься. Хорошая защита информации обходится дорого. Поэтому прежде чем решать вопрос о защите информации, следует определить стоит ли она того.

Методы защиты информации

Всякая информация в системе требует той или иной защиты, под которой понимается совокупность методов, позволяющих управлять доступом выполняемых в системе программ к хранящейся в ней информации. Можно выделить следующие основные методы защиты информации, которая хранится и обрабатывается на компьютере:

Организационные:

Включают комплекс взаимокоординируемых мероприятий и технических мер, реализующих практические механизмы защиты в процессе создания и эксплуатации систем защиты информации. Они должны охватывать все структурные элементы систем обработки данных. Также эти методы ориентированы на работу с персоналом, рассматривают выбор местоположения и размещения объектов защиты, организацию системы физической и пожарной безопасности, осуществление контроля, возложение персональной ответственности за выполнение мер защиты, кадровые вопросы. К организационным методам относят:

документы (приказы, распоряжения, инструкции), регламентирующие и обеспечивающие деятельность должностных лиц, работающих в организации, по защите информации;

подбор и подготовка персонала для работы в организации (проведение тестирования, обучение персонала);

решение вопросов, связанных с режимом работы организации, создание охраны.

Технические (аппаратные):

Данные методы связаны с применением специальных технических средств защиты информации. Они дают значительный эффект при устранении угроз, связанных с действиями криминогенных элементов по добыванию информации незаконными техническими средствами. Технические методы дают также эффект по отношению и к техногенным факторам. К техническим методам относятся:

возможности по защите информации, заложенные при разработке тех или иных устройств ПК (по защите информации, записанной на гибкий диск);

защита информации с помощью специальных аппаратных ключей-разъемов и другие.

Программные:

Программные методы направлены на устранение угроз, непосредственно связанных с процессом обработки и передачи информации. Без этих методов невозможно построить целостную комплексную защиту информации. К данному методу можно отнести:

способы защиты информации, заложенные в операционных системах и различных приложениях;

различные служебные программы;

антивирусные программы;

программы кодирования информации.

Наибольший эффект дает оптимальное сочетание выше перечисленных методов защиты информации.

Средства защиты информации

На основе выше перечисленных методов защиты информации созданы их средства. Так, например, организационные методы включают в себя организационные, законодательные и морально-этические средства защиты, а технические подразделяются на аппаратные и физические.

Организационные средства осуществляют регламентацию производственной деятельности в информационной системе и взаимоотношений исполнителей на нормативно-правовой основе таким образом, что разглашение, утечка информации становится невозможным или существенно затрудняется за счет проведения организационных мероприятий.

Законодательные средства защиты включают комплекс законодательных и иных правовых актов, которые устанавливают правила пользования, обработки и передачи информации, и где обозначены меры ответственности за нарушение этих правил. Например, существует Федеральный Закон РФ «Об информации, информатизации и защите информации».

Морально-этические средства включают всевозможные нормы поведения, которые сложились традиционно или складываются по мере распространения вычислительных средств в обществе. Морально-этические нормы могут быть оформлены в виде свода правил или предписаний. Хотя эти нормы и не являются законодательно утвержденными, но они считаются обязательными для исполнения.

Физические средства защиты это такие технические средства, реализуемые в виде автономных устройств и систем, которые не связаны с обработкой, хранением и передачей информации. К ним относятся: замки на дверях, решетки на окнах, средства электронной охранной сигнализации и др.

Аппаратные средства непосредственно связаны с системой обработки информации. Эти средства либо встроены в аппаратные средства обработки, либо сопряжены с ними по стандартному интерфейсу. К данным средствам можно отнести схемы контроля информации по четности, схемы доступа по ключу и т.д.

Программные средства – это специальные программы и программные комплексы, предназначенные для защиты информации в информационных системах, например, антивирусный пакет. Программы защиты могут быть как отдельные, так и встроенные. Из средств программного обеспечения системы защиты необходимо выделить еще программные средства, реализующие механизмы шифрования. Так, шифрование данных можно выполнить с помощью шифрующей системы EFS (Windows 2000, XP) или специальной программой шифрования.

Необходимо отметить, что поскольку проблема защиты информации имеет сложный комплексный характер, то необходимо использовать весь арсенал средств защиты информации.

Защита информации от искажения в условиях естественных помех

В связи с широким распространением персональных компьютеров не только как средств обработки информации, но также как оперативных средств коммуникации (электронная почта), возникают проблемы, связанные с обеспечением защиты информации от преднамеренных или случайных искажений.

Любой канал связи характеризуется наличием в нем помех, приводящих к искажению информации, поступающей на обработку. С целью уменьшения вероятности ошибок принимается ряд мер, направленных на улучшение технических характеристик каналов.

Факторы, приводящие к утрате, порче или утечке информации, хранимой и обрабатываемой на компьютере:

сбой в сети электропитания компьютера;

стихийное бедствие, приводящее к утрате информации или уничтожению аппаратных элементов (наводнение, землетрясение, ударом молнии);

неисправность устройств или программного обеспечения;

заражение ПК (или сети) компьютерным вирусом и другие.

Но более широк и опасен тот ущерб, который связан с человеческой деятельностью, а последствиями могут быть уничтожение, разрушение и искажение информации.

Можно выделить некоторые виды защиты информации от искажения. И к каждому виду свойственны свои специфические особенности.

Защита информации от искажения за счет электромагнитного излучения

Электронные средства обладают основным электромагнитным излучением, специально вырабатываемым для передачи информации, и нежелательными излучениями, образующимися по тем или иным причинам. И те, и другие представляют опасность. Они являются источниками образования электромагнитных каналов утечки информации.

Каждое электронное устройство является источником электромагнитных полей широкого частотного спектра, характер которых определяется назначением и схемными решениями, мощностью устройства, материалами, из которых оно изготовлено, и его конструкцией.

Защита информации от ее искажения за счет электромагнитных излучений, прежде всего, включает в себя мероприятия по воспрещению возможности выхода этих каналов за пределы зоны и мероприятия по уменьшению их доступности.

Защита информации от искажения по цепям питания

Одним из важных условий защиты информации от искажения по цепям заземления является правильное их оборудование.

Заземление – это устройство, состоящее из заземлителей проводников, соединяющих заземлители с электронными и электрическими установками, приборами. Заземлители выполняют защитную функцию и предназначаются для соединения с землей приборов защиты.

В качестве мер защиты широко используется метод развязки цепей питания с помощью отдельных преобразователей, сетевых фильтров для отдельных средств или помещений.

Защита информации от искажения за счет взаимного влияния проводов и линий связи

Различают следующие основные меры защиты линий связи и проводов от взаимных влияний:

1. Применение систем передачи и типов линий связи, обеспечивающих малые значения взаимных влияний.

2. Рациональный выбор кабелей для различных систем передачи.

3. Экранирование цепей кабельных линий от взаимного влияния, путем ослабления интенсивности влияющего электромагнитного поля в экране.

Выводы по главе 1

В связи с широким распространением персональных компьютеров не только как средств обработки информации, но также как оперативных средств коммуникации (электронная почта), возникают проблемы, связанные с обеспечением защиты информации от преднамеренных или случайных искажений.

Эффективным способом защиты от случайных воздействий является повышение надежности аппаратуры и вычислительной системы в целом.

Глава 2. Корректирующие коды как способы защиты информации от помех

Корректирующие коды, помехоустойчивые коды, коды обнаружения и исправления ошибки, коды, позволяющие по имеющейся в кодовой комбинации избыточности обнаруживать и исправлять определённые ошибки, появление которых приводит к образованию ошибочных или запрещенных комбинаций. Применяются при передаче и обработке информации в вычислительной технике, телеграфии, телемеханике и технике связи, где возможны искажения сигнала в результате действия различного рода помех.

Принцип помехоустойчивого кодирования

Цифровой сигнал, как и аналоговый, критичен к влиянию помех. Вероятность появления ошибок в канале связи зависит от самого канала. В кабельных системах передач, к примеру, она будет на много меньше, чем в системах цифровой радиосвязи, но не нулевой. Без возможности исправления ошибок качество принимаемого сигнала будет неудовлетворительным. При вероятности появления ошибок и скорости цифровых данных 100 Мбит/с каждую секунду будут появляться тысячи ошибок, а если принять во внимание, что значение отсчета при ошибке может меняться многократно, можно представить, какое качество изображения будет на приемном конце.

За счет чего возможно исправление ошибок? Для примера возьмем наш родной русский язык. Представим, что слова русского языка – кодовые слова, а буквы, из которых складываются слова – биты информации. А теперь представим, что мы читаем текст, в котором есть грамматические ошибки или слушаем человека с дефектом речи. Мы понимаем, что написано и что говорит человек, хотя, как приемник зрительной и звуковой информации, принимаем ошибочные символы. Это возможно за счет избыточности языка, т.е. похожие слова отличаются друг от друга более, чем на одну букву и при изменении любой из букв получается слово, которого нет в русском языке и оно очень похоже на исходное. Конечно, существуют слова, при изменении одной буквы в которых образуется другое слово, но их немного, и мы все равно определим ошибку по смыслу фразы.

Такой же метод используется и в цифровых системах передач – передаваемые по каналу связи кодовые слова отличаются друг от друга более чем на один разряд, т.е. не все возможные кодовые слова входят в алфавит кода. Алфавит кода – это совокупность кодовых слов, используемых кодером. При появлении одиночной ошибки возникает слово, не входящее в алфавит кода, что является сигналом об ошибке для декодера, т.к. это слово не могло быть передано. Принцип помехоустойчивого кодирования Принцип помехоустойчивого кодирования можно пояснить с помощью трехмерной модели трехразрядного кода. На рисунке 1а все возможные кодовые слова входят в алфавит кода, шаг Хемминга равен d=1. Шаг Хемминга равен количеству символов, которыми отличаются соседние кодовые слова (они соединены ребрами куба). При ошибке в кодовом слове возникает другое слово, входящее в алфавит кода (невозможны ни определение, ни исправление ошибки). При шаге Хемминга d=2 (рис.1б) при возникновении одиночной ошибки появляется кодовое слово, не входящее в алфавит кода (возможно определение ошибки), но появившееся кодовое слово лежит на одинаковом расстоянии от трех разрешенных, поэтому исправление ошибки невозможно. Примером помехоустойчивого кода с d=2 является код с проверкой на четность, в котором к информационному слову добавляется один проверочный бит, значение которого доводит количество единиц в кодовом слове до четного числа. Он относится к паритетным кодам и способен обнаружить нечетное количество ошибок. Если же количество ошибок будет четным (рис.1б), то возникнет слово, входящее в алфавит кода, при этом невозможно обнаружение ошибок. Надо заметить, что обнаружение ошибки важно даже в телевизионных цифровых системах передач: к пораженному отсчету можно применить методы пространственной или временной интерполяции (замаскировать ошибку).

Рисунок 1. Трехмерная модель трехразрядного кода

Пространственная интерполяция – придание пораженному отсчету среднего арифметического соседних, непораженных элементов изображения. Временная интерполяция – придание пораженному отсчету среднего арифметического от тех же самых отсчетов из предыдущего и последующего кадров. При d=3 только два кодовых слова из восьми возможных входят в алфавит кода. При возникновении одиночной ошибки получится слово, не входящее в алфавит кода (возможно обнаружение ошибки), при чем это слово будет находиться ближе к исходному, чем и объясняется возможность исправления ошибки. Но при появлении двойной ошибки получившееся слово будет находиться ближе к другому разрешенному. Декодер исправит эту ошибку неправильно. Этим объясняется то, что цифровые системы передач – пороговые: пока количество ошибок не превысило то, на которое рассчитан код, канальный декодер справляется с ними и исправляет правильно; при превышении количеством ошибок разрешенного числа происходит неправильное их исправление, что приводит к невозможности приема цифрового сигнала.

Как видно из рисунка 1, помехоустойчивое кодирование возможно за счет введения в цифровой сигнал избыточности (дополнительных символов). Четыре комбинации (рис.1б) можно передать двумя битами, а две (рис.1в) – одним, но при этом не было бы возможным исправление ошибок. Помехоустойчивые коды характеризуются числами k и n, где n – количество символов в информационном слове, приходящем на помехоустойчивый кодер, а k – количество символов в кодовом слове, выходящем с помехоустойчивого кодера. Отношение kn показывает, во сколько раз скорость цифрового потока на выходе помехоустойчивого кодера больше, чем на его входе, это отношение называют скоростью помехоустойчивого кода. Разность (k−n) равна количеству дополнительных (проверочных) символов в кодовом слове. Чем больше проверочных символов в кодовом слове (избыточность кода), тем больше исправляющая возможность (мощность) помехоустойчивого кода, но при этом растет скорость цифрового потока, передаваемого по каналу связи. Именно поэтому в различных системах передач (спутниковых, кабельных или наземного цифрового вещания) используются отличные друг от друга цифровые системы вещания, в которых определяется компромисс между исправляющей возможностью и скоростью помехоустойчивого кода (DVB-T (наземная), DVB-C (кабельная), DVB-S (спутниковая)).

Помехоустойчивые коды классифицируются на:

В блоковых кодах формирование проверочных символов ведется на основе одного блока информации, например, информационного слова. Декодирование производится на основе одного кодового слова. В сверточных кодах формирование проверочных символов производится на основе нескольких блоков информации (информационных слов), а декодирование – на основе нескольких кодовых слов. Количество информационных слов, участвующих в формировании проверочных символов в сверточном кодировании определяет длину кодового ограничителя. Принцип работы сверточных кодов можно сопоставить с исправлением ошибок по смыслу (см. пример с русским языком). Сверточные коды еще называют решетчатыми (трилистными). Систематические коды определяют наличие в кодовом слове информационного в явном виде. В несистематических кодах информационного слова в кодовом нет, т.е. при помехоустойчивом кодировании информационному слову с количеством символов n ставится в соответствие кодовое слово с количеством символов k.

Пример блокового кода – код Рида-Соломона, наиболее часто используемый в современных цифровых системах. Операции по определению кодового слова на передающем конце и по определению и исправлению ошибок на приемном конце выполняются как действия с многочленами. Если кодируемая информация i описывается набором из n символов (информационное слово), то этому слову можно сопоставить многочлен: i(x)=in−1xn−1+in−2xn−2+......+i1x1+i0, где x – основание системы счисления (для двоичных кодов x=2) i – значение соответствующего бита информационного слова (0 или 1) Например, информационное слово 11010011, которое равно 211 уровню, можно записать в виде многочлена 1⋅27+1cdot26+0⋅25+1⋅24+0⋅3+0⋅22+1⋅21+1⋅20=211

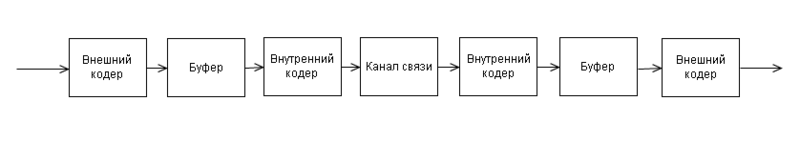

Кодовое слово из k символов, которое будет сопоставлено информационному, также можно представить в виде кодового многочлена: c(x)=ck−1xk−1+ck−2xk−2+......+c1x1+c0 , где c – значение соответствующего бита кодового слова. Принцип работы помехоустойчивого декодера заключается в том, что многочлены, соответствующие принятым кодовым словам, должны делится на порождающий без остатка. Если при делении появился остаток, то это значит, что произошла ошибка. Если количество ошибок не превысило расчетную величину, многочлен остатка (синдром) зависит только от конфигурации ошибок, которые вычисляются по синдрому, а затем вычитаются из принятого слова. При этом формируется передаваемое кодовое слово, которое делится на порождающий многочлен, формируя исходное информационное слово. Для возможности исправления в кодовом слове t ошибок количество проверочных символов в кодовом слове должно быть равно 2t(k−n=2t), степень порождающего многочлена также равна количеству проверочных символов. Порождающий многочлен определяется по формуле: g(x)=gk−nxk−n+gk−n−1xk−n−1+……+g1x1+g0 где g – значение соответствующего бита порождающего слова. Код Рида-Соломона способен также исправить количество ошибок, равное количеству проверочных символов, при условии, что известно их местоположение (исправление стираний). В канале связи кроме одиночных ошибок, вызванных шумами, часто встречаются пакетные ошибки, вызванные импульсными помехами, замираниями или выпадениями (при цифровой видеозаписи). При этом пораженными оказываются сотни, а то и тысячи бит информации подряд. Ясно, что ни один помехоустойчивый код не сможет справиться с такой ошибкой. Для возможности борьбы с такими ошибками используются коды-произведения. Принцип действия такого кода изображён на рисунке 2.

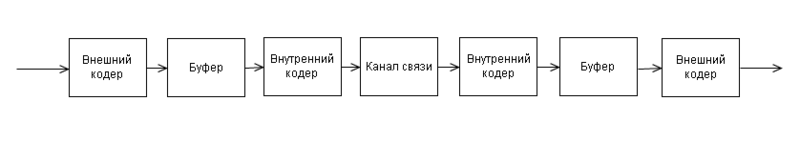

Рисунок 2. Коды-произведения. Схема структурная

Рисунок 2. Коды-произведения. Схема структурная

Передаваемая информация кодируется дважды: во внешнем и внутреннем кодерах. Между ними устанавливается буфер. Информационные слова проходят через первый помехоустойчивый кодер, называемый внешним, т.к. он и соответствующий ему декодер находятся по краям системы помехоустойчивого кодирования (рис.2). Здесь к ним добавляются проверочные символы (формируются кодовые слова). Они, в свою очередь, заносятся в буфер по столбцам, а выводятся построчно. Этот процесс называется перемешиванием или перемежением. При выводе строк из буфера к ним добавляются проверочные символы внутреннего кода. В таком порядке информация передается по каналу связи. Использование кодов-произведений многократно увеличивает мощность помехоустойчивого кода при добавлении незначительной избыточности.

Код Хэмминга Существуют коды, обнаруживающие факт искажения сообщения, и коды, исправляющие ошибки, т. е. такие, с помощью которых можно восстановить первичную информацию.

Код Хэмминга – наиболее известный из первых самоконтролирующихся и самокорректирующихся кодов. Позволяет устранить одну ошибку и находить двойную. Код Хэмминга относится к классу блочных, разделимых, систематических кодов. Кодовое расстояние данного кода d0=3 или d0=4.

Блочные систематические коды характеризуются разрядностью кодовой комбинации n и количеством информационных разрядов в этой комбинации k остальные разряды являются проверочными (r):

r = n — k.

Данные коды обозначаются как (n,k).

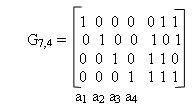

Рассмотрим код Хэмминга (7,4). В данном коде каждая комбинация имеет 7 разрядов, из которых 4 являются информационными,

При кодировании формируется кодовая комбинация вида:

а1 а2 а3 а4 b1 b2 b

где аi — информационные символы;

bi — проверочные символы.

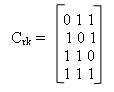

В данном коде проверочные элементы bi находятся через линейные комбинации информационных символов ai, причем, для каждого проверочного символа определяется свое правило. Для определения правил запишем таблицу синдромов кода (С) (таблица 3), в которой записываются все возможные синдромы, причем, синдромы имеющие в своем составе одну единицу соответствуют ошибкам в проверочных символах:

синдром 100 соответствует ошибке в проверочном символе b1;

синдром 010 соответствует ошибке в проверочном символе b2;

синдром 001 соответствует ошибке в проверочном символе b3.

Синдромы с числом единиц больше 2 соответствуют ошибкам в информационных символах. Синдромы для различных элементов кодовой комбинации аi и bi должны быть различными.

Таблица 1 – Синдромы кода Хэмминга (7;4)

Таблица

| Число синдрома | Элементы синдрома | Элементы кодовой комбинации |

| С1 | С2 | С3 |

| 1 | 0 | 0 | 1 | b3 |

| 2 | 0 | 1 | 0 | b2 |

| 3 | 0 | 1 | 1 | a1 |

| 4 | 1 | 0 | 0 | b1 |

| 5 | 1 | 0 | 1 | a2 |

| 6 | 1 | 1 | 0 | a3 |

| 7 | 1 | 1 | 1 | a4 |

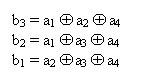

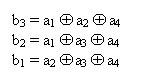

Определим правило формирования элемента b3. Как следует из таблицы, ошибке в данном символе соответствует единица в младшем разряде синдрома С4. Поэтому, из таблицы, необходимо отобрать те элементы аi у которых, при возникновении ошибки, появляется единица в младшем разряде. Наличие единиц в младшем разряде, кроме b3,соответствует элементам a1, a2 и a4. Просуммировав эти информационные элементы получим правило формирования проверочного символа:

b3 = a1 + a2 + a4

Аналогично определяем правила для b2 и b1:

b2 = a1 + a3 + a4

b1 = a2 + a3 + a4

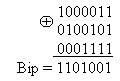

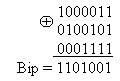

Пример 3, необходимо сформировать кодовую комбинацию кода Хэмминга (7,4) соответствующую информационным символам 1101.

В соответствии с проверочной матрицей определяем bi:

b1 = 1 + 0 + 1 = 0; b2 = 1 + 0 + 1=1; b3 = 1 + 1 + 1 = 1.

Добавляем проверочные символы к информационным и получаем кодовую комбинацию:

Biр = 1101001.

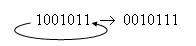

В теории циклических кодов все преобразования кодовых комбинаций производятся в виде математических операций над полиномами (степенными функциями). Поэтому двоичные комбинации преобразуют в полиномы согласно выражения:

Аi(х) = аn-1xn-1 + аn-2xn-2 +…+ а0x0

где an-1, … коэффициенты полинома принимающие значения 0 или 1. Например, комбинации 1001011 соответствует полином

Аi(х) = 1?x6 + 0?x5 + 0?x4 + 1?x3 + 0?x2 + 1?x+1?x0 ? x6 + x3 + x+1.

При формировании кодовых комбинаций над полиномами производят операции сложения, вычитания, умножения и деления. Операции умножения и деления производят по арифметическим правилам, сложение заменяется суммированием по модулю два, а вычитание заменяется суммированием.

Разрешенные кодовые комбинации циклических кодов обладают тем свойством, что все они делятся без остатка на образующий или порождающий полином G(х). Порождающий полином вычисляется с применением ЭВМ. В приложении приведена таблица синдромов.

Этапы формирования разрешенной кодовой комбинации разделимого циклического кода Biр(х).

1. Информационная кодовая комбинация Ai преобразуется из двоичной формы в полиномиальную (Ai(x)).

2. Полином Ai(x) умножается на хr,

Ai(x)?xr

где r количество проверочных разрядов:

r = n — k.

3. Вычисляется остаток от деления R(x) полученного произведения на порождающий полином:

R(x) = Ai(x)?xr/G(x).

4. Остаток от деления (проверочные разряды) прибавляется к информационным разрядам:

Biр(x) = Ai(x)?xr + R(x).

5. Кодовая комбинация Bip(x) преобразуется из полиномиальной формы в двоичную (Bip).

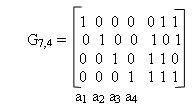

Задача. Необходимо построить производящую матрицу кода Хэмминга способного исправлять 1 ошибку и имеющего n=7. Закодировать с помощью полученной матрицы комбинацию Ai=1101.

Определяем кодовое расстояние:

d0=2qи ош+1= 2?1+1=3.

Для кодов с d0=3 количество проверочных разрядов определяется по формуле:

r=log2(n+1)= log28=3.

Определяем разрядность информационной части:

k = n — r = 7 — 4 =3.

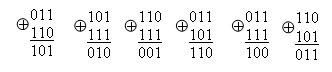

Запишем все возможные комбинации проверочной подматрицы: 000, 001, 010, 011, 100, 101, 110, 111. Выберем из этих комбинаций те, что удовлетворяют правилам:

1) в каждой строке не менее d0-1, этому условию соответствуют комбинации 011, 101, 110, 111;

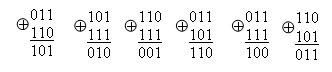

2) сумма двух любых комбинаций по модулю два содержит единиц не менее d0-2:

3) записываем проверочную подматрицу:

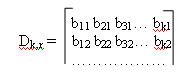

4) приписываем полученную подматрицу к единичной и получаем производящую матрицу:

Если произвести определение d0 для исходных комбинаций полученной матрицы (определив расстояние Хэмминга для всех пар комбинаций), то оно окажется равным 3.

Для кодирования заданной комбинации Ai, необходимо просуммировать те строки матрицы G, которые в информационной части имеют единицу на том месте, на котором они находятся в комбинации Аi. Для заданной комбинации 1101 единичными разрядами являются а1, а2, а4. В матрице G единицы на этих местах имеют строки: первая, вторая и четвертая. Просуммировав их получаем разрешенную комбинацию заданного кода.

Сравнивая полученную кодовую комбинацию Bip с комбинацией полученной примере 3, для которой также использована комбинация Ai=1101, видим что они одинаковы.

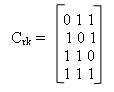

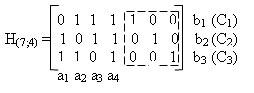

Для кода Хэмминга выше были определены правила формирования проверочных символов bk:

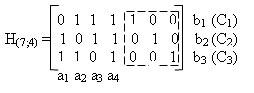

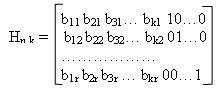

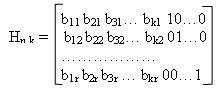

Эти правила можно отобразить в виде проверочной матрицы Нn,k. Она состоит из n столбцов (соответствует разрядности кодовой комбинации) и r столбцов (соответствует количеству проверочных разрядов кодовой комбинации). В правой части матрицы указываются синдромы, соответствующие ошибкам в проверочных символах, в левой части записываются элементы информационной части комбинации, причем, те элементы, которые участвуют в образовании определенного элемента bi равны единицы, а те которые не участвуют — нулю.

В данном случае обведенные пунктиром проверочные элементы образуют единичную матрицу. Проверочная матрица позволяет определить ошибочный разряд, поскольку каждый столбец данной матрицы представляет собой синдром соответствующего символа. При этом строки матрицы будут соответствовать разрядам синдрома Ck. Например, согласно приведенной проверочной матрице, синдром соответствующий ошибку в разряде а1 имеет вид 011, в разряде а2 — 101, в разряде а3 — 110, в разряде а4 — 111, в разряде b1 — 100, в разряде b2 — 010, в разряде b3 — 001. Также с помощью проверочной матрицы легко определить проверочные и символы и сформировать кодовую комбинацию. Например, необходимо сформировать кодовую комбинацию кода Хэмминга (7,4) соответствующую информационным символам 1101.

В соответствии с проверочной матрицей определяем bi:

b1 = 1 + 0 + 1 = 0; b2 = 1 + 0 + 1=0; b3 = 1 + 1 + 1 = 1.

Добавляем проверочные символы к информационным и получаем кодовую комбинацию:

Biр = 1101001.

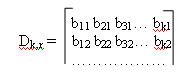

Также проверочную матрицу можно построить и другим способом. Для этого сначала строится единичная матрица Еr. К которой слева приписывается подматрица Dk,r. Каждая строка этой подматрицы соответствует столбцу проверочных разрядов подматрицы Сr,k производящей матрицы Gn,k.

Такое преобразование строк матрицы в столбцы называется транспонированием.

В результате получаем

Выводы по главе 2.

Защита информации, передаваемой по каналам связи, от случайных помех осуществляется с помощью ее помехоустойчивого кодирования.

Существуют коды, обнаруживающие факт искажения сообщения, и коды, исправляющие ошибки, т. е. такие, с помощью которых можно восстановить первичную информацию.

Код Хэмминга – наиболее известный из первых самоконтролирующихся и самокорректирующихся кодов. Позволяет устранить одну ошибку и находить двойную.

Заключение

В ходе курсовой работы была изучена тема «Защита информации от искажения в условиях естественных помех». В данной теме были получены следующие результаты, о том, что надежная защита информации не может быть обеспечена только разовыми мероприятиями, а должна быть использована совокупность различных мероприятий, осуществляемых во время разработки и эксплуатации вычислительной системы. Также неизменно растет угроза искажения информации, несмотря на все усилия по ее защите. Все это обуславливает необходимость углубленного анализа опыта защиты информации и комплексной организации методов и средств защиты.

В настоящее время защита информации находится в центре внимания не только специалистов по разработке информационных систем, но и широкого круга пользователей.

Список использованной литературы

Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам [Текст] / Г.А. Бузов. - М.: РиС, 2014. - 586 c.

Емельянова, Н.З. Защита информации в персональном компьютере: Учебное пособие [Текст] / Н.З. Емельянова, Т.Л. Партыка, И.И. Попов. - М.: Форум, 2013. - 368 c.

Жук, А.П. Защита информации: Учебное пособие [Текст] / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2013. - 392 c.

Ищейнов, В.Я. Защита конфиденциальной информации: Учебное пособие [Текст] / В.Я. Ищейнов, М.В. Мецатунян. - М.: Форум, 2013. - 256 c.

Малюк, А.А. Защита информации в информационном обществе: Учебное пособие для вузов [Текст] / А.А. Малюк. - М.: ГЛТ, 2015. - 230 c.

Федеральный закон Российской Федерации от 27 июля 2006г. №149-ФЗ Об информации, информационных технологий и о защите информации

Хорев, П.Б. Программно-аппаратная защита информации: Учебное пособие [Текст] / П.Б. Хорев. - М.: Форум, 2013. - 352 c.

Шаньгин, В.Ф. Защита информации в компьютерных системах и сетях [Текст] / В.Ф. Шаньгин. - М.: ДМК Пресс, 2012. - 592 c.

Шаньгин, В.Ф. Комплексная защита информации в корпоративных системах: Учебное пособие [Текст] / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. - 592 c.

Шаньгин, В.Ф. Информационная безопасность и защита информации [Текст] / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

Ярочкин, В.И. Информационная безопасность: Учебник для студентов вузов [Текст] /В.И. Ярочкин – 3-е изд. – М.: Академия Проект: Трикста. – 2005. – 544с.

Рисунок 2. Коды-произведения. Схема структурная

Рисунок 2. Коды-произведения. Схема структурная