Обеспечение безопасности работы в Интернет.

Компьютерные угрозы

- Вредоносные программы

- Потенциально опасные программы

- Спам

- Сетевые атаки (хакеры)

- Внутренние угрозы (инсайдеры)

Вредоносные программы

Подробно о назначении, классификации, и особенностях вредоносных программ мы поговорим в ходе данного курса.

Актуальная информация о вредоносном ПО всегда представлена на сайте http://www.viruslist.com/

Спам

Всего за несколько лет спам превратился из легкого раздражающего фактора в одну из самых серьезных угроз информационной безопасности. Непрошеные почтовые сообщения переполняют индивидуальные почтовые ящики и парализуют работу корпоративных серверов. Время, которое сотрудники вынуждены тратить на разбор и чтение спама, постоянно растет - а с ним и финансовые потери компаний (составляющие уже, по разным оценкам, от $50 до $200 в год в расчете на одного сотрудника).

За последние годы было изобретено немало способов борьбы со спамом. К сожалению, спамеры отслеживают действия фильтров и изобретают всё новые приемы для их обхода. К тому же нередко фильтрация спама приносит больше вреда, чем пользы: вместе с назойливой рекламой не доходят до адресата и важные деловые или личные сообщения.

Последние новости о борьбе со спамом, аналитические материалы и др. можно найти на сайтах http://www.viruslist.com/ и http://www.spamtest.ru/.

Сетевые атаки

На сегодняшний день наблюдается тенденция ориентации абсолютного большинства компьютерных угроз на получение (порчу) конфиденциальной информации, как правило, представляющей коммерческую тайну. В этой связи наибольшую популярность приобрели комплексные сетевые атаки, в которых злоумышленниками (хакерами) используется широкий спектр вредоносного ПО, направленного на использование уязвимостей операционных систем и / или прикладных программ пользователей.

Узнать последние новости о методах, используемых хакерами, уязвимостях, которыми они могут воспользоваться и т. п. можно на экспертном сайте «Лаборатории Касперского» http://www.viruslist.com/

Внутренние угрозы

Актуальность проблемы внутренних угроз подтверждает статистика: по различным оценкам, от 70 до 80 % потерь от преступлений в сфере ИТ приходится на атаки изнутри. При этом топ-менеджеры ИТ-компаний, уделяющие серьезное внимание обеспечению сетевой безопасности своих систем, очень часто недооценивают тот ущерб, который может быть нанесен бизнесу их собственными сотрудниками.

Среди внутренних угроз можно выделить несколько наиболее распространенных способов нанесения ущерба:

- неавторизованный доступ в систему (ПК, сервер, БД);

- неавторизованный поиск/просмотр конфиденциальных данных;

- неавторизованное изменение, уничтожение, манипуляции или отказ доступа к информации, принадлежащей компьютерной системе;

- сохранение или обработка конфиденциальной информации в системе, не предназначенной для этого;

- попытки обойти или взломать систему безопасности или аудита без авторизации системного администратора (кроме случаев тестирования системы безопасности или подобного исследования);

- другие нарушения правил и процедур внутренней безопасности сети.

Наиболее критичной с точки зрения финансовых потерь угрозой является ущерб, причиняемый собственными сотрудниками, и, в частности, утечка конфиденциальной информации из сетей компаний и организаций. Существует несколько путей утечки конфиденциальной информации. Это почтовый сервер (электронная почта), веб-сервер (открытые почтовые системы), принтер (печать документов), FDD, CD, USB-drive (копирование на носители).

При создании полномасштабной системы информационной безопасности следует учитывать все возможные способы совершения внутренних атак и пути утечки информации. Необходимы дополнительные системы защиты, позволяющие контролировать информацию, проходящую через каждый узел сети, и блокировать все попытки несанкционированного доступа к конфиденциальным данным.

«Лаборатория Касперского», являясь экспертом в области информационной безопасности, приняла решение о разработке семейства продуктов, обеспечивающих защиту конфиденциальной информации от краж, уничтожения и других неправомерных действий. Для этого в 2003 году была учреждена компания Information Watch Technologies (InfoWatch) (http://www.infowatch.ru/)

Компания Infowatch является дочерней компанией «Лаборатории Касперского» и занимается разработкой, внедрением и сопровождением систем защиты корпоративной конфиденциальной информации от хищения, уничтожения и других неправомерных действий.

В арсенале Infowatch уникальные технологии для нейтрализации внутренних угроз. Они позволяют контролировать любые операции с данными внутри корпоративной сети и предотвращать те из них, которые не соответствуют политике безопасности предприятия. В частности, Infowatch обеспечивает проверку почтового и интернет-трафика, а также мониторинг на уровне файловых операций (копирование, удаление, переименование, изменение, печать документов). О системах защиты конфиденциальной информации, разработанных Infowatch , вы можете прочитать в разделе «Решения» на сайте компании.

Глава 1 Что такое вредоносное программное обеспечение

Вредоносное ПО (MalWare)

Статья 273 УК РФ трактует термин « вредоносные программы для ЭВМ » следующим образом: «... программы для ЭВМ или внесение изменений в существующие программы, заведомо приводящие к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети...»

Вредоносные программы – это программы, которые создаются специально для несанкционированного пользователем уничтожения, блокирования, модификации или копирования информации, нарушения работы компьютеров или компьютерных сетей.

Российское законодательство (УК РФ)

- Статья 272. Неправомерный доступ к компьютерной информации.

- Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ.

- Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

Вредоносное ПО (MalWare)

- программно-аппаратному обеспечению атакуемого компьютера (сети) данным пользователя ПК самому пользователю ПК (косвенно) пользователям других ПК (опосредованно)

- программно-аппаратному обеспечению атакуемого компьютера (сети)

- данным пользователя ПК

- самому пользователю ПК (косвенно)

- пользователям других ПК (опосредованно)

Статья 273 УК РФ трактует термин « вредоносные программы для ЭВМ » следующим образом: «... программы для ЭВМ или внесение изменений в существующие программы, заведомо приводящие к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети...»

Корпорация Microsoft трактует термин Malware следующим образом: « Malware – это сокращение от «malicious software», обычно используемое как общепринятый термин для обозначения любого программного обеспечения, специально созданного для того, чтобы причинять ущерб отдельному компьютеру, серверу, или компьютерной сети, независимо от того, является ли оно вирусом, шпионской программой и т.д.»

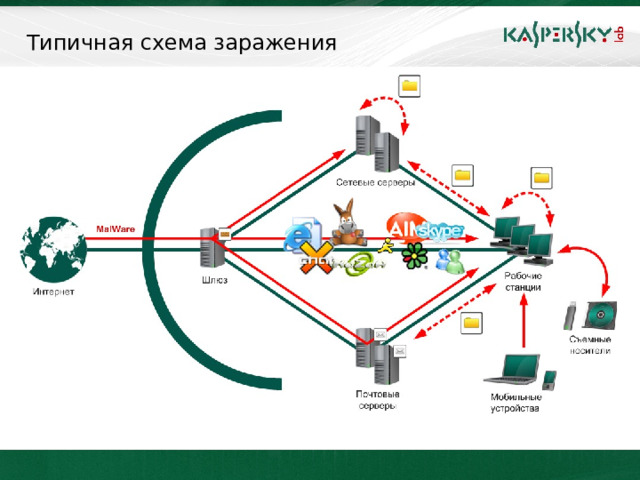

Каналы распространения вредоносного ПО

- Электронная почта

- Интернет-сайты

- Интернет-пейджеры

- Социальные сети

- Сети передачи данных

- Физический перенос данных

Наиболее «популярным» каналом распространения вредоносного ПО по-прежнему остается электронная почта. Далее, опять же традиционно, следуют интернет-сайты и интернет-пейджеры (ICQ, Skype и подобные). Тем не менее наблюдается четко выраженная тенденция увеличения доли вредоносов, распространяющихся через социальные сети (например, «В контакте», «Одноклассники»). Темпы роста в данном случае позволяют говорить о скором выходе этого канала на первый план. Связано это, прежде всего, с распределенностью объектов-участников социальных сетей и колоссальной скоростью распространения информации в них.

Находящийся «аутсайдерах» физический перенос данных, тем не менее, является не менее опасным. Так, если построить серьезную комплексную систему защиты сети (так называемую «эшелонированную оборону»), то угроза проникновения одного единственного вредоноса внутрь сети через флешку одного из сотрудников может свести на нет все усилия по обеспечению информационной безопасности.

В связи с этим можно сформулировать общий вывод: при построении системы защиты (как персонального компьютера, так и корпоративной сети) необходимо выделить все возможные каналы проникновения вредоносов и обеспечить их защиту соответствующими средствами.

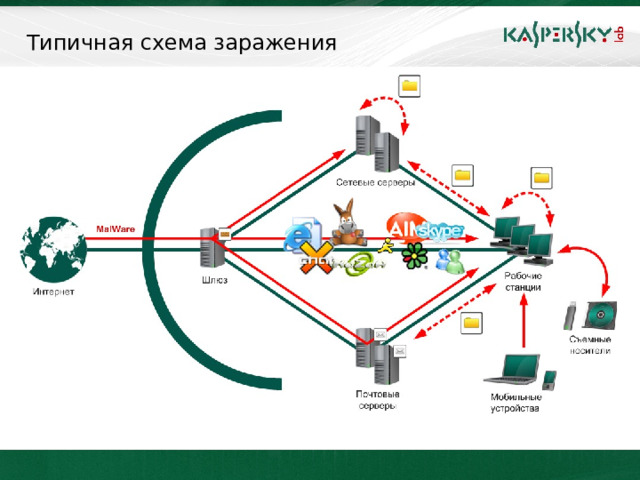

Типичная схема заражения

На слайде представлена типовая схема заражения компьютеров в составе сети. Она актуальна как для обычных домашних компьютеров, так и для всех элементов корпоративной сети. Построение подобной схемы может помочь администратору сети определить все возможные каналы проникновения вредоносов и обеспечить их адекватную защиту.

Глава 2 Основные виды вредоносных программ

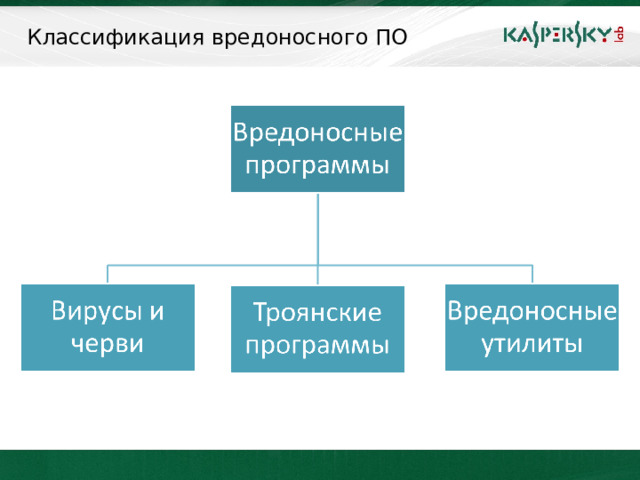

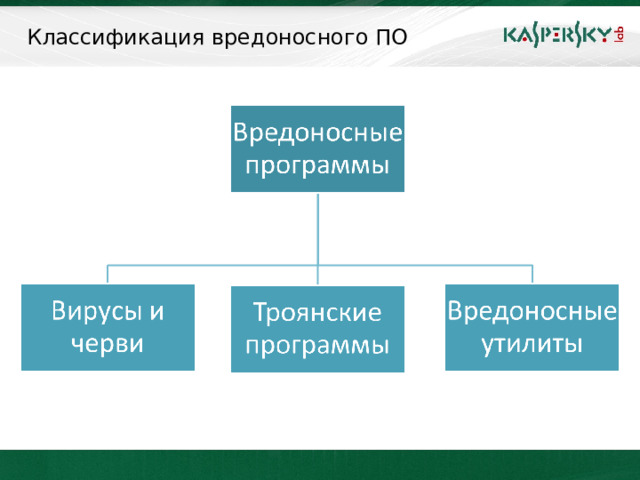

Классификация вредоносного ПО

VirWare ( классические вирусы и сетевые черви)

К данной категории относятся программы, распространяющие свои копии по ресурсам локального компьютера с целью:

- последующего запуска своего кода при каких-либо действиях пользователя;

- дальнейшего внедрения в другие ресурсы компьютера.

В отличие от червей, вирусы не используют сетевых сервисов для проникновения на другие компьютеры. Копия вируса попадает на удалённые компьютеры только в том случае, если зараженный объект по каким-либо не зависящим от функционала вируса причинам оказывается активизированным на другом компьютере, например:

- при заражении доступных дисков вирус проник в файлы, расположенные на сетевом ресурсе;

- вирус скопировал себя на съёмный носитель или заразил файлы на нем;

- пользователь отослал электронное письмо с зараженным вложением.

Некоторые вирусы содержат в себе свойства других разновидностей вредоносного программного обеспечения, например бэкдор-процедуру или троянскую компоненту уничтожения информации на диске.

Очень важно подчеркнуть, что вирусы не имеют своих средств для распространения за пределы одного компьютера. Это может произойти только если заразилась дискета (загрузочные сектора), флешка, или пользователь сам перенес зараженный файл на другой компьютер.

Классификация вирусов

По среде обитания

Файловые вирусы

Загрузочные вирусы

Макро-вирусы

Типы компьютерных вирусов различаются между собой по следующим основным признакам:

- среда обитания;

- способ заражения.

Под «средой обитания» понимаются системные области компьютера, операционные системы или приложения, в компоненты (файлы) которых внедряется код вируса. Под «способом заражения» понимаются различные методы внедрения вирусного кода в заражаемые объекты.

Файловые вирусы при своем размножении тем или иным способом используют файловую систему какой-либо (или каких-либо) ОС. Они:

- различными способами внедряются в исполняемые файлы (наиболее распространенный тип вирусов);

- создают файлы-двойники (компаньон-вирусы);

- создают свои копии в различных каталогах;

- используют особенности организации файловой системы (link-вирусы).

Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор. Данный тип вирусов был достаточно распространён в 1990-х, но практически исчез с переходом на 32-битные операционные системы и отказом от использования дискет как основного способа обмена информацией. Теоретически возможно появление загрузочных вирусов, заражающих CD-диски и USB-флешек, но на текущий момент такие вирусы не обнаружены.

Многие табличные и графические редакторы, системы проектирования, текстовые процессоры имеют свои макро-языки для автоматизации выполнения повторяющихся действий. Эти макро-языки часто имеют сложную структуру и развитый набор команд. Макро-вирусы являются программами на макро-языках, встроенных в такие системы обработки данных. Для своего размножения вирусы этого класса используют возможности макро-языков и при их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие.

Скриптовые вирусы

13

13

Файловые вирусы

Способы заражения

Перезаписывающие (overwriting)

Паразитические (parasitic)

Заражающие объектные модули (OBJ)

Вирусы-компаньоны (companion)

Overwriting

Данный метод заражения является наиболее простым: вирус записывает свой код вместо кода заражаемого файла, уничтожая его содержимое. Естественно, что при этом файл перестает работать и не восстанавливается. Такие вирусы очень быстро обнаруживают себя, так как операционная система и приложения довольно быстро перестают работать.

Parasitic

К паразитическим относятся все файловые вирусы, которые при распространении своих копий обязательно изменяют содержимое файлов, оставляя сами файлы при этом полностью или частично работоспособными.

Основными типами таких вирусов являются вирусы, записывающиеся в начало файлов (prepending), в конец файлов (appending) и в середину файлов (inserting). В свою очередь, внедрение вирусов в середину файлов происходит различными методами — путем переноса части файла в его конец или копирования своего кода в заведомо неиспользуемые данные файла (cavity-вирусы).

Внедрение вируса в начало файла.

Известны два способа внедрения паразитического файлового вируса в начало файла. Первый способ заключается в том, что вирус переписывает начало заражаемого файла в его конец, а сам копируется в освободившееся место. При заражении файла вторым способом вирус дописывает заражаемый файл к своему телу.

Таким образом, при запуске зараженного файла первым управление получает код вируса. При этом вирусы, чтобы сохранить работоспособность программы, либо лечат зараженный файл, повторно запускают его, ждут окончания его работы и снова записываются в его начало (иногда для этого используется временный файл, в который записывается обезвреженный файл), либо восстанавливают код программы в памяти компьютера и настраивают необходимые адреса в ее теле (т. е. дублируют работу ОС).

Внедрение вируса в конец файла.

Наиболее распространенным способом внедрения вируса в файл является дописывание вируса в его конец. При этом вирус изменяет начало файла таким образом, что первыми выполняемыми командами программы, содержащейся в файле, являются команды вируса.

Для того чтобы получить управление при старте файла, вирус корректирует стартовый адрес программы (адрес точки входа). Для этого вирус производит необходимые изменения в заголовке файла.

Внедрение вируса в середину файла.

Существует несколько методов внедрения вируса в середину файла. В наиболее простом из них вирус переносит часть файла в его конец или «раздвигает» файл и записывает свой код в освободившееся пространство. Этот способ во многом аналогичен методам, перечисленным выше. Некоторые вирусы при этом компрессируют переносимый блок файла так, что длина файла при заражении не изменяется.

Вторым является метод «cavity», при котором вирус записывается в заведомо неиспользуемые области файла. Вирус может быть скопирован в незадействованные области заголовок EXE-файла, в «дыры» между секциями EXE-файлов или в область текстовых сообщений популярных компиляторов. Существуют вирусы, заражающие только те файлы, которые содержат блоки, заполненные каким-либо постоянным байтом, при этом вирус записывает свой код вместо такого блока.

Кроме того, копирование вируса в середину файла может произойти в результате ошибки вируса, в этом случае файл может быть необратимо испорчен.

Вирусы без точки входа.

Отдельно следует отметить довольно незначительную группу вирусов, не имеющих «точки входа» (EPO-вирусы — Entry Point Obscuring viruses). К ним относятся вирусы, не изменяющие адрес точки старта в заголовке EXE-файлов. Такие вирусы записывают команду перехода на свой код в какое-либо место в середину файла и получают управление не непосредственно при запуске зараженного файла, а при вызове процедуры, содержащей код передачи управления на тело вируса. Причем выполняться эта процедура может крайне редко (например, при выводе сообщения о какой-либо специфической ошибке). В результате вирус может долгие годы «спать» внутри файла и выскочить на свободу только при некоторых ограниченных условиях.

Перед тем, как записать в середину файла команду перехода на свой код, вирусу необходимо выбрать «правильный» адрес в файле — иначе зараженный файл может оказаться испорченным. Известны несколько способов, с помощью которых вирусы определяют такие адреса внутри файлов, например, поиск в файле последовательности стандартного кода заголовков процедур языков программирования (C/Pascal), дизассемблирование кода файла или замена адресов импортируемых функций.

Companion

К категории «companion» относятся вирусы, не изменяющие заражаемых файлов. Алгоритм работы этих вирусов состоит в том, что для заражаемого файла создается файл-двойник, причем при запуске зараженного файла управление получает именно этот двойник, т. е. вирус.

К вирусам данного типа относятся те из них, которые при заражении переименовывают файл в какое-либо другое имя, запоминают его (для последующего запуска файла-хозяина) и записывают свой код на диск под именем заражаемого файла. Например, файл NOTEPAD.EXE переименовывается в NOTEPAD.EXD, а вирус записывается под именем NOTEPAD.EXE. При запуске управление получает код вируса, который затем запускает оригинальный NOTEPAD.

Возможно существование и других типов вирусов-компаньонов, использующих иные оригинальные идеи или особенности других операционных систем. Например, PATH-компаньоны, которые размещают свои копии в основном катагоге Windows, используя тот факт, что этот каталог является первым в списке PATH, и файлы для запуска Windows в первую очередь будет искать именно в нем. Данными способом самозапуска пользуются также многие компьютерные черви и троянские программы.

Прочие способы заражения

Существуют вирусы, которые никоим образом не связывают свое присутствие с каким-либо выполняемым файлом. При размножении они всего лишь копируют свой код в какие-либо каталоги дисков в надежде, что эти новые копии будут когда-либо запущены пользователем. Иногда эти вирусы дают своим копиям «специальные» имена, чтобы подтолкнуть пользователя на запуск своей копии — например, INSTALL.EXE или WINSTART.BAT.

Некоторые вирусы записывают свои копии в архивы (ARJ, ZIP, RAR). Другие записывают команду запуска зараженного файла в BAT-файлы.

Link-вирусы также не изменяют физического содержимого файлов, однако при запуске зараженного файла «заставляют» ОС выполнить свой код. Этой цели они достигают модификацией необходимых полей файловой системы.

+ Дропперы

Заражающие библиотеки компиляторов (LIB)

Вирусы-ссылки (link)

Заражающие исходные тексты программ

13

13

Загрузочные вирусы

- Модифицируют загрузочный сектор диска

- Перехватывают управление при запуске ОС

- В настоящий момент слабо распространены

Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор. Данный тип вирусов был достаточно распространён в 1990-х, но практически исчез с переходом на 32-битные операционные системы и отказом от использования дискет как основного способа обмена информацией. Далее будут рассмотрены буткиты (своего рода развитие загрузочных вирусов), заражающие систему через CD- /DVD- диски и USB-флешки.

Загрузочные вирусы заражают загрузочный (boot) сектор гибкого диска и boot-сектор или Master Boot Record (MBR) винчестера. Принцип действия загрузочных вирусов основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера — после необходимых тестов установленного оборудования (памяти, дисков и т.д.) программа системной загрузки считывает первый физический сектор загрузочного диска (A:, C: или CD-ROM в зависимости от параметров, установленных в BIOS Setup) и передает на него управление.

При заражении дисков загрузочные вирусы «подставляют» свой код вместо какой-либо программы, получающей управление при загрузке системы. Принцип заражения, таким образом, одинаков во всех описанных выше способах: вирус «заставляет» систему при ее перезапуске считать в память и отдать управление не оригинальному коду загрузчика, но коду вируса.

Заражение дискет производится единственным известным способом — вирус записывает свой код вместо оригинального кода boot-сектора дискеты. Винчестер заражается тремя возможными способами — вирус записывается либо вместо кода MBR, либо вместо кода boot-сектора загрузочного диска (обычно диска C:), либо модифицирует адрес активного boot-сектора в таблице разделов диска (Disk Partition Table), расположенной в MBR винчестера.

При инфицировании диска вирус в большинстве случаев переносит оригинальный boot-сектор (или MBR) в какой-либо другой сектор диска (например, в первый свободный). Если длина вируса больше длины сектора, то в заражаемый сектор помещается первая часть вируса, остальные части размещаются в других секторах (например, в первых свободных).

Макро-вирусы

- Используют возможности макро-языков

- Заражают область макросов электронных документов

- Наиболее распространены в среде Microsoft Office

Многие табличные и графические редакторы, системы проектирования, текстовые процессоры имеют свои макро-языки для автоматизации выполнения повторяющихся действий. Эти макро-языки часто имеют сложную структуру и развитый набор команд. Макро-вирусы являются программами на макро-языках, встроенных в такие системы обработки данных. Для своего размножения вирусы этого класса используют возможности макро-языков и при их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие.

Наибольшее распространение получили макро-вирусы для Microsoft Office (Word, Excel и PowerPoint), хранящих информацию в формате OLE2 (Object Linking and Embedding). Вирусы в прочих приложениях достаточно редки.

Физическое расположение вируса внутри файла MS Office зависит от его формата, который в случае продуктов Microsoft чрезвычайно сложен — каждый файл-документ Word, Office97 или таблица Excel представляют собой последовательность блоков данных (каждый из которых также имеет свой формат), объединенных между собой при помощи большого количества служебных данных. По причине такой сложности форматов файлов Word, Excel и Office97 представить расположение макро-вируса в файле можно лишь схематично (см. следующий слайд).

При работе с документами и таблицами MS Office выполняет различные действия: открывает документ, сохраняет, печатает, закрывает и т.д. При этом MS Word, например, ищет и выполняет соответствующие «встроенные макросы» — при сохранении файла по команде File/Save вызывается макрос FileSave, при сохранении по команде File/SaveAs — FileSaveAs, при печати документов — FilePrint и т.д., если, конечно, таковые макросы определены.

Существует также несколько «автомакросов», автоматически вызываемых при различных условиях. Например, при открытии документа MS Word проверяет его на наличие макроса AutoOpen. Если такой макрос присутствует, то Word выполняет его. При закрытии документа Word выполняет макрос AutoClose, при запуске Word вызывается макрос AutoExec, при завершении работы — AutoExit, при создании нового документа — AutoNew. Автоматически (т.е. без участия пользователя) выполняются также макросы/функции, ассоциированные с какой-либо клавишей либо моментом времени или датой, т.е. MS Word/Excel вызывают макрос/функцию при нажатии на какую-либо конкретную клавишу (или комбинацию клавиш) либо при достижении какого-либо момента времени.

Макро-вирусы, поражающие файлы MS Office, как правило, пользуются одним из перечисленных выше приемов — в вирусе либо присутствует авто-макрос (авто-функция), либо переопределен один из стандартных системных макросов (ассоциированный с каким-либо пунктом меню), либо макрос вируса вызывается автоматически при нажатии на какую-либо клавишу или комбинацию клавиш. Получив управление макро-вирус переносит свой код в другие файлы, обычно в файлы, которые редактируются в данный момент. Реже макро вирусы самостоятельно ищут другие файлы на диске.

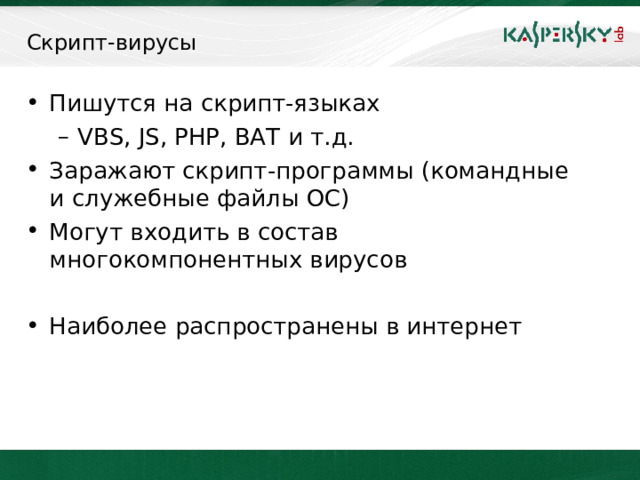

Скрипт-вирусы

- VBS, JS, PHP, BAT и т.д.

- VBS, JS, PHP, BAT и т.д.

- Заражают скрипт-программы (командные и служебные файлы ОС)

- Могут входить в состав многокомпонентных вирусов

- Наиболее распространены в интернет

Следует отметить также скрипт-вирусы, являющиеся подгруппой файловых вирусов. Данные вирусы пишутся на различных скрипт-языках (VBS, JS, BAT, PHP и т.д.). Они либо заражают другие скрипт-программы (командные и служебные файлы MS Windows или Linux), либо являются частями многокомпонентных вирусов. Также, данные вирусы могут заражать файлы других форматов (например, HTML), если в них возможно выполнение скриптов.

Скрипт-вирусы представляют наибольшую опасность при работе в сети Интернет (просмотр страниц, содержащих скрипты). В этой связи персональный антивирус должен иметь средство (модуль) для обеспечения безопасности при работе в сети Интернет. В Антивирусе Касперского (6.0, 7.0), Kaspersky Internet Security (6.0, 7.0) таким компонентом является «Веб-Антивирус».

Сетевые черви

Сетевые черви - программы, распространяющие свои копии по локальным и/или глобальным сетям с целью:

- проникновения на удаленные компьютеры;

- запуска своей копии на удаленном компьютере;

- дальнейшего распространения на другие компьютеры сети.

Основной способ проникновения червя на компьютер это электронная почта: приходит письмо с файлом, содержащим червя, или письмо содержит ссылку на файл с червем где-то в интернете. Но также черви могут распространяться и через интернет-пейджеры (например, ICQ ), по файлообменным сетям и др.

Как правило, для того чтобы червь начал свою работу, надо запустить пришедший файл (или пройти по ссылке).

Но бывают такие черви, активация которых не требует вмешательства человека:

- червь либо содержится в самом тексте письма и запускается, когда пользователь просто открывает сообщение (или оно открывается в панели предпросмотра в почтовом клиенте) (скриптовые черви),

- червь использует «дыры» (бреши, уязвимости) в системах безопасности операционных систем и других программ.

Чтобы побудить пользователя запустить пришедший файл, злоумышленники используют очень изощренные технологии, называемые социальная инженерия . Например, завлекательный текст письма («Вы выиграли $10 000 . Чтобы их получить надо заполнить присланную во вложении форму.») Или маскировка под официальную рассылку («Это программа, которая закрывает брешь в системе безопасности. Ее выпустила компания Microsoft » - следует знать, что компании-производители программного обеспечения, и Лаборатория Касперского в том числе, НИКОГДА не рассылают без запроса пользователя никакие файлы!), и т.п.

После своего запуска червь умеет сам рассылать себя по электронной почте, используя «записную книжку» почтовой программы. После этого друзья пользователя зараженного компьютера, тоже заражаются.

Основное отличие сетевых червей от классических вирусов состоит именно в возможности самораспространения по сети.

Классификация сетевых червей

Email-Worm

(почтовые черви)

IRC-Worm

(черви в IRC- каналах)

IM-Worm

(черви, использующие

интернет-пейджеры)

P2P-Worm

(черви для сетей обмена файлами)

Для своего распространения сетевые черви используют разнообразные компьютерные и мобильные сети: электронную почту, системы обмена мгновенными сообщениями, файлообменные (P2P) и IRC-сети, LAN, сети обмена данными между мобильными устройствами (телефонами, карманными компьютерами) и т. д.

Большинство известных червей распространяется в виде файлов: вложение в электронное письмо, ссылка на зараженный файл на каком-либо веб- или FTP-ресурсе в ICQ- и IRC-сообщениях, файл в каталоге обмена P2P и т. д.

Некоторые черви (так называемые «бесфайловые» или «пакетные» черви) распространяются в виде сетевых пакетов, проникают непосредственно в память компьютера и активизируют свой код.

Для проникновения на удаленные компьютеры и запуска своей копии черви используют различные методы: социальный инжиниринг (например, текст электронного письма, призывающий открыть вложенный файл), недочеты в конфигурации сети (например, копирование на диск, открытый на полный доступ), ошибки в службах безопасности операционных систем и приложений.

Некоторые черви обладают также свойствами других разновидностей вредоносного программного обеспечения. Например, некоторые черви содержат троянские функции или способны заражать выполняемые файлы на локальном диске, т. е. имеют свойство троянской программы и/или компьютерного вируса.

В течение 2007 года динамика появления новых программ класса VirWare была нестабильной, с тремя периодами подъема и последующего снижения. В настоящее время класс VirWare находится в режиме продолжающегося уравновешивания данных колебаний и в 2008, вероятно, тренд сменится на более устойчивый.

В целом по итогам 2007 года класс VirWare показал почти 98%-ный рост числа новых вредоносных программ (напомним, что в прошлом году число вредоносных программ класса VirWare увеличилось всего лишь на 8%). Однако этого оказалось недостаточно даже для сохранения доли этого класса в общем числе вредоносных программ: с 6,11% в 2006 году она уменьшилась до 5,64%.

Net-Worm

(прочие сетевые черви)

TrojWare ( троянские программы)

Троянские программы

Троянские программы - программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера (например, троянские программы, разработанные для массированных DoS-атак на удалённые ресурсы сети).

В отличие от червей и вирусов, троянцы не портят другие файлы, и в отличие от червей не имеют собственных средств для распространения. Это просто программы, которые выполняют вредные для пользователя компьютера действия: порча данных, их воровство, например, кража пароля для доступа в интернет.

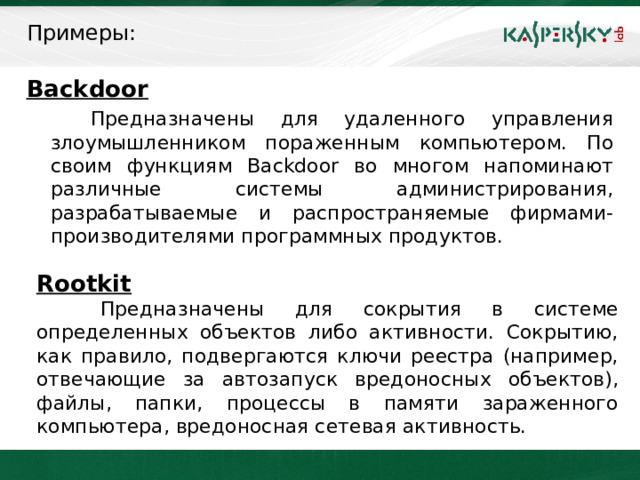

Примеры:

Backdoor

Предназначены для удаленного управления злоумышленником пораженным компьютером. По своим функциям Backdoor во многом напоминают различные системы администрирования, разрабатываемые и распространяемые фирмами-производителями программных продуктов.

Rootkit

Предназначены для сокрытия в системе определенных объектов либо активности. Сокрытию, как правило, подвергаются ключи реестра (например, отвечающие за автозапуск вредоносных объектов), файлы, папки, процессы в памяти зараженного компьютера, вредоносная сетевая активность.

Вредоносные утилиты

- Вредоносные программы, разработанные для автоматизированного создания вирусов, червей и троянских программ, организации DoS- атак на удалённые сервера, взлома других компьютеров и т.п.

Основной признак:

-совершаемые ими действия

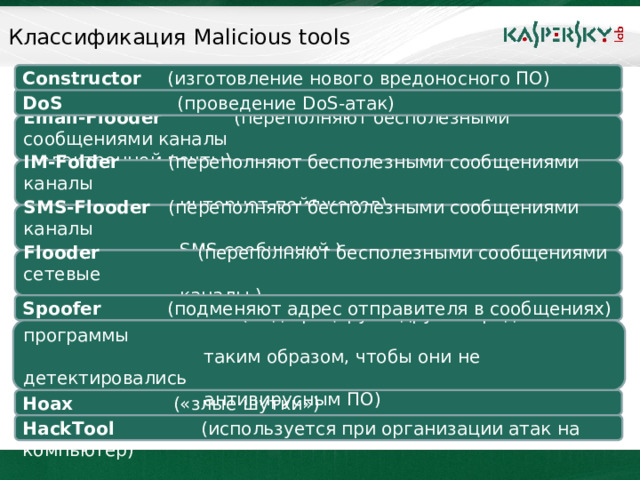

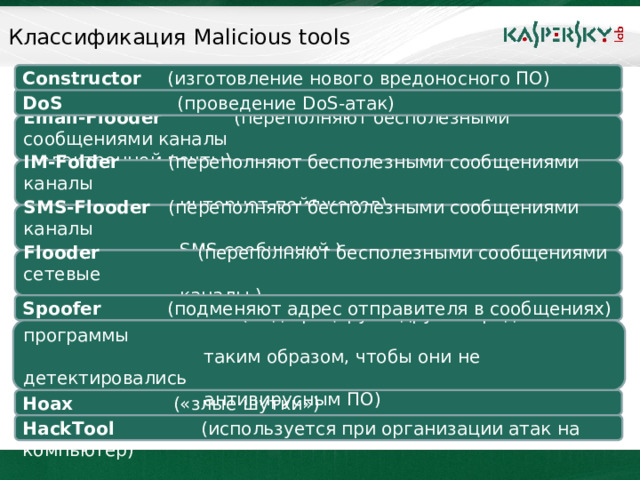

Классификация Malicious tools

Constructor (изготовление нового вредоносного ПО)

DoS (проведение DoS- атак)

Email-Flooder (переполняют бесполезными сообщениями каналы электронной почты)

IM-Folder (переполняют бесполезными сообщениями каналы интернет-пейджеров)

SMS-Flooder (переполняют бесполезными сообщениями каналы SMS- сообщений )

Flooder (переполняют бесполезными сообщениями сетевые каналы )

Spoofer (подменяют адрес отправителя в сообщениях)

DoS

Предназначены для проведения DoS -атаки ( Denial of Service attack ) на компьютер-жертву.

Суть атаки сводится к отправке на удаленный компьютер многочисленных запросов, и если ресурсы этого компьютера недостаточны для обработки всех поступающих запросов, это приводит к отказу в обслуживании.

VirTool (модифицируют другие вредоносные программы

таким образом, чтобы они не детектировались

антивирусным ПО)

Hoax («злые шутки»)

HackTool (используется при организации атак на компьютер)

Potentially Unwanted Programs, PUPs ( потенциально опасные программы)

Потенциально опасные программы (PUPs)

- Разрабатываются и распространяются легальными компаниями

- Могут использоваться в повседневной работе

- утилиты удаленного администрирования и т.п.

- утилиты удаленного администрирования и т.п.

- Обладают набором потенциально опасных функций

- Могут быть использованы злоумышленником

Иногда антивирус не может без помощи пользователя определить опасна или нет та или иная программа. Некоторые программы обладают набором функций, которые могут причинить вред пользователю только при выполнении ряда условий. Более того, подобные программы могут легально продаваться и использоваться в повседневной работе, например, системных администраторов. Однако в руках злоумышленника такие программы могут обернуться инструментом, с помощью которого можно причинить вред ничего не подозревающему пользователю.

«Лаборатория Касперского» сознательно выделяет подобные программы в отдельную группу условно опасных программ (их невозможно однозначно отнести ни к опасным, ни к безопасным).

Антивирусные продукты «Лаборатории Касперского» предоставляют пользователям решение вопроса о том, что делать с подобными программами. Этот тип программ детектируется антивирусом опционально, в случае осознанного выбора пользователем особого, расширенного набора антивирусных баз. Если обнаруженные при использовании расширенных баз программы Вам знакомы и Вы на 100% уверены в том, что они не причинят вреда вашим данным (например, вы сами купили эти программы, знакомы с их функциями и используете их в легальных целях), то вы можете либо отказаться от дальнейшего использования расширенных антивирусных баз, либо добавить подобные программы в список «исключений» — программ, дальнейшее обнаружение которых будет отключено.

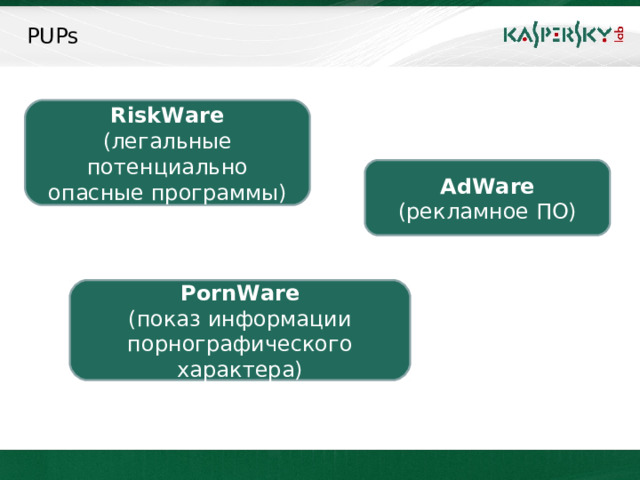

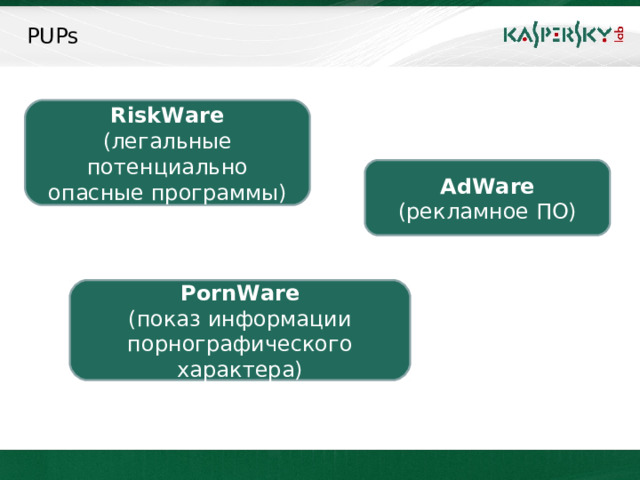

PUPs

RiskWare

(легальные потенциально опасные программы)

AdWare

(рекламное ПО)

PornWare

(показ информации порнографического характера)

К потенциально нежелательным программам «Лаборатория Касперского» относит программы классов RiskWare, PornWare и AdWare. Такие программы уже несколько лет опционально детектируются «Антивирусом Касперского», однако они оставались за рамками наших отчетов. Отчасти из-за своей малочисленности, отчасти из-за меняющихся критериев оценки: что считать потенциально опасным софтом, а что безопасным. В 2007 году антивирусная индустрия смогла выделить некие признаки потенциально нежелательных программ, что позволит нам более детально классифицировать подобные программы.

RiskWare

- Утилиты удаленного администрирования

- Программы-клиенты IRC

- Звонилки-дайлеры

- Скачиватели-даунлоадеры

- Мониторы любой активности

- Утилиты для работы с паролями

- Интернет-серверы служб FTP, Web, Proxy, Telnet

К классу программ Riskware относятся легальные программы (некоторые из них свободно продаются и широко используются в легальных целях), которые, тем не менее, в руках злоумышленника способны причинить вред пользователю и его данным.

В списке программ класса Riskware можно обнаружить легальные утилиты удаленного администрирования, программы-клиенты IRC, звонилки-дайлеры, скачиватели-даунлоадеры, мониторы любой активности, утилиты для работы с паролями, а также многочисленные интернет-серверы служб FTP, Web, Proxy и Telnet.

Все эти программы не являются вредоносными сами по себе, однако обладают функционалом, которым могут воспользоваться злоумышленники для причинения вреда пользователям.

Возьмем, например, программу удаленного администрирования WinVNC. Данная программа позволяет получать доступ к интерфейсу удаленного компьютера и используется для удаленного управления и наблюдения за удаленной машиной. Вот как описывается ее функционал на официальном веб-сайте производителя программы:

VNC stands for Virtual Network Computing. It is remote control software which allows you to view and interact with one computer (the "server") using a simple program (the "viewer") on another computer anywhere on the Internet. The two computers don't even have to be the same type, so for example you can use VNC to view an office Linux machine on your Windows PC at home. VNC is freely and publicly available and is in widespread active use by millions throughout industry, academia and privately.

Таким образом, данная программа является легальной, свободно распространяемой и необходимой в работе добропорядочных системных администраторов или других технических специалистов.

Однако в руках злоумышленников эта программа способна причинить вред пользователю и его данным — нашей антивирусной лабораторией зафиксированы случаи скрытной установки WinVNC с целью получения полного удаленного доступа к чужому компьютеру.

В качестве другого примера возьмем утилиту mIRC. Это легальная программа, являющаяся клиентом IRC-c ети:

mIRC is a shareware IRC client for Windows. It is developed and copyrighted by Khaled Mardam-Bey. mIRC is a highly configurable IRC client with all the goodies other clients on UNIX, Macintosh and even on windows offer, combined with a *nice* and clean user interface. mIRC offers full color text lines, DCC File Send and Get capabilities, programmable aliases, a remote commands and events handler, place sensitive popup menu's, a great Switchbar, World Wide Web and sound support, and... a lot more. mIRC is shareware but not crippled in any way...

Расширенным функционалом утилиты mIRC могут воспользоваться злоумышленники — наша антивирусная лаборатория регулярно обнаруживает троянские программы (в частности, бэкдоры), использующие функции mIRC в своей работе.

Так, любой IRC- бэкдор способен без ведома пользователя дописать в файл конфигурации mIRC собственные скрипты и успешно выполнить свои деструктивные функции на пораженной машине. При этом пользователь mIRC не будет даже подозревать о функционировании на его компьютере вредоносной троянской программы.

Зачастую вредоносные программы самостоятельно устанавливают на пользовательский компьютер клиент mIRC для последующего использования его в собственных целях. В качестве места размещения mIRC в этом случае, как правило, выступает папка Windows и ее подпапки. Обнаружение mIRC в этих папках практически однозначно свидетельствует о факте заражения компьютера какими-то вредоносными программами.

AdWare

- Показывают нежелательные рекламные сообщения

- Перенаправляют поисковые запросы на рекламные веб-страницы

- Скрывают свое присутствие в системе

- Встраивают рекламные компоненты в бесплатное и условно-бесплатное ПО

Рекламное программное обеспечение (Adware, Advware, Spyware, Browser Hijackers) предназначено для показа рекламных сообщений — чаще всего, в виде графических баннеров — и перенаправления поисковых запросов на рекламные веб-страницы.

За исключением показов рекламы, подобные программы, как правило, никак не проявляют своего присутствия в системе — отсутствует значок в системном трее, нет упоминаний об установленных файлах в меню программ. Зачастую у Adware-программ нет процедуры деинсталляции.

Проникновение

На компьютеры пользователей Adware попадает двумя способами:

- путем встраивания рекламных компонентов в бесплатное и условно-бесплатное программное обеспечение (freeware, shareware);

- путем несанкционированной установки рекламных компонентов при посещении пользователем «зараженных» веб-страниц.

Большинство программ freeware и shareware прекращает показ рекламы после их покупки и/или регистрации. Подобные программы часто используют встроенные Adware-утилиты сторонних производителей. В некоторых случаях эти Adware-утилиты остаются установленными на компьютере пользователя и после регистрации программ, с которыми они изначально попали в операционную систему. При этом, удаление Adware-компонента, всё еще используемого какой-либо программой для показа рекламы, может привести к сбоям в функционировании этой программы.

Базовое назначение Adware данного типа — неявная форма оплаты программного обеспечения, осуществляемая за счет показа пользователю рекламной информации (рекламодатели платят за показ их рекламы рекламному агентству, рекламное агентство — разработчику Adware). Adware помогает сократить расходы как разработчикам программного обеспечения (доход от Adware стимулирует их к написанию новых и совершенствованию существующих программ), так и самим пользователям.

В случае установки рекламных компонентов при посещении пользователем «зараженных» веб-страниц в большинстве случаев используются хакерские технологии: проникновение в компьютер через дыры в системе безопасности интернет-браузера, а также использование троянских программ, предназначенных для скрытой установки программного обеспечения (Trojan-Downloader или Trojan-Dropper). Adware-программы, действующие подобным образом, часто называют «Browser Hijackers».

Задачи антивируса

- Противодействие проникновению вредоносных программ в систему

- Обнаружение уже имеющихся вредоносных программ

- Минимизация ущерба при заражении

- Корректное лечение (удаление)

Основной задачей любого антивирусного продукта является обеспечение защиты от проникновения вредоносных программ в систему. Гораздо сложнее бороться с угрозой, уже заразившей компьютер, так как существует серьезный риск потерять важные данные, причем в некоторых случаях безвозвратно. Эту задачу решают модули антивирусных мониторов (защита в реальном времени).

Следующая задача – обнаружения вредоносных программ, заразивших компьютер – решается с помощью антивирусного сканера (проверка по требованию или расписанию).

В случае, если вредоносный объект обнаружен, его можно либо лечить, либо удалить, если лечение невозможно. В последнем случае для пользователя обнаружение вредоноса не позволяет восстановить исходные данные в зараженном файле. Это еще раз подтверждает необходимость превентивных мер защиты.

Тем не менее, производители антивирусных программ стремятся максимально корректно лечить зараженные объекты, чтобы упомянутая вероятность потери данных была сведена к минимуму.

Глава 3 Методы борьбы с вредоносными программами

Методы антивирусной защиты

- Сигнатурное детектирование

- Проактивная защита

- эвристическое детектирование поведенческие блокираторы

- эвристическое детектирование

- поведенческие блокираторы

- Системы предотвращения вторжений (Intrusion Prevention Systems, IPS)

В современных антивирусных продуктах используются два основных подхода к обнаружению вредоносов: сигнатурный и проактивный. Помимо этого существуют комплексные системы обнаружения вторжений, решающие задачу активного продиводействия сетевым атакам.

Сигнатурный метод достаточно прост: проверяемые на компьютере пользователя объекты сравниваются с шаблонами (сигнатурами) известных вирусов.

Проактивные методы не требует выпуска сигнатур. Антивирусная программа анализирует код проверяемого объекта и / или поведение запущенного приложения, а потом на основе заложенных в ней правил принимает решение о том, является ли данное программное обеспечение вредоносным.

В принципе, использование этой технологии позволяет обнаруживать еще неизвестные вредоносные программы. Поэтому многие производители антивирусных средств поспешили заявить о проактивных методах, как о панацее от нарастающей волны новых вредителей. Тем не менее, это не так. Чтобы оценить эффективность применения проактивного подхода и возможность его использования отдельно от сигнатурных методов, следует подробнее изучить принцип работы проактивных технологий.

Существует несколько подходов к проактивной защите. Далее мы рассмотрим два самых популярных: эвристические анализаторы и поведенческие блокираторы.

Сигнатурное детектирование

- проверяемые объекты сравниваются с сигнатурами известных зловредов

- проверяемые объекты сравниваются с сигнатурами известных зловредов

Сигнатурные технологии предполагают непрерывное отслеживание новых экземпляров вредоносов, их описание и включение в базу сигнатур. Таким образом, у антивирусной компании должна эффективно работать служба обнаружения и анализа вредоносных кодов (то есть, антивирусная лаборатория). Главные критерии эффективности сигнатурного метода — это скорость реакции на новые угрозы, частота обновлений, максимальное число обнаруженных угроз.

Очевидно, что у сигнатурного метода есть ряд недостатков. Самый главный из них — задержка при реакции на новые угрозы. Сигнатуры всегда появляются только через некоторое время после появления вируса, а современные вредоносные коды способны за очень короткое время заразить миллионы компьютеров.

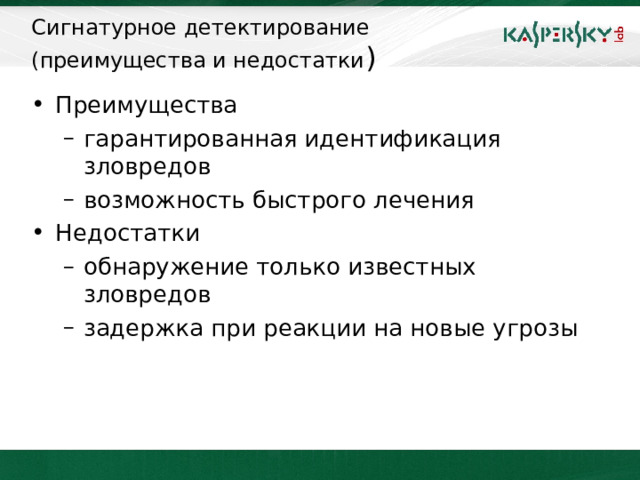

Сигнатурное детектирование (преимущества и недостатки )

- гарантированная идентификация зловредов возможность быстрого лечения

- гарантированная идентификация зловредов

- возможность быстрого лечения

- обнаружение только известных зловредов задержка при реакции на новые угрозы

- обнаружение только известных зловредов

- задержка при реакции на новые угрозы

Основным моментом, на который следует обратить внимание всем пользователям антивирусов – своевременное обновление антивирусных баз. При гарантированном обнаружении вредоносов по сигнатурам антивирусный продукт находится в прямой зависимости от актуальности сигнатур. Пропустив лишь одно обновление баз, можно получить вредоносный объект, противодействие которому еще не известно антивирусу. В этом случае надеяться остается только на модуль проактивной защиты.

Эвристический анализатор (эвристик)

- анализируется код проверяемого объекта по косвенным признакам определяется, является ли объект вредоносным

- анализируется код проверяемого объекта

- по косвенным признакам определяется, является ли объект вредоносным

Эвристический анализатор (эвристик) — это программа, которая анализирует код проверяемого объекта и по косвенным признакам определяет, является ли объект вредоносным. Причем в отличие от сигнатурного метода эвристик может детектировать как известные, так и неизвестные вирусы (то есть те, которые были созданы после эвристика).

Работа анализатора, как правило, начинается с поиска в коде подозрительных признаков (команд), характерных для вредоносных программ. Этот метод называется статичным анализом. Например, многие вредоносные коды ищут исполняемые программы, открывают найденные файлы и изменяют их. Эвристик просматривает код приложения и, встретив подозрительную команду, увеличивает некий «счетчик подозрительности» для данного приложения. Если после просмотра всего кода значение счетчика превышает заданное пороговое значение, то объект признается подозрительным.

Преимуществом этого метода является простота реализации и высокая скорость работы, однако уровень обнаружения новых вредоносных кодов остается довольно низким, а вероятность ложных срабатываний высокой.

Поэтому в современных антивирусах статический анализ используются в сочетании с динамическим. Идея такого комбинированного подхода состоит в том, чтобы до того как приложение будет запущено на компьютере пользователя, эмулировать его запуск в безопасном виртуальном окружении, которое называется также буфером эмуляции, или «песочницей». В маркетинговых материалах поставщики используют еще один термин — «эмуляция виртуального компьютера в компьютере».

Итак, динамический эвристический анализатор читает часть кода приложения в буфер эмуляции антивируса и с помощью специальных «трюков» эмулирует его исполнение. Если в процессе этого «псевдоисполнения» обнаруживаются какие-либо подозрительные действия, объект признается вредоносным и его запуск на компьютере пользователя блокируется.

В отличие от статического метода, динамический более требователен к ресурсам ПК, так как для анализа приходится использовать безопасное виртуальное пространство, а запуск приложения на компьютере пользователя откладывается на время анализа. Однако и уровень обнаружения вредителей у динамического метода значительно выше статического, а вероятность ложных срабатываний существенно меньше.

В заключение заметим, что первые эвристические анализаторы появились в антивирусных продуктах довольно давно и на сегодняшний день более или менее совершенные эвристики реализованы во всех антивирусных решениях.

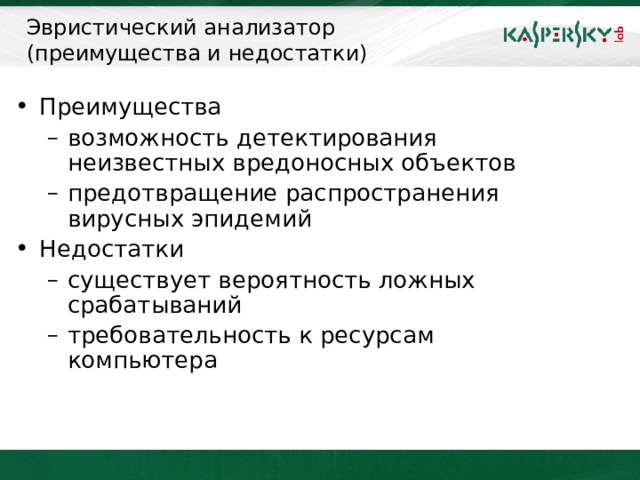

Эвристический анализатор (преимущества и недостатки)

- возможность детектирования неизвестных вредоносных объектов предотвращение распространения вирусных эпидемий

- возможность детектирования неизвестных вредоносных объектов

- предотвращение распространения вирусных эпидемий

- существует вероятность ложных срабатываний требовательность к ресурсам компьютера

- существует вероятность ложных срабатываний

- требовательность к ресурсам компьютера

При использовании эвристического анализатора могут быть обнаружены ранее неизвестные вредоносные программы. «Хорошая» вероятность ложных срабатываний в данном случае составляет 50%. Тем не менее, учитывая то, что антивирусная программа вынуждена выявлять вредоносные программы по поведению, а не по фиксированным наборам сигнатур, эта цифра является достаточной.

Стоит принять во внимание неизбежное снижение производительности компьютера при использовании эвристического анализатора.

Поведенческие блокираторы

- анализ поведения запущенных процессов в реальном времени (в отличие от эмуляции динамического эвристика) блокирование опасных действий и выдача предупреждений пользователю

- анализ поведения запущенных процессов в реальном времени (в отличие от эмуляции динамического эвристика)

- блокирование опасных действий и выдача предупреждений пользователю

Поведенческий блокиратор — это программа, которая анализирует поведение запущенного приложения и блокирует любые опасные действия. В отличие от эвристических анализаторов, где подозрительные действия отслеживаются в режиме эмуляции (динамический эвристик), поведенческие блокираторы работают в реальных условиях.

Принцип действия первых поведенческих блокираторов был прост. При обнаружении потенциально опасного действия задавался вопрос пользователю: разрешить или запретить это действие. Во многих случаях такой подход работал, но «подозрительные» действия производили и легитимные программы (вплоть до операционной системы). Поэтому если пользователь не обладал должной квалификацией, вопросы антивируса вызывали непонимание.

Поведенческие блокираторы нового поколения анализируют уже не отдельные действия, а последовательность операций. Другими словами, заключение об опасности того или иного приложения выносится на основе более сложного анализа. Таким образом, удается значительно сократить количество запросов к пользователю и повысить надежность детектирования.

Современные поведенческие блокираторы способны контролировать широкий спектр событий происходящих в системе. Это прежде всего контроль опасной активности (анализ поведения всех процессов, запущенных в системе, сохранение всех изменений, производимых в файловой системе и реестре). При выполнении некоторым приложением набора подозрительных действий выдаётся предупреждение пользователю об опасности данного процесса. Помимо этого блокиратор позволяет перехватить все возможности внедрения программного кода в чужие процессы. Вдобавок, блокиратор способен обнаружить руткиты, то есть программы, которые скрывают от пользователя работу вредоносного кода с файлами, папками и ключами реестра, а также прячут запущенные программы, системные службы, драйверы и сетевые соединения.

Особо стоит выделить такую функциональность поведенческих блокираторов, как контроль целостности приложений и системного реестра Microsoft Windows. В последнем случае блокиратор контролирует изменения ключей реестра и позволяет задавать правила доступа к ним для различных приложений. Все вместе это позволяет осуществить откат изменений после определения опасной активности в системе. Таким образом, можно восстанавливать систему даже после вредоносных действий неизвестных программ, вернув ее к незараженному состоянию.

Поведенческие блокираторы (преимущества и недостатки)

- возможность предотвращения неизвестных опасных действий в системе

- возможность предотвращения неизвестных опасных действий в системе

- ложные срабатывания необходимость вмешательства пользователя для принятия решения зависимость эффективности работы от квалификации и терпения пользователя

- ложные срабатывания

- необходимость вмешательства пользователя для принятия решения

- зависимость эффективности работы от квалификации и терпения пользователя

В отличие от эвристиков, которые присутствуют практически во всех современных антивирусных программах, поведенческие блокираторы на данный момент реализованы далеко не везде. В качестве примера эффективного поведенческого блокиратора нового поколения можно привести модуль проактивной защиты (Proactive Defence Module), реализованный в продуктах «Лаборатории Касперского».

Данный модуль включает в себя все перечисленные выше возможности и, что особенно важно, хорошую систему информирования пользователя о том, в чем реально состоит опасность тех или иных подозрительных действий. Любой поведенческий блокиратор на определенном этапе требует вмешательства пользователя, что предполагает наличие у последнего определенной квалификации. На практике пользователь часто не обладает необходимыми знаниями, поэтому информационная поддержка — фактически поддержка принятия решений — является обязательным атрибутом современных антивирусных решений.

Таким образом, можно резюмировать: поведенческий блокиратор может предотвратить распространение как известного, так и неизвестного (написанного после создания блокиратора) вируса, что является неоспоримым преимуществом такого подхода к защите. Важным недостатком поведенческих блокираторов остается срабатывание на действия ряда легитимных программ. Вдобавок, для принятия окончательного решения о вредоносности приложения требуется вмешательство пользователя, что предполагает наличие у него достаточной квалификации.

Проактивная защита. Резюме.

- Проактивная защита – не панацея в борьбе с новыми угрозами

- Наборы поведенческих правил тоже требуют постоянных обновлений

- При высоком уровне обнаружения неизбежны ложные срабатывания

- Эффективность защиты зависит от скорости реакции на новые угрозы

В рекламных и маркетинговых материалах антивирусных поставщиков часто можно встретить заявления о том, что проактивная / эвристическая защита — это панацея от новых угроз, не требующая обновлений, а следовательно, всегда готовая к отражению атак еще даже не созданных вирусов. Более того, в брошюрах и листовках речь часто идет не просто о новых угрозах, эксплуатирующих известные бреши, а об угрозах класса «zero-day». Другими словами, разработчики утверждают, что их проактивные технологии способны остановить даже те вредоносные коды, которые используют еще никому не известные бреши в приложениях, то есть такие, для которых еще не выпущена соответствующая заплатка.

К сожалению, в таких рекламных материалах присутствует большая доля лукавства — или их авторы недостаточно хорошо понимают, о чем говорят. В частности, борьба с вредоносными кодами представлена как борьба между вирусописателями и автоматическими методами (проактивными / эвристическими). На самом же деле борьба идет между людьми: вирусописателями и антивирусными экспертами.

Выше уже были рассмотрены различные методы проактивной защиты: эвристики и поведенческие блокираторы. В их основе лежат «знания» о подозрительных действиях, которые обычно производят вредоносные программы. Но правда заключается в том, что эти «знания» (набор поведенческих правил) заложены в программу антивирусными экспертами, и получены эти «знания» путем анализа поведения уже известных вирусов. Таким образом, проактивные технологии бессильны против вредоносных кодов, использующих принципиально новые методы проникновения и заражения, появившиеся после момента создания правил. Это, собственно, и есть угрозы класса «zero-day». Кроме того, вирусописатели целенаправленно находят новые возможности обхода существующих в антивирусах поведенческих правил, что опять же значительно снижает эффективность проактивных методов.

Разработчики антивирусов просто вынуждены обновлять наборы поведенческих правил и «докручивать» свои эвристики, чтобы отреагировать на появление новых угроз. Несомненно, такое обновление происходит реже, чем обновление обычных сигнатур (шаблонов кода). Однако оно все равно происходит регулярно, а по мере роста числа новых угроз будет происходить все чаще и чаще. В итоге индустрия придет к тому же сигнатурному методу, только сигнатуры станут «поведенческими», а не шаблонами кода.

Скрывая от пользователей факт необходимости обновлений проактивной защиты, некоторые антивирусные поставщики, по сути, вводят в заблуждение как своих корпоративных и домашних клиентов, так и прессу. В результате в обществе создается не совсем верное представление о возможностях проактивной защиты.

Высокий уровень обнаружения у эвристических анализаторов имеет свою обратную сторону — количество ложных срабатываний оказывается тоже очень большим. Для нормальной работы антивируса необходимо соблюдать баланс между уровнем детектирования и уровнем ложных срабатываний. То же верно и для поведенческих блокираторов.

Суммируя все вышесказанное, можно сделать несколько важных выводов. Прежде всего, проактивный подход к борьбе с вредоносными программами стал ответом антивирусной индустрии на все возрастающий поток новых вредителей и увеличивающуюся скорость их распространения. Существующие сегодня проактивные методы действительно позволяют бороться со многими новыми угрозами, но постулат о том, что проактивные технологии позволяют полностью уйти от регулярных обновлений антивирусной защиты, в корне неверен. На самом же деле проактивные методы так же, как и сигнатурные, требуют обновления.

Использование современных проактивных техник само по себе не может обеспечить высокий уровень детектирования вредоносных программ. Кроме того, повышение уровня обнаружения в этом случае влечет за собой увеличение количества ложных срабатываний. В этой ситуации скорость реакции на новые угрозы по-прежнему остается важнейшим критерием эффективности антивирусной программы.

Антивирус Касперского 6.0 для рабочих станций

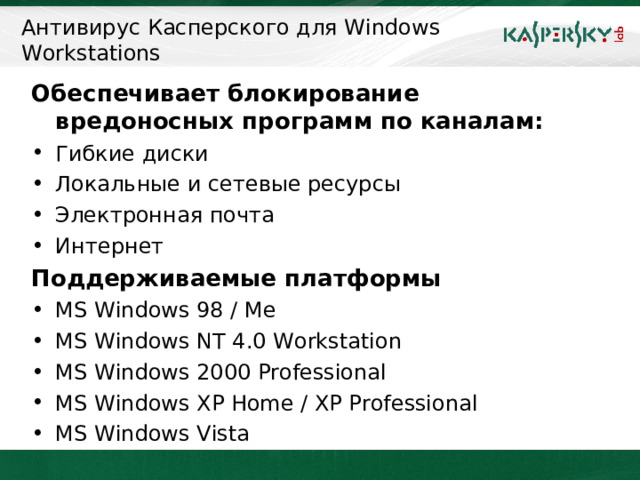

Антивирус Касперского для Windows Workstations

Обеспечивает блокирование вредоносных программ по каналам:

- Гибкие диски

- Локальные и сетевые ресурсы

- Электронная почта

- Интернет

Поддерживаемые платформы

- MS Windows 98 / Me

- MS Windows NT 4.0 Workstation

- MS Windows 2000 Professional

- MS Windows XP Home / XP Professional

- MS Windows Vista

Назначение Антивируса Касперского

- Защита в режиме реального времени

- файловой системы электронной почты защита при работе в сети Интернет контроль активности приложений контроль сетевых соединений защита от сетевых атак

- файловой системы

- электронной почты

- защита при работе в сети Интернет

- контроль активности приложений

- контроль сетевых соединений

- защита от сетевых атак

- Поиск вредоносных программ

- Обновление сигнатур угроз и компонентов приложения

- Аварийная проверка и восстановление системы

Программа предназначена для защиты рабочих станций корпоративной сети. Кроме того, Антивирус Касперского для Windows Workstations может самостоятельно работать на отдельно взятой машине.

- Защита файловой системы в режиме реального времени – все файловые операции над объектами перехватываются Антивирусом и проверяются на наличие вредоносного кода в объектах.

- Защита почты в режиме реального времени – Антивирус проверяет всю входящую и исходящую почту, передаваемую по протоколам POP 3, SMTP , IMAP и NNTP . Также программа позволяет выявлять спам.

- Защита при работе в сети Интернет – Антивирус проверяет HTTP трафик, блокирует вредоносные скрипты, баннеры и всплывающие окна, защищает от фишинга.

- Контроль активности приложений – Антивирус анализирует деятельность приложений с целью не допустить распространение вирусов и выполнение вредоносных программ, которые пока еще не включены в базу сигнатур угроз. Кроме того, Антивирус Касперского контролирует реестр, целостность приложений и блокирует опасные VBA -макросы.

- Контроль сетевых соединений – Антивирус Касперского для Windows Workstation выполняет функции персонального файервола, контролирует сетевые соединения и фильтрует трафик согласно заданным правилам.

- Защита от сетевых атак – постоянный анализ сетевой активности позволяет выявить атаки и заблокировать атакующего на определенный период времени.

- Поиск вирусов – Антивирус Касперского проверяет стандартные или определенные пользователем объекты на жестких, гибких и сетевых дисках по запросу пользователя, либо в установленное время.

- Обновление сигнатур угроз – Антивирус Касперского обеспечивает надежную защиту от новых вирусов. Приложение постоянно обновляет базу сигнатур вирусов и сетевых атак, адресов потенциально опасных ресурсов. Новая технология организации обновления обеспечивает минимальные объемы трафика.

- Откат обновления – эта функция позволяет восстановить последнюю версию сигнатур при сбое очередного обновления.

- Аварийная проверка и восстановление системы – Антивирус Касперского позволяет создавать аварийный диск, который может быть использован для восстановления поврежденных системных файлов (функция доступна только для лицензионных продуктов (как Антивирус Касперского, так и Microsoft Windows) ).

защита в режиме реального времени

файловой системы

электронной почты

при работе в сети Интернет

контроль активности приложений

контроль сетевых соединений

защита от сетевых атак

Поиск вредоносных программ

Обновление сигнатур угроз и модулей приложения

Аварийная проверка и восстановление системы

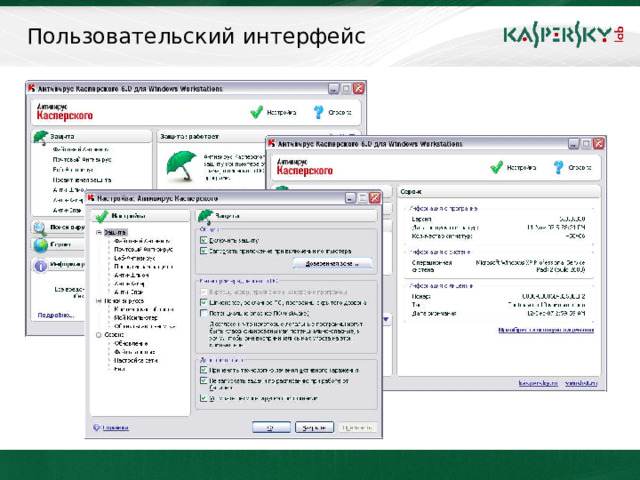

Пользовательский интерфейс

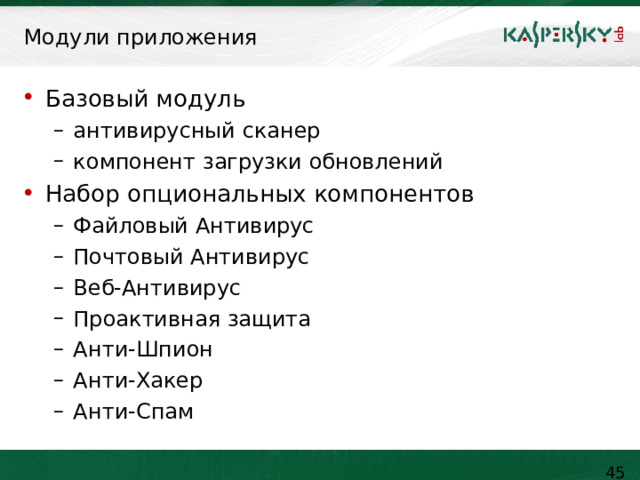

Модули приложения

- антивирусный сканер компонент загрузки обновлений

- антивирусный сканер

- компонент загрузки обновлений

- Набор опциональных компонентов

- Файловый Антивирус Почтовый Антивирус Веб-Антивирус Проактивная защита Анти-Шпион Анти-Хакер Анти-Спам

- Файловый Антивирус

- Почтовый Антивирус

- Веб-Антивирус

- Проактивная защита

- Анти-Шпион

- Анти-Хакер

- Анти-Спам

Программа состоит из базового модуля и набора опциональных компонентов.

Базовый модуль устанавливается в любой конфигурации продукта и включает в себя антивирусный сканер и модуль загрузки обновлений.

Компоненты антивируса являются независимыми единицами и могут быть установлены в произвольных сочетаниях.

Причины возникновения ошибок при установке :

1. Системные требования

2. Приложения, не совместимые с Антивирусом Касперского 6.0 ( http://support.kaspersky.ru/faq/?qid=208635502 )

3. Права администратора

4. Размер файла-дистрибутива

5. Вредоносные программы

-проверка на вирусы on-line

- диск аварийного восстановления

Общие требования

50 МБ свободного места на жестком диске

CD-ROM ( для установки программы с CD- диска)

Microsoft Internet Explorer 5.5 или выше (для обновления сигнатур угроз и модулей приложения через интернет)

Microsoft Windows Installer 2.0

Операционная система

Microsoft Windows 98(SE), Microsoft Windows ME, Microsoft Windows NT Workstation 4.0 (Service Pack 6a):

Процессор Intel Pentium 300 МГц или выше (или совместимый аналог)

64 МБ свободной оперативной памяти

Microsoft Windows 2000 Professional (Service Pack 4 или выше), Microsoft Windows XP Home Edition, Microsoft Windows XP Professional (Service Pack 1 или выше), Microsoft Windows XP Professional x64 Edition:

Процессор Intel Pentium 300 МГц или выше (или совместимый аналог)

128 МБ свободной оперативной памяти

Microsoft Windows Vista, Microsoft Windows Vista x64:

Процессор Intel Pentium 800 МГц 32- bit (x86)/ 64-bit (x64) или выше (или совместимый аналог)

512 MB свободной оперативной памяти

Обратите, пожалуйста, внимание: Microsoft Windows Vista SP1 поддерживается начиная с версии Антивирус Касперского для Windows Workstation 6.0.3.837.

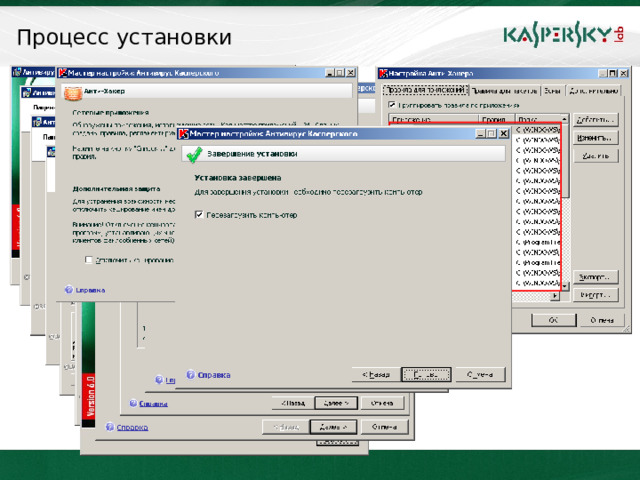

Процесс установки

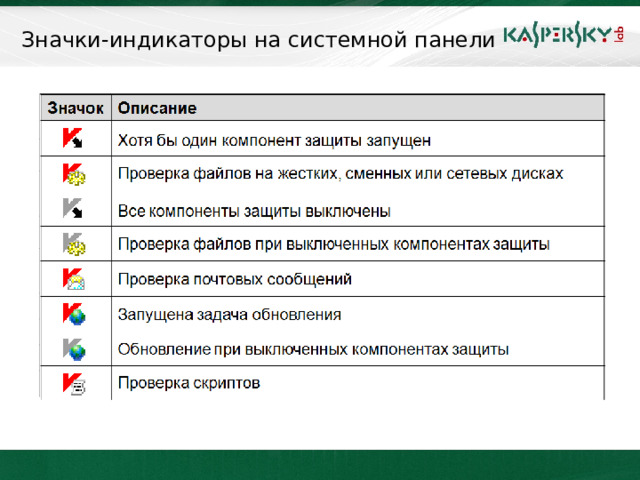

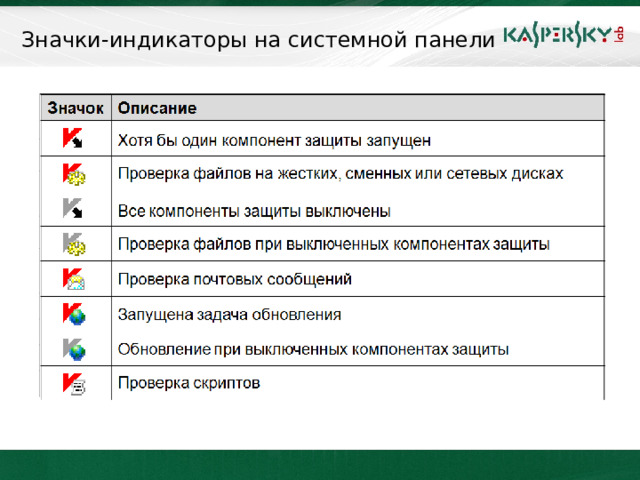

Значки-индикаторы на системной панели

Значок

Описание

Хотя бы один компонент защиты запущен

Проверка файлов на жестких, сменных или сетевых дисках

Все компоненты защиты выключены

Проверка файлов при выключенных компонентах защиты

Проверка почтовых сообщений

Запущена задача обновления

Обновление при выключенных компонентах защиты

Проверка скриптов

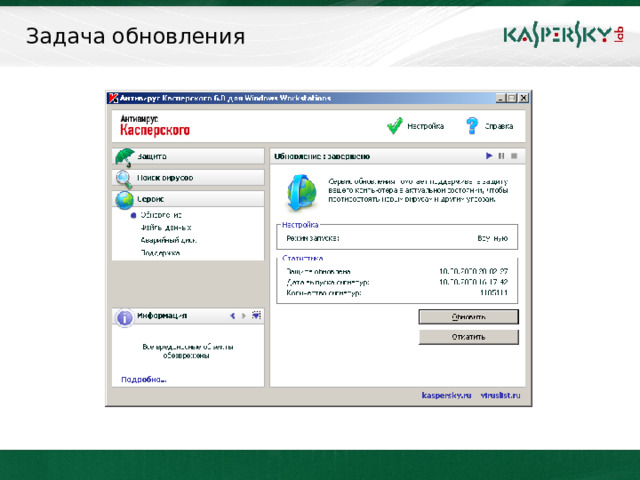

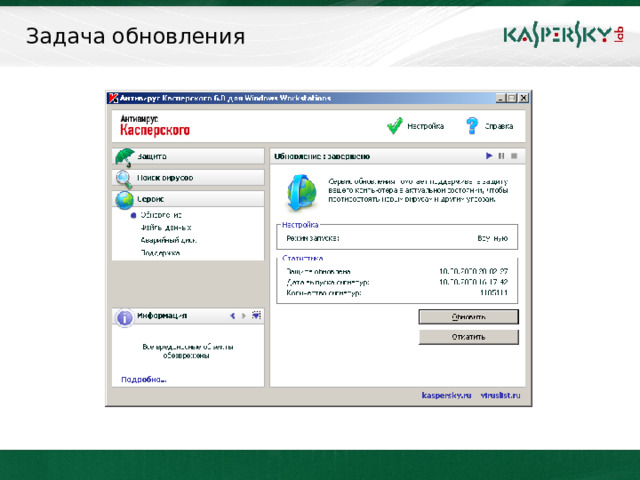

Задача обновления

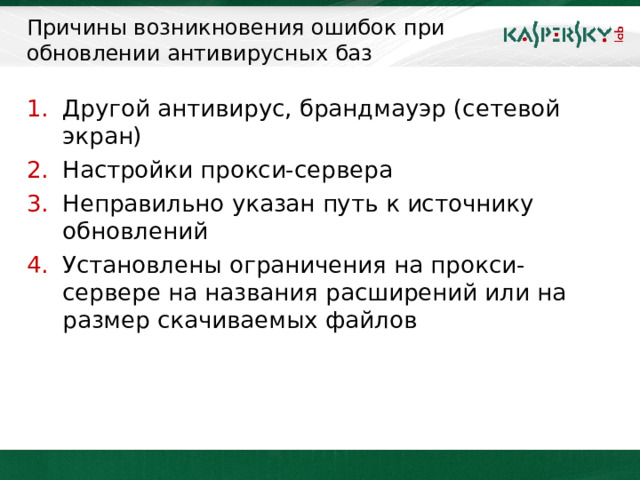

Причины возникновения ошибок при обновлении антивирусных баз

- Другой антивирус, брандмауэр (сетевой экран)

- Настройки прокси-сервера

- Неправильно указан путь к источнику обновлений

- Установлены ограничения на прокси-сервере на названия расширений или на размер скачиваемых файлов

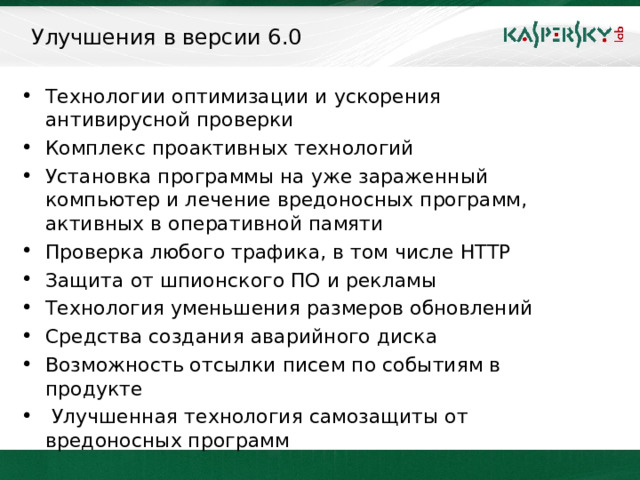

Улучшения в версии 6.0

- Технологии оптимизации и ускорения антивирусной проверки

- Комплекс проактивных технологий

- Установка программы на уже зараженный компьютер и лечение вредоносных программ, активных в оперативной памяти

- Проверка любого трафика , в том числе HTTP

- Защита от шпионского ПО и рекламы

- Технология уменьшения размеров обновлений

- Средства создания аварийного диска

- Возможность отсылки писем по событиям в продукте

- Улучшенная технология самозащиты от вредоносных программ

Время сканирования и нагрузка на систему

- Сканирование только новых и изменённых файлов : оптимизация скорости сканирования без влияния на качество

- Технологии ускорения сканирования ( iSwift и iChecker ) за счёт интеллектуального кэширования данных предыдущих проверок

- Уменьшение влияния на производительность системы:

- Приостановка сканирования в случае увеличения пользовательской активности Приостановка сканирования в случае работы от батареи

- Приостановка сканирования в случае увеличения пользовательской активности

- Приостановка сканирования в случае работы от батареи

- Новый механизм сканирования составных объектов

- Новый механизм сканирования составных объектов

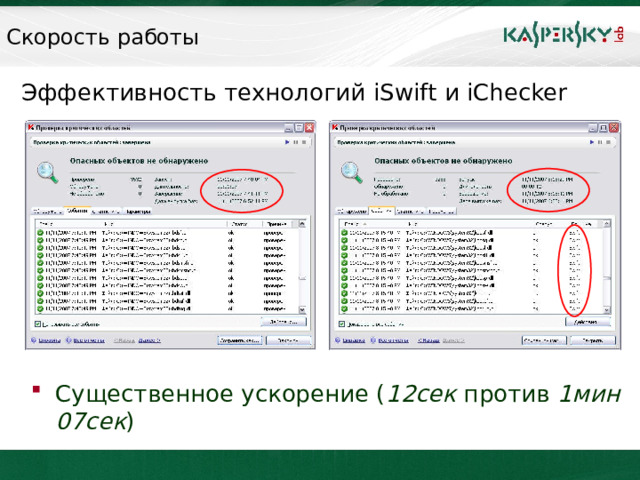

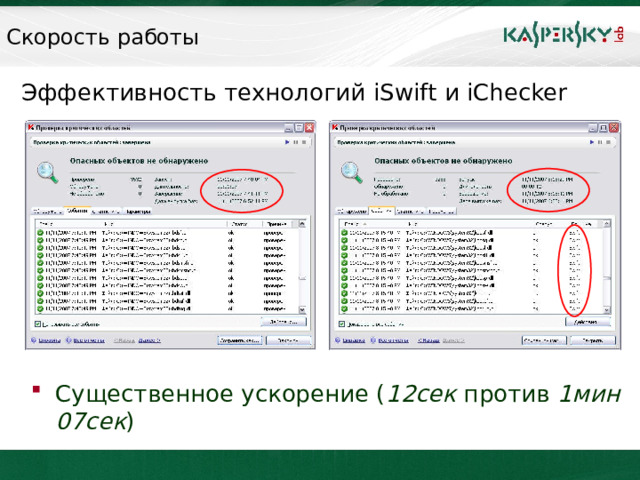

Скорость работы

Эффективность технологий iSwift и iChecker

- Существенное ускорение ( 12сек против 1мин 07сек )

Скорость работы

Сетевой iSwift

- Разделение iSwift -данных позволяет снизить задержку при передаче файла в 2 раза

По умолчанию Файловый Антивирус проверяет ТОЛЬКО НОВЫЕ или ИЗМЕНЕННЫЕ ФАЙЛЫ, то есть файлы, которые добавились или изменились со времени последнего обращения к ним. Это возможно благодаря применению новых технологий iChecker и iSwift . Для реализации технологий используется таблица контрольных сумм файлов. Процесс проверки файла выполняется по следующему алгоритму:

- Обращение пользователя или некоторой программы к каждому файлу перехватывается компонентом.

- Файловый Антивирус проверяет наличие информации о перехваченном файле в базе iChecker и iSwift . Далее возможны следующие действия:

- Если информации о перехваченном файле в базе нет, он подвергается детальной антивирусной проверке. Контрольная сумма проверенного файла фиксируется в базе. Если информация о файле присутствует в базе, Файловый Антивирус сравнивает текущее состояние файла с его состоянием, зафиксированным в базе на момент предыдущей проверки. При полном совпадении информации файл передается пользователю для работы без проверки. Если файл каким-то образом изменился либо изменились условия его проверки (обновились сигнатуры угроз, параметры защиты), он будет детально проверен, и новая информация о нем будет записана в базу.

- Если информации о перехваченном файле в базе нет, он подвергается детальной антивирусной проверке. Контрольная сумма проверенного файла фиксируется в базе.

- Если информация о файле присутствует в базе, Файловый Антивирус сравнивает текущее состояние файла с его состоянием, зафиксированным в базе на момент предыдущей проверки. При полном совпадении информации файл передается пользователю для работы без проверки. Если файл каким-то образом изменился либо изменились условия его проверки (обновились сигнатуры угроз, параметры защиты), он будет детально проверен, и новая информация о нем будет записана в базу.

- Использование технологии iChecker позволяет увеличить скорость проверки за счет исключения тех объектов, которые не были изменены с момента предыдущей проверки, при условии, что параметры проверки (базы сигнатур угроз и параметры защиты) не были изменены. Информация об этом хранится в специальной базе. Например, у вас есть файл архива, который был проверен Антивирусом и ему был присвоен статус незаражен . В следующий раз этот архив будет исключен из проверки, если он не был изменен и не менялись параметры проверки. Если Вы изменили состав архива, добавив в него новый объект, изменили параметры проверки, обновили базы сигнатур угроз, архив будет проверен повторно.

Технология iChecker имеет ограничение: она применима только к объектам с известной Антивирусу Касперского структурой (например, файлы exe , dll , lnk , ttf , inf , sys , com , chm , zip , rar ).

4. Использование технологии iSwift позволяет увеличить скорость проверки за счет проверки только новых и измененных объектов. Технология iSwift имеет ограничение: она применима только к объектам, расположенным в файловой системе NTFS.

Использование технологии iSwift недоступно на компьютерах с операционной системой Microsoft Windows 98SE/ME/XP64 .

Поддержка Windows Vista

- Полноценная поддержка Windows Vista как 32 bit и 64 bit в версии 6.0

- Поддержка удаленной установки на 64 bit

- http://www.microsoft.com/athome/security/update/windowsvistaAV.mspx

Признаки заражения компьютера

- Увеличение исходящего интернет-трафика

- Частые зависания и сбои в работе компьютера

- Вывод на экран монитора компьютера неожиданных сообщений или изображений

- Друзья или знакомые сообщают вам о получении писем от вас, которые вы не отправляли

- Операционная система загружается долго или вообще не грузится

- Неожиданно появляются файлы или каталоги со странными именами

10 правил «компьютерной гигиены»

- Своевременно скачивайте и устанавливайте обновления ОС и приложений.

- Обязательно установите на свой компьютер антивирусную программу

- Не позволяйте браузеру и веб-страницам запоминать пароли от ваших веб-ресурсов.

- Не открывайте вложения к письмам от незнакомых отправителей.

- Следите за адресом веб-страницы и за настоящим адресом скрываемым под текстом ссылки.

- При скачивании файлов из Интернета всегда проверяйте их Антивирусом.

- Будьте внимательны, интернет-магазины и интернет-банки находятся только на защищённых сайтах, адрес страниц таких сайтов начинается с https://

- Делайте резервные копии системных файлов и важных данных и храните их в безопасном месте (не на жестком диске Вашего компьютера).

- Ограничивайте круг лиц, допущенных к работе на вашем компьютере.

- Закончив работу, следует отключить компьютер от интернета.