Обеспечение информационной безопасности образовательного процесса

Выполнил:

учащийся 3 курса

группы 8 – 13

Булатов Рамзиддин

Информационная безопасность

Информация - результат и отражение в человеческом сознании, многообразие внутреннего и окружающего миров (сведения об окружающих человека предметах, явлений, действий других людей).

Информационная безопасность — это процесс обеспечения конфиденциальности, целостности и доступности информации.

Способы защиты от компьютерных злоумышленников

- Оперативная установка исправлений для программ, работающих в интернете.

- Антивирусные программы по обнаружению различного рода взломов и вирусов незаменимы для повышения безопасности любой сети. Они наблюдают за работой компьютеров и выявляют на них вредоносные программы.

- Следует использовать наиболее надежные пароли, менять их как можно чаще и чтобы их длинна была максимальной. Это может предотвратить кражу секретной и не секретной информации.

- Соединения с удаленными машинами (компьютерами) должны быть защищены с помощью паролей, чтобы избежать проникновения в сеть с помощью прослушивания сетевого трафика в наиболее важных местах и выделения из него имен пользователей и их паролей.

- При установке новой операционной системы обычно разрешаются все сетевые средства, что является не безопасным. Кроме вышеперечисленных средств защиты информации, существует еще множество способов предотвращения взломов и краж информации. Для избежания неприятных ситуаций необходимо изучать рекомендации по безопасности и придерживаться необходимых средств защиты.

Организационная защита объектов информатизации

Организационная защита — это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией и проявление внутренних и внешних угроз.

Организационная защита обеспечивает:

- организацию охраны, режима, работу с кадрами, с документами;

- использование технических средств безопасности и информационно-аналитическую деятельность по выявлению внутренних и внешних угроз предпринимательской деятельности

- К основным организационным мероприятиям можно отнести:

- организацию режима и охраны. Их цель — исключение возможности тайного проникновения на территорию и в помещения посторонних лиц;

- организацию работы с сотрудниками, которая предусматривает подбор и расстановку персонала, включая ознакомление с сотрудниками, их изучение, обучение правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации и др.;

- организацию работы с документами и документированной информацией, включая организацию разработки и использования документов и носителей конфиденциальной информации, их учёт, исполнение, возврат, хранение и уничтожение;

- организацию использования технических средств сбора, обработки, накопления и хранения конфиденциальной информации;

- организацию работы по анализу внутренних и внешних угроз конфиденциальной информации и выработке мер по обеспечению её защиты;

- организацию работы по проведению систематического контроля за работой персонала с конфиденциальной информацией, порядком учёта, хранения и уничтожения документов и технических носителей.

Исторические аспекты возникновения и развития информационной безопасности

- I этап — до 1916 года — характеризуется использованием естественно возникавших средств информационных коммуникаций . В этот период основная задача информационной безопасности заключалась в защите сведений о событиях, фактах, имуществе, местонахождении и других данных, имеющих для человека лично или сообщества, к которому он принадлежал, жизненное значение.

- II этап — начиная с 1916 года — связан с началом использования искусственно создаваемых технических средств электро и радиосвязи . Для обеспечения скрытности и помехозащищённости радиосвязи необходимо было использовать опыт первого периода информационной безопасности на более высоком технологическом уровне, а именно применение помехоустойчивого кодирования сообщения ( сигнала ) с последующим декодированием принятого сообщения (сигнала).

- III этап — начиная с 1935 года — связан с появлением радиолокационных и гидроакустических средств . Основным способом обеспечения информационной безопасности в этот период было сочетание организационных и технических мер, направленных на повышение защищённости радиолокационных средств от воздействия на их приёмные устройства активными маскирующими и пассивными имитирующими радиоэлектронными помехами.

- IV этап — начиная с 1946 года — связан с изобретением и внедрением в практическую деятельность электронно-вычислительных машин (компьютеров). Задачи информационной безопасности решались, в основном, методами и способами ограничения физического доступа к оборудованию средств добывания, переработки и передачи информации.

- V этап — начиная с 1965 года — обусловлен созданием и развитием локальных информационно-коммуникационных сетей . Задачи информационной безопасности также решались, в основном, методами и способами физической защиты средств добывания, переработки и передачи информации, объединённых в локальную сеть путём администрирования и управления доступом к сетевым ресурсам.

- VI этап — начиная с 1973 года — связан с использованием сверх мобильных коммуникационных устройств с широким спектром задач. Угрозы информационной безопасности стали гораздо серьёзнее. Для обеспечения информационной безопасности в компьютерных системах с беспроводными сетями передачи данных потребовалась разработка новых критериев безопасности. Образовались сообщества людей — хакеров , ставящих своей целью нанесение ущерба информационной безопасности отдельных пользователей, организаций и целых стран. Информационный ресурс стал важнейшим ресурсом государства, а обеспечение его безопасности — важнейшей и обязательной составляющей национальной безопасности. Формируется информационное право — новая отрасль международной правовой системы.

- VII этап — начиная с 1985 года — связан с созданием и развитием глобальных информационно-коммуникационных сетей с использованием космических средств обеспечения. Можно предположить, что очередной этап развития информационной безопасности, очевидно, будет связан с широким использованием сверх мобильных коммуникационных устройств с широким спектром задач и глобальным охватом в пространстве и времени, обеспечиваемым космическими информационно-коммуникационными системами. Для решения задач информационной безопасности на этом этапе необходимо создание макросистемы информационной безопасности человечества под эгидой ведущих международных форумов.

Информационная безопасность предприятия

Информационная безопасность предприятия – это состояние защищённости корпоративных данных, при которой обеспечивается их конфиденциальность, целостность, аутентичность и доступность.

Образовательный процесс

Образовательный процесс – это обучение, общение, в процессе которого происходит управляемое познание, усвоение общественно-исторического опыта, воспроизведение, овладение той или другой конкретной деятельностью, лежащей в основе формирования личности. Благодаря обучению происходит реализация образовательного процесса, воспитательного воздействия.

Традиционные и инновационные образовательные технологии

Цель образования в современном обществе – развитие личности учащихся, реализация уникальных человеческих возможностей, подготовка к сложностям жизни.

Ориентирами для начала работы по интенсивным методикам являются:

- Уроки, отражающие современные общественные тенденции: урок, построенный на инициативе учащихся, урок – общественный смотр знаний, урок – диспут, урок с применением компьютеров.

- Урок с использованием игровых ситуаций: урок – аукцион, урок с использованием дидактической игры, урок – театрализованное представление.

- Уроки творчества: урок – сочинение, урок – выпуск «живой газеты», урок изобретательства, комплексно-творческий урок, урок – осмотр самодеятельной выставки.

- Традиционные уроки с новыми аспектами: урок – лекция, урок – семинар, урок решения задач, урок – конференция, урок- экскурсия, урок, урок-консультация, урок- зачет и т.д.

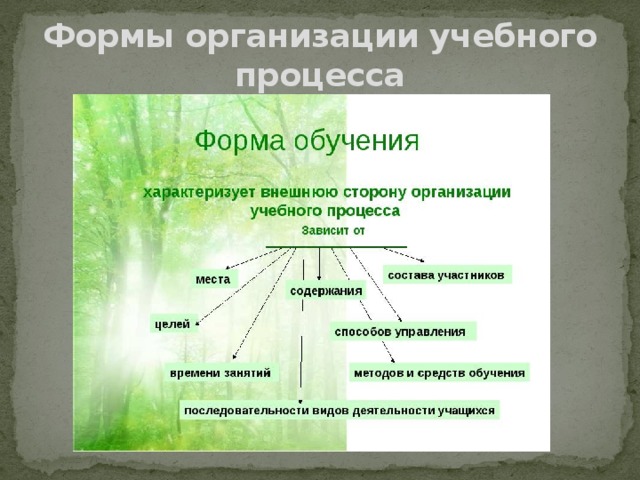

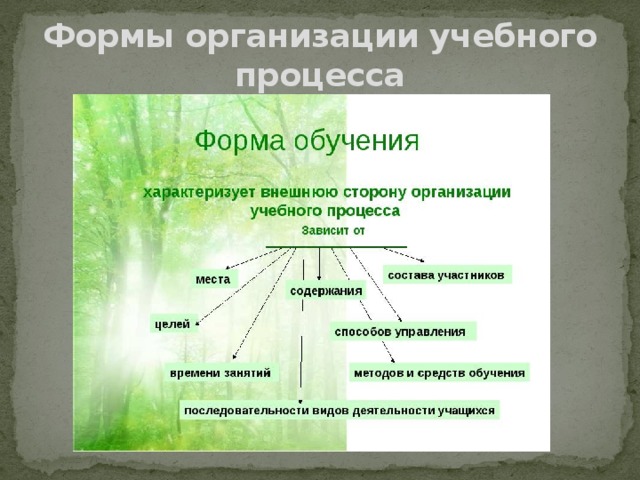

Формы организации учебного процесса

Электронные базы успеваемости и их защита

Видеонаблюдение в учебных заведениях

- Попасть в объектив камеры наблюдения сегодня можно даже в самых неожиданных местах. А вот школа, колледж или любое другое образовательное учреждение, за которым не следит зоркое око камеры, вызывает по меньшей мере недоумение. Для оборудования таких объектов системами видеоконтроля есть масса веских причин.

- Во-первых, это факторы, связанные с возможным хищением материальных ценностей.

- Современное образование невозможно без дорогостоящего технического оснащения: компьютеры, проекторы, интерактивные доски, не говоря уже о лабораторном оборудовании.

- И сотрудники, и учащиеся имеют при себе электронные гаджеты, деньги и другие предметы, которые хотя бы на небольшой промежуток времени остаются без присмотра.

- Да, раньше в учебных заведениях процветало воровство: где-то мелкое, а порой и более существенное, но данные факты предпочитали замалчивать, мирились с ними как с неизбежностью.

- Во-вторых, сам по себе молодёжный коллектив имеет некоторые особенности.

- Алкоголь, наркотики, не говоря уже о курении — бич подрастающего поколения. У некоторых появляется соблазн употреблять дурманящие вещества в перерывах между занятиями, а иногда организовывать их сбыт.

- «Травля» одноклассников, вымогательство, драки — наблюдение позволяет вовремя вмешаться в эти опасные процессы.

- Иногда пытаются злоупотребить служебным положением и сами преподаватели, воспитатели — неуставные отношения легко пресечь, если имеются видеодоказательства.

- Удивительно, насколько законопослушнее становятся учащиеся, просто зная, что за ними ведётся наблюдение.

- Наконец, третья группа факторов связана с безопасностью.

- Как ни печально, учебные заведения подвержены повышенному риску террористической угрозы.

- Грозный враг общественных зданий — огонь — будет замечен камерами на начальном этапе возгорания.

- Никакая автоматическая система не превзойдёт бдительность человека, следящего за происходящим в коридорах и классах учебного заведения.

Защита персональных данных

Стремительное развитие информационно-телекоммуникационных технологий (ИКТ) открывает безграничные возможности реализации основных конституционных прав граждан. Благодаря ИКТ обеспечивается право граждан на доступ к информации, а именно - быстро получать ее из различных источников, без особых затрат времени, усилий и финансовых средств, обрабатывать, использовать и хранить эту информацию.

Право на неприкосновенность частной жизни, гарантированная защита прав человека и интересов общества от воздействия «вредной» информации, защита самой информации и многое другое обеспечивается ИКТ.

Опыт показывает, что для достижения удачных решений по защите информации необходимо сочетание правовых, организационных и технических мер. Это сочетание определяется конфиденциальностью защищаемой информации, характером опасности и наличием средств защиты. В общем случае технические меры безопасности составляют незначительную часть от общих мер защиты (правовых и организационных).

Однако ни одну из них упускать нельзя. Каждая мера дополняет другую, и недостаток или отсутствие любого способа приведет к нарушению защищенности.