- Лекция 2.8. Применение технологии терминального доступа для организации защищенной компьютерной системы

- Общие сведения о технологии терминального доступа

Изначально терминальный режим работы появился и использовался на мэйнфреймах. Пользователи работали с терминалами, обеспечивавшими связь с терминальным сервером и отображение информации, полученной с главного компьютера. Все вычисления осуществлялись главным компьютером. На сегодняшний день суть терминального доступа не претерпела никаких идейных изменений. В современных схемах организации вычислительных процессов вместо специального аппаратного комплекса используются программы-клиенты, которые обеспечивают взаимодействие с сервером и отображение полученной от него информации. Всю вычислительную нагрузку также несет сервер.

Технология терминального доступа позволяет перенести вычислительные затраты с рабочих станций на сервер, решая ряд проблем:

вся обработка данных выполняется на сервере, нет необходимости в сетевой передаче файлов, с сервера на рабочие станции передается лишь измененное содержимое информационных окон текстовых редакторов или СУБД, что упрощает защиту сетевого трафика и позволяет использовать в качестве рабочих станций практически любые компьютеры с любой ОС, в том числе бездисковые станции;

отсутствует необходимость предоставлять пользователям потенциально опасный сетевой доступ к хранящимся на сервере файлам данных;

магнитные, а также внешние носители, на которых может оказаться полная или частичная копия защищаемых файлов данных, расположены только на сервере и могут полностью контролироваться администратором.

Предполагается следующая схема использования технологии терминального доступа. На сервере устанавливается служба терминального доступа, развертываются приложения, необходимые для работы пользователей. Сервер терминального доступа не должен выполнять иных сетевых функций кроме обслуживания терминального режима, а именно, исключаются совместно предоставляемые сетевые ресурсы, включая принтеры. Перечень сетевых служб, функционирующих на сервере и доступных из сети, ограничивается только терминальной службой и, при необходимости, службой, обеспечивающей шифрование сетевого трафика.

На рабочих станциях пользователей устанавливается клиент терминала и настраивается на подключение к терминальному серверу. Запуск клиента терминала может осуществляться либо из основной ОС, установленной на компьютере пользователя, либо из ОС, запускаемой с внешнего носителя (дискеты или CD-ROM) или загружаемой с помощью сетевой карты удаленной загрузки.

В первом случае для работы с защищаемыми данными пользователь из основной ОС запускает клиента терминального доступа. При этом на компьютере могут быть установлены средства защиты информации от несанкционированного доступа. Преимуществом данного способа является возможность организации дополнительной защиты (шифрования) сетевого трафика путем использования протокола IPSec (в ОС Windows XP) либо специализированных СЗИ.

Во втором случае пользователь для работы с защищаемыми данными загружает компьютер со специально подготовленного носителя (CD-ROM или дискеты), на который записывается ОС Linux с клиентом терминального сервера. Может быть применена бездисковая станция, загружаемая с сервера при помощи сетевого адаптера, разрешающего удаленную загрузку. Отрицательным свойством этого решения является невозможность применения дополнительных средств шифрования трафика. Причина заключается в том, что не известны сертифицированные средства защиты информации, загружаемые с внешнего носителя или по сети.

Для обработки защищаемых данных пользователь запускает программу-клиента терминала, регистрируется на терминальном сервере с использованием рядовой учетной записи. Особенностью настройки терминального сервера является установка ряда запретов для пользователей, наиболее важным из которых является запрет использования совместного буфера обмена. Благодаря данному запрету решается проблема несанкционированного копирования защищаемых данных на носители рабочих станций. Пользователь терминала может выделить и скопировать в буфер обмена терминальной Windows как файл с данными, так и содержимое информационного окна. Однако операцию вставки можно выполнить только в окне терминального сервера. В окне рабочей станции возможность вставки из буфера будет заблокирована.

Таким образом, копирование всей защищаемой информации либо ее части может быть осущствлено лишь на носители, физически подключенные к серверу. Это накладывает некоторые ограничения на возможность экспорта/импорта данных, так как операции экспорта и импорта также осуществляются только через носители, установленные на сервере. Основным преимуществом является то, что все носители, включая внешние, на которых может оказаться полная или частичная копия защищаемых данных, расположены только на сервере под контролем администратора. Это упрощает централизованный антивирусный контроль и блокирует возможность появления вредоносных программ.

Проблема образования технологического «мусора» на рабочих станциях также решается автоматически. Для каждого терминального сеанса на сервере создается временный каталог. Если установлены соответствующие настройки, то по окончании сеанса этот каталог будет удален. Таким образом, технологический «мусор» остается лишь на носителях терминального сервера.

Проблема передачи открытого сетевого трафика решается, прежде всего, тем, что в технологии терминального доступа вся обработка защищаемых данных выполняется на сервере, а на рабочие станции передается лишь измененное содержимое информационных окон соответствующих приложений. Кроме того, возможно шифрование трафика средствами терминального сервера. Терминальный сервер поддерживает несколько уровней безопасности, каждый из которых определяет направление шифруемого трафика и длину ключа, используемого при шифровании.

В состав Windows Server 2003 включена служба Microsoft Terminal Services (MSTS). Она предоставляет возможность либо удаленно администрировать сервер, либо превратить его в сервер приложений (терминальный сервер). Кроме того, существует надстройка над данной службой, разработанная компанией Citrix, которая вводит ряд дополнительных возможностей и увеличивает число поддерживаемых платформ.

Следует отметить, что сама реализация MSTS не свободна от недостатков, которые потенциально могут быть применены злоумышленниками для нарушения безопасности данных. Так как все пользователи, подключающиеся к серверу в терминальном режиме, по сути, осуществляют интерактивный вход в систему, то они могут зарегистрироваться в системе с консоли сервера. Следовательно, использование терминального сервера предъявляет повышенные требования к администрированию и к выполнению необходимых настроек безопасности применяемого программного обеспечения.

Безопасность режима терминального доступа обеспечивается совокупностью настроек ОС Windows Server 2003, серверной части MSTS и протокола терминального доступа — RDP. В каждом из этих компонентов реализованы различные механизмы защиты, но в то же время каждый компонент имеет собственные уязвимости, которые могут быть использованы злоумышленниками.

- Обеспечение безопасности ОС Windows Server 2003

Основными группами уязвимостей ОС Windows Server 2003, которые представляются актуальными для защиты в терминальном режиме, являются:

возможность сетевого доступа к информации, обрабатываемой на сервере;

возможность расширения полномочий при осуществлении локального доступа.

- Ограничение возможности сетевого доступа

Возможность сетевого доступа реализуется благодаря излишнему количеству сетевых сервисов, по умолчанию предоставляемых сервером ОС Windows Server 2003. Упорядоченный по наименованию перечень сетевых сервисов, функционирующих в ОС по умолчанию, приведен в табл. 1.

Таблица 1

Перечень сетевых сервисов ОС Windows Server 2003

| Порт | Тип | Протокол | Наименование системной службы |

| 137 | TCP | NetBIOS Name Resolution | Computer Browser |

| 137 | UDP | NetBIOS Name Resolution | Computer Browser |

| 138 | UDP | NetBIOS Datagram Service | Computer Browser |

| 139 | TCP | NetBIOS Session Service | Computer Browser |

| 139 | TCP | NetBIOS Session Service | Fax Service |

| 445 | TCP | SMB | Fax Service |

| 445 | UDP | SMB | Fax Service |

| 500 | UDP | IPSec ISAKMP | IPSec Services |

| 138 | UDP | NetBIOS Datagram Service | License Logging Service |

| 139 | TCP | NetBIOS Session Service | License Logging Service |

| 445 | TCP | SMB | License Logging Service |

| 445 | UDP | SMB | License Logging Service |

| 138 | UDP | NetBIOS Datagram Service | Messenger |

| 137 | TCP | NetBIOS Name Resolution | Net Logon |

| 137 | UDP | NetBIOS Name Resolution | Net Logon |

| 138 | UDP | NetBIOS Datagram Service | Net Logon |

| 139 | TCP | NetBIOS Session Service | Net Logon |

| 3389 | TCP | Terminal Services | NetMeeting Remote Desktop Sharing |

| 139 | TCP | NetBIOS Session Service | Performance Logs and Alerts |

| 139 | TCP | NetBIOS Session Service | Print Spooler |

| 445 | TCP | SMB | Print Spooler |

| 445 | UDP | SMB | Print Spooler |

| 135 | TCP | RPC | Remote Procedure Call |

| 139 | TCP | NetBIOS Session Service | Remote Procedure Call Locator |

| 445 | TCP | SMB | Remote Procedure Call Locator |

| 445 | UDP | SMB | Remote Procedure Call Locator |

| 4500 | UDP | NAT-T | Routing and Remote Access |

| 137 | TCP | NetBIOS Name Resolution | Server |

| 137 | UDP | NetBIOS Name Resolution | Server |

| 138 | UDP | NetBIOS Datagram Service | Server |

| 139 | TCP | NetBIOS Session Service | Server |

| 445 | TCP | SMB | Server |

| 445 | UDP | SMB | Server |

| 1900 | UDP | SSDP | SSDP Discovery Service |

| 5000 | TCP | SSDP legacy event notification | SSDP Discovery Service |

| 3389 | TCP | Terminal Services | Terminal Services |

| 137 | TCP | NetBIOS Name Resolution | Windows Internet Name Service |

| 137 | UDP | NetBIOS Name Resolution | Windows Internet Name Service |

| 123 | UDP | NTP | Windows Time |

| 123 | UDP | SNTP | Windows Time |

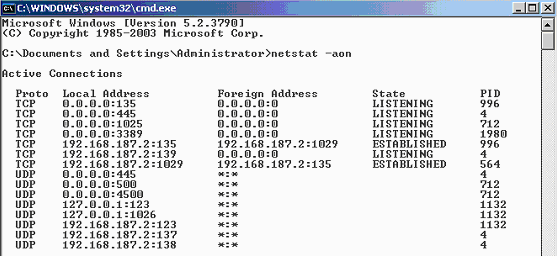

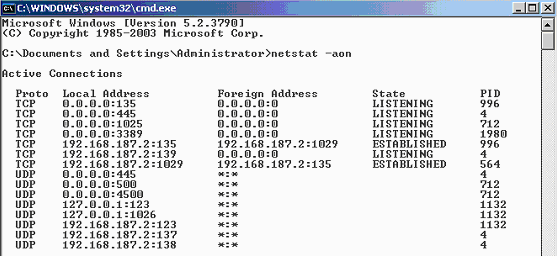

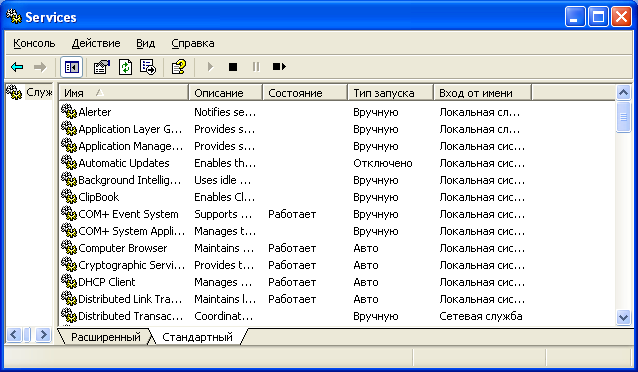

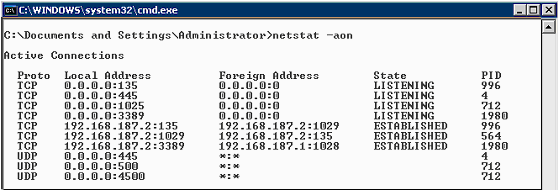

Как известно, перечень открытых сетевых портов может быть получен командой netatat –aon. Результаты выполнения этой команды для ОС Windows Server 2003 приведены на Рис. 1 .1.

Рис. �1�.1. Результаты выполнения команды netstat

Согласно приведенной выше схеме организации доступа к защищаемым данным, сервер терминального доступа должен выполнять только задачу обеспечения службы MSTS. Сервер терминального доступа, в частности, не должен выполнять функции контроллера домена. Таким образом, из перечня функционирующих по умолчанию сетевых служб должны быть исключены все службы кроме службы Terminal Services, TCP-порт 3389.

Для обеспечения защиты сетевого трафика дополнительно может понадобиться функционирование службы IPSec Services (UDP-порт 500), а также иных служб, используемых специализированными СЗИ.

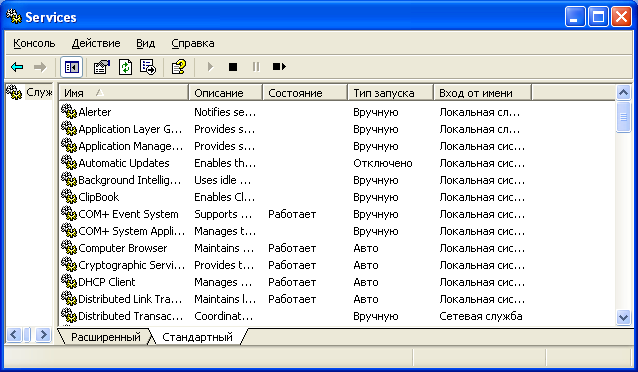

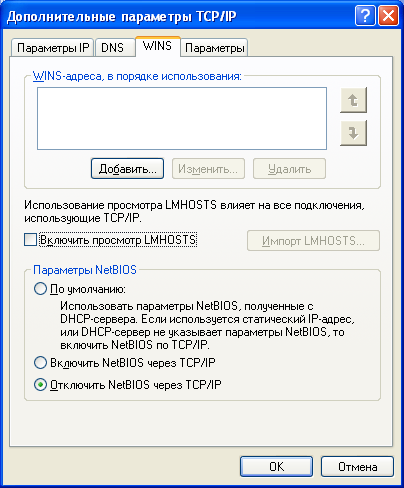

Исключение служб может быть осуществлено двумя способами: остановом службы в оснастке Services (Рис. 1 .2) либо запрещением доступа к службе с применением межсетевого экранирования.

Способом останова должны быть исключены службы: Computer Browser, Server, Windows Internet Name Service, Net Logon, Messenger, License Logging Service, Fax Service, Performance Logs and Alerts, Print Spooler, Remote Procedure Call Locator, Routing and Remote Access, SSDP Discovery Service, Windows Time. Отключение службы Remote Procedure Call, функционирующей на 135 TCP-порту, приводит к неработоспособности узла, поэтому запрет доступа к этому порту будет производиться с использованием технологии межсетевого экранирования.

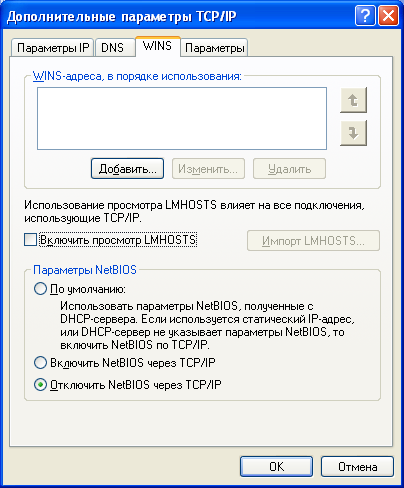

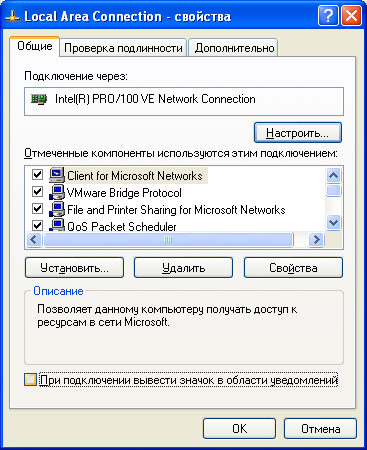

Путем модификации настройки сетевых соединений (Рис. 1 .3) и отключения службы NetBIOS через TCP/IP запрещаются службы, использующие порт TCP 139.

Рис. �1�.2. Окно перечня служб ОС Windows

Рис. �1�.3. Окно настройки свойств протокола TCP/IP

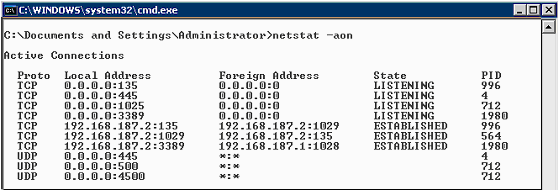

В итоге, после отключения вышеуказанных служб открытыми остаются порты TCP: 135, 445, 1025, 3389; UDP: 445, 500, 4500 (Рис. 1 .4). Запретить данные порты, являющиеся, безусловно, опасными с точки зрения осуществления несанкционированного доступа, возможно лишь путем межсетевого экранирования.

Рис. �1�.4. Перечень открытых портов, остающихся после останова сетевых служб

Технология межсетевого экранирования в ОС Windows Server 2003 может быть применена с использованием:

настроек протокола IPSec;

штатного межсетевого экрана «Брандмауэр Windows»;

дополнительного межсетевого экрана, реализованного сертифицированным средством защиты информации.

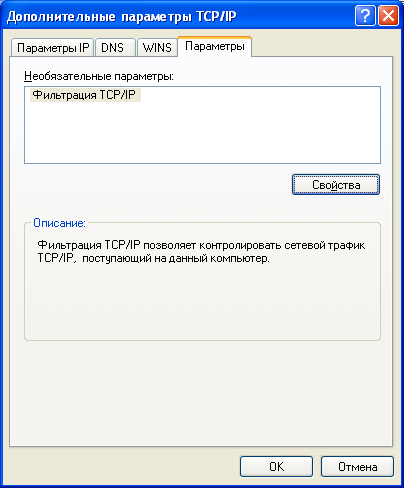

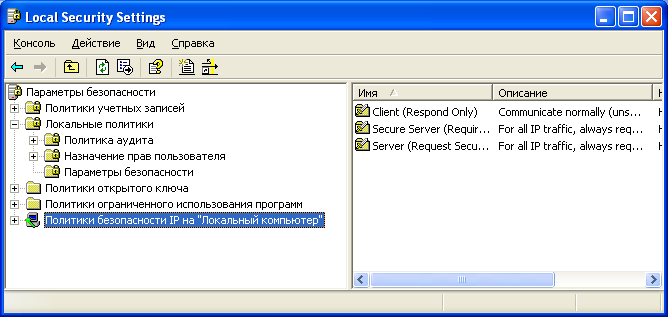

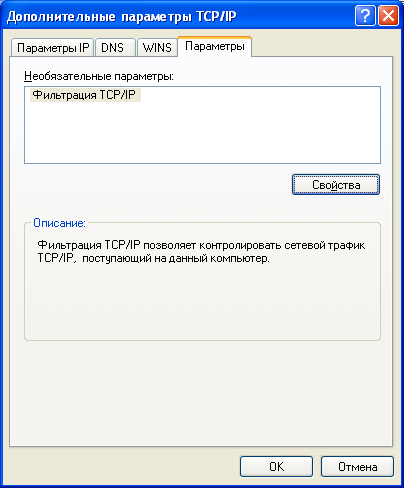

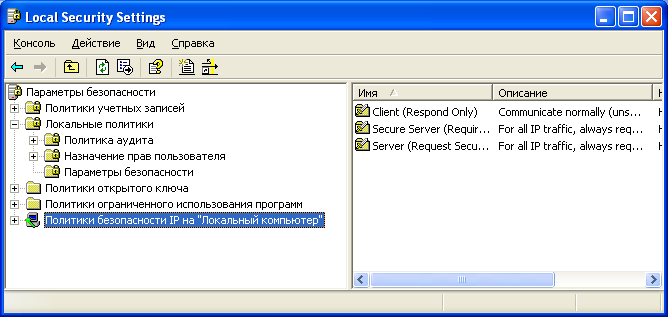

В случае использования настроек протокола IPSec ограничение доступа к портам может быть осуществлено либо через параметры фильтрации протокола TCP/IP в окне дополнительных параметров свойств протокола TCP/IP (Рис. 1 .5), либо путем создания шаблона безопасности для IP-протокола в окне «Локальная политика безопасности» (Рис. 1 .6).

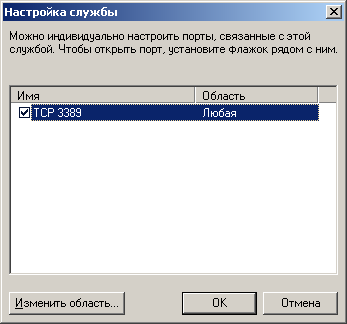

При использовании параметров фильтрации протокола TCP/IP необходимо запретить все порты, кроме порта TCP 3389, отвечающего за функционирование MSTS (Рис. 1 .7). Однако в этом случае не удается запретить функционирование протокола ICMP, т. е. невозможно исключить входящие ICMP-запросы и исходящие ICMP-ответы.

При использовании шаблона безопасности для IP-протокола создается новая политика, разрешающая функционирование TCP-порта 3389 и запрещающая функционирование иных IP-протоколов, включая ICMP.

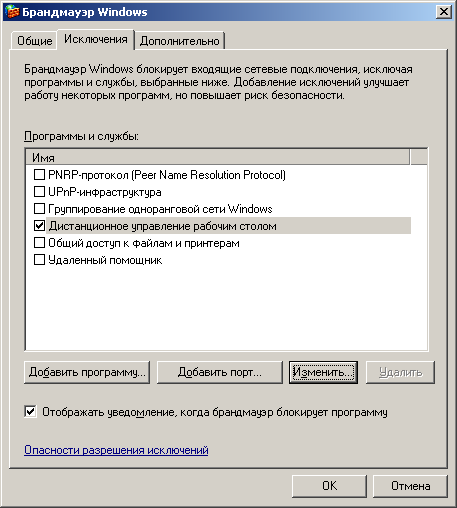

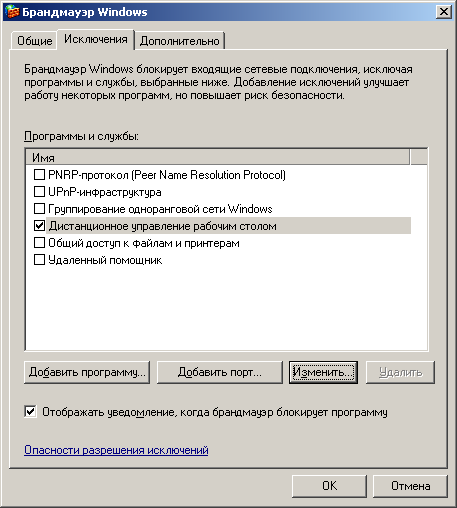

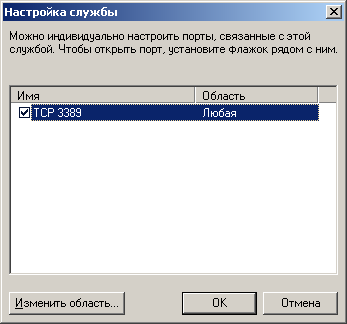

В случае использования штатного межсетевого экрана «Брандмауэр Windows» (Рис. 1 .8) необходимо также запретить использование всех портов, за исключением TCP-порта 3389 (Рис. 1 .10). Указанный порт именуется в программе «Дистанционным управлением рабочим столом» (Рис. 1 .9). Дополнительно следует отключить функционирование протокола ICMP (Рис. 1 .11).

Рис. �1�.5. Окно дополнительных параметров свойств протокола TCP/IP

Рис. �1�.6. Окно «Локальная политика безопасности»

Применение специализированных сертифицированных средств защиты, реализующих средства межсетевого экранирования, в частности СЗИ VipNet, является, безусловно, более предпочтительным, чем использование штатных средств ОС Windows.

Рис. �1�.7. Установка фильтра, разрешающего соединение

Рис. �1�.8. Окно штатного межсетевого экрана «Брандмауэр Windows»

Рис. �1�.9. Окно настроек «Брандмауэра Windows»

Рис. �1�.10. Окно настройки службы «Дистанционное управление рабочим столом»

Рис. �1�.11. Окно отключения протокола ICMP

- Ограничение возможности расширения полномочий при осуществлении локального доступа

Несанкционированное повышение полномочий пользователей до уровня администратора возможно в ОС Windows Server 2003 благодаря существованию уязвимостей в реализации некоторых служб. Основным способом атаки является запуск рядовым пользователем утилиты, использующей ту или иную уязвимость в реализации ОС. Так, известны утилиты PipeUpAdmin, netddemsg, getadmin, позволяющие рядовому пользователю ОС Windows 2000 Server добавить свою учетную запись в состав группы администраторов. В настоящее время в реализации ОС Windows Server 2003 эти уязвимости закрыты и названные утилиты не функционируют. Однако в связи с невозможностью прогнозирования выявления новых уязвимостей в ОС, должны быть предприняты меры по защите от воздействия подобных утилит. Заметим, что предполагаемая в схеме защиты конфигурация предусматривает единственно возможный узел — сервер терминального доступа, в котором могут использоваться внешние носители (дисководы, CD-ROM-приводы, USB-порты). Администратор системы, единственный из всех пользователей имеющий право локальной регистрации, перед помещением съемного носителя в накопитель должен убедиться в отсутствии на нем опасных программ, позволяющих атаковать систему.

Необходимо использовать меры по организации для пользователей замкнутой программной среды, исключающей запуск любых приложений, кроме приложений, обеспечивающих работу с защищаемыми данными:

удаление потенциально опасных исполняемых файлов;

установка NTFS-разрешений, запрещающих пользователям терминального сервера запуск потенциально опасных приложений, необходимых для работы администратора, которые невозможно удалить;

применение списков программ, доступных для запуска пользователям терминального сервера.

- Настройки сервера MSTS

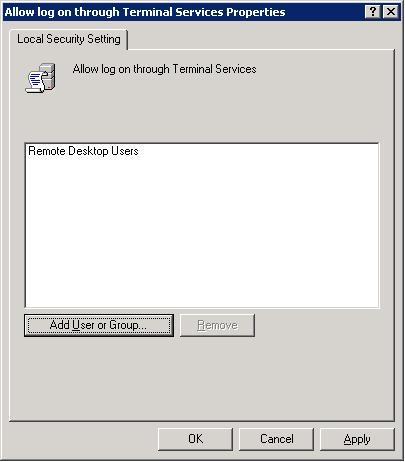

Настройки сервера MSTS включают в себя настройки политики безопасности ОС Windows Server 2003. Основная задача, решаемая данными настройками, состоит в разрешении возможности доступа к ресурсам терминального сервера только для учетных записей, зарегистрированных в созданной по умолчанию группе «Remote Desktop Users». Кроме того, применяются дополнительные меры по запрету терминального доступа для администратора и пользователей, входящих в состав группы Administrators. Эти меры требуются для защиты учетных записей администраторов от подбора: даже при известном пароле администратора зарегистрироваться с данной учетной записью будет невозможно.

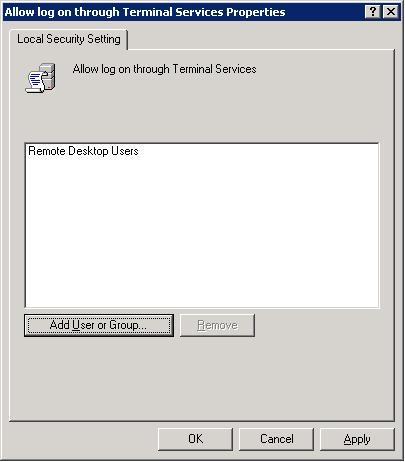

По умолчанию параметр политики безопасности «Allow log on through Terminal Server» (раздел «Назначение прав пользователя» оснастки «Локальная политика безопасности») разрешает терминальный доступ для группы Administrators. Необходимо исключить из перечня учетных записей, имеющих данную привилегию, все группы за исключением «Remote Desktop Users» (Рис. 1 .12).

Параметр политики безопасности «Deny log on through Terminal Server» (раздел «Назначение прав пользователя» оснастки «Локальная политика безопасности») по умолчанию не установлен. Необходимо установить специальный запрет терминального доступа для группы Administrators, а также для остальных учетных записей, имеющих права администратора, добавив в перечень требуемые учетные записи (Рис. 1 .13).

Все учетные записи, которые предназначены для терминального доступа, должны быть включены в состав группы «Remote Desktop Users», участие этих учетных записей в составе иных групп должно быть исключено (Рис. 1 .14).

Для сервера (свойства объекта «Мой компьютер», раздел «Remote») необходимо установить возможность терминального доступа (включить параметр «Enable Remote Desktop on this computer»).

Рис. �1�.12. Установка права терминального доступа

Рис. �1�.13. Установка специального запрета терминального доступа

для учетной записи Администратор

Рис. �1�.14. Добавление пользователей терминального доступа

в группу «Remote Desktop Users»

- Настройки протокола RDP

Настройка протокола RDP осуществляется в оснастке «Terminal Services Configuration» (Рис. 1 .15). Основная цель данных настроек состоит в установке требования ввода пароля при регистрации и запрещении использования ресурсов рабочей станции, включая буфер обмена, принтеры и накопители.

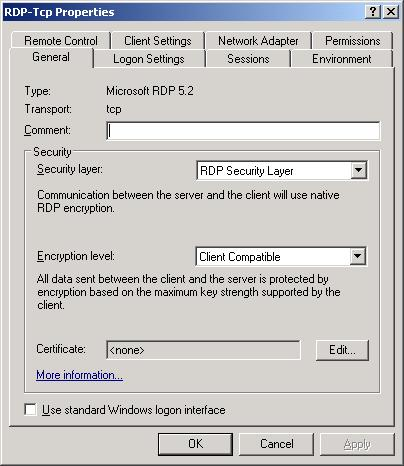

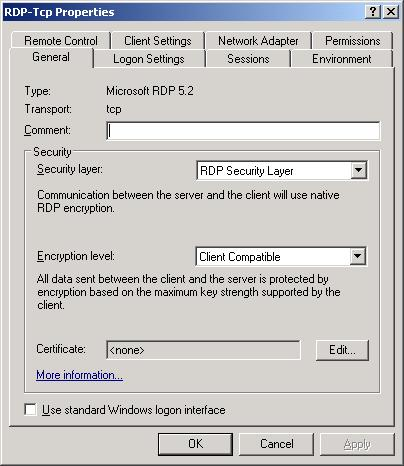

Как уже отмечалось выше, терминальный сервер поддерживает шифрование трафика. За настройки шифрования отвечает раздел «General» (Рис. 1 .16), все настройки в этом разделе можно оставить по умолчанию.

Рис. �1�.15. Фрагмент окна настройки протокола RDP

Рис. �1�.16. Раздел «General»

В разделе «Logon Settings» необходимо включить требование ввода пароля при регистрации — «Always prompt for password». Исходя из предположения, что все пользователи будут работать со своими учетными записями, включается параметр «Use client-provided logon information».

В связи с тем, что не предполагается ограничений по длительности сеанса терминального доступа, в разделе «Sessions» следует оставить отключенные по умолчанию параметры «Override user settings» (Рис. 1 .17).

Для каждого пользователя терминального доступа возможна установка собственной программы для автоматического запуска. Это может быть выполнено путем изменения свойств пользователя в оснастке «Пользователи и группы». В тех случаях, когда в свойствах пользователя какая-либо определенная программа не будет назначена, в окне терминала пользователю будет доступен его Рабочий стол (Desktop). В разделе «Environment» рекомендуется установить пункт «Run initial program specified by user profile and Remote Desktop Connections or Terminal Services client».

В связи с тем, что в окне терминального доступа не требуется установка дополнительного контроля действий пользователя, в разделе «Remote Control» рекомендуется установить пункт «Do not allow remote control».

Рис. �1�.17. Рекомендуемые установки раздела «Sessions»

В разделе «Client Settings» (Рис. 1 .18) обязательно должны быть включены запреты использования ресурсов рабочей станции, так как при их отключении будет нарушена вся настраиваемая политика безопасности. Кроме того, при их отключении появляется возможность внедрения на сервер вредоносных программ. Прежде всего, обязательно должны быть установлены запреты на:

использование совместного буфера обмена (параметр «Clipboard mapping»);

подключение локальных дисков рабочей станции (параметр «Drive mapping»);

использование принтеров рабочей станции (параметры «Windows printer mapping» и «LPT port mapping»);

использование звуковой карты рабочей станции (параметр «Audio mapping») не влияет на политику безопасности, однако может существенно увеличить сетевой трафик и загруженность сервера при прослушивании пользователями звуковых файлов, поэтому в целях повышения производительности сервера терминального доступа данный параметр также рекомендуется отключить.

Рис. �1�.18. Рекомендуемые установки раздела «Client Settings»

Дополнительно должен быть отключен параметр, позволяющий клиенту терминального доступа самостоятельно настраивать возможность подключения локальных принтеров (должен быть снят параметр «Use connection seings from user settings»).

В качестве дополнительной меры, повышающей производительность, предлагается ограничить параметры видеоизображения (параметр «Limit Maxium Color Depth») глубиной 16 бит.

При количестве пользователей, не превышающем 30, применяется малая часть пропускной способности канала, и с этой точки зрения количество разрешенных подключений не имеет принципиального значения. Однако под каждое соединение система выделяет некоторые ресурсы, кроме того, система для ускорения подключения пользователей к терминальному серверу поддерживает два резервных соединения (т.е. инициализированную среду). Поэтому в целях экономии системных ресурсов желательно установить максимальное количество подключений, равное числу машин, с которых осуществляется работа с терминальным сервером. Это значение устанавливается в разделе «Network Adapter» (Рис. 1 .19).

Рис. �1�.19. Рекомендуемые установки раздела «Network Adapter»

Установленные по умолчанию разрешения доступа в разделе «Permissions» (Рис. 1 .20), позволяющие осуществлять доступ к терминальной службе для группы администраторов, необходимо изменить, разрешив доступ лишь для группы «Remote Desktop Users» с правом User access. В списке доступа необходимо установить две записи: для группы «Remote Desktop Users» и для учетной записи «SYSTEM» (Рис. 1 .21). Для группы «Remote Desktop Users» необходимо установить минимально необходимые права: Query Information, Logon, Connect (Рис. 1 .22). Для учетной записи «SYSTEM» необходимо установить минимально необходимые права: Query Information, Set Information, Remote Control (Рис. 1 .23).

Рис. �1�.20. Установки раздела «Permissions» по умолчанию

Рис. �1�.21. Рекомендуемый список доступа

Рис. �1�.22. Разрешения доступа группы «Remote Desktop Users»

Рис. �1�.23. Разрешения доступа учетной записи «SYSTEM»

В разделе «Server Settings» оснастки «Terminal Services Configuration» рекомендуется установить значения параметров, приведенные на Рис. 1 .24. В частности, рекомендуется ограничить каждого пользователя единственным сеансом работы, установив параметр «Restrict each user to one session». Указанное ограничение не даст возможности подключаться к серверу от имени уже работающего пользователя.

Рис. �1�.24. Рекомендуемые установки раздела «Server Settings»

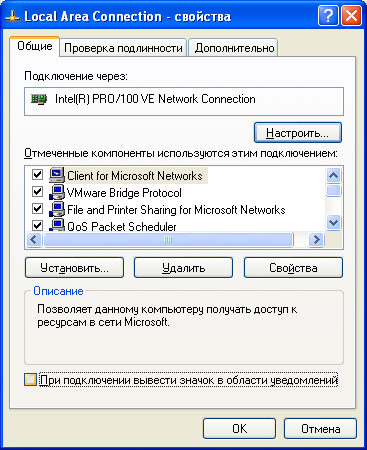

Рис. �1�.25. Отключение пиктограммы свойств сетевого подключения

В связи с тем, что изображение обновленного экрана передается сервером MSTS каждый раз после изменений содержимого окон и рабочего стола пользователей, то с рабочего стола и из панели задач рекомендуется удалить все пиктограммы, изображение которых меняется с течением времени. В частности, обязательно необходимо удалить пиктограмму, отображающую состояние сетевого подключения. Данная пиктограмма обновляется при получении/отправке сетевых пакетов. Отправка изменения содержимого экрана, выполняемая MSTS, является причиной обновления данной пиктограммы, что, в свою очередь, приводит к отправке изменения содержимого окна. Таким образом, наличие данной пиктограммы приводит к генерации ненужного сетевого трафика. Для удаления пиктограммы необходимо в свойствах подключения по локальной сети отключить параметр «При подключении вывести значок в области уведомлений» (Рис. 1 .25).

ВЫПОЛНИТЬ!

Настроить виртуальную сеть между основной ОС и виртуальной машиной Windows Server 2003 таким образом, чтобы существовала возможность сетевого доступа к ресурсам Windows Server 2003. Для этого в свойствах сетевого адаптера виртуальной машины установить возможность прямого соединения (Bridged).

Добавить в ОС Windows Server 2003 службу MSTS. Для этого установить компоненты Terminal Server и Terminal Server Licensing (Control Panel Add or Remove Programs Add/Remove Windows Components). В процессе установки понадобится дистрибутив ОС Windows Server 2003.

Разрешить сетевой доступ к каталогу «C:\Windows\System32\clients\ tsclient», содержащему установочный комплект клиента MSTS. В основной ОС установить программу-клиента MSTS из данного каталога.

С использованием установленного клиента MSTS выполнить подключение к серверу терминального доступа, указав в параметрах подключения его IP-адрес, имя и пароль учетной записи администратора сервера.

Открыть в терминальном окне произвольный текстовый документ, убедиться в возможности копирования его содержимого на диски основной ОС.

Разорвать терминальное соединение, выполнив в терминальном окне команду Start Logoff…

Выполнив команду netstat –aon, получить перечень открытых сервером сетевых портов.

Выполнить настройки ОС Windows Server 2003, последовательно отключив сетевые службы, функционирующие по умолчанию (см. п. 1.2.1), за исключением службы Terminal Services.

Повторно выполнив команду netstat –aon, проанализировать перечень оставшихся открытых сетевых портов.

Активизировать в ОС Windows Server 2003 программу «Брандмауэр Windows» (Windows Firewall). Выполнить настройки, запрещающие использование всех портов за исключением TCP-порта 3389 (см. п. 1.2.1).

Из основной ОС с использованием сетевого сканера nmap убедиться в невозможности подключения к сетевым ресурсам ОС Windows Server 2003 за исключением TCP-порта 3389.

В ОС Windows Server 2003 создать учетную запись пользователя терминального доступа, включив его в состав группы «Remote Desktop Users» (см. п. 1.3).

Выполнить настройки службы MSTS в соответствии с п. 1.3.

Выполнить настройки протокола RDP в соответствии с п. 1.4.

В основной ОС выполнить попытку подключения к серверу терминального доступа с учетной записью администратора. Убедиться в невозможности подключения.

Выполнить подключение к серверу терминального доступа от имени созданной учетной записи. Убедиться в невозможности копирования информации из терминального окна на носители основной ОС.

С использованием анализатора сетевого трафика выяснить объем и содержание сетевых пакетов, циркулирующих между клиентом и сервером в режиме терминального доступа.

Проанализировать вычислительные ресурсы (объем оперативной памяти, загрузка процессора, загрузка сети) сервера терминального доступа, выделяемые MSTS при подключении одного терминального клиента.

24